Apache新严重缺陷,远程桌面易受黑客攻击

2021-01-26 17:14

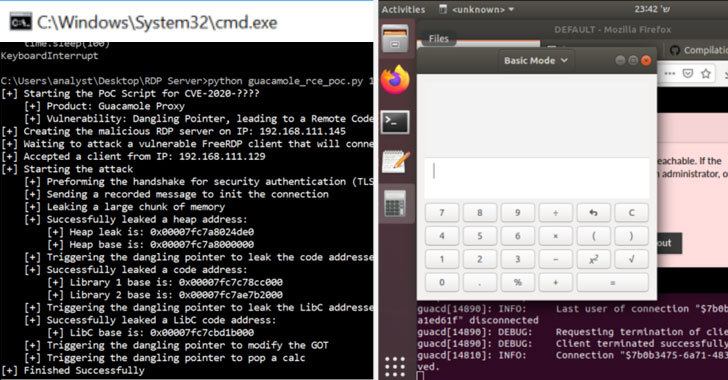

标签:自己的 程序崩溃 个人 默认 进程 下载 导致 inux 成功 东方联盟安全组织一项新研究发现了Apache Guacamole中的多个严重反向RDP漏洞,Apache Guacamole是系统管理员用于远程访问和管理Windows和Linux计算机的流行远程桌面应用程序。 所报告的缺陷可能会使不法分子行为完全控制Guacamole服务器,拦截和控制所有其他连接的会话。 据东方联盟创始人、知名白帽黑客郭盛华透露:“这些缺陷使黑客攻击者已经成功破坏了组织内部的计算机,当不知情的工人尝试连接到Guacamole网关时,就会发起攻击受感染的机器。” 在网络安全公司负责任地将其调查结果披露给维护者Apache之后,该公司于3月31日发布了2020年6月的补丁版本。 Apache Guacamole是一种流行的开源无客户端远程桌面网关解决方案。当安装在公司服务器上时,它允许用户仅使用Web浏览器发布身份验证过程即可远程连接到其桌面。 值得注意的是,到目前为止,Apache Guacamole远程桌面应用程序在Docker Hub上的下载量已超过1000万。 RCE的内存损坏缺陷 攻击是网关可以采用的两种可能的方法之一:通过公司网络内部的受损计算机利用传入的良性连接攻击Apache网关,或者通过网络中的计算机劫持该公司的流氓员工。网关。 东方联盟安全团队表示,它已作为最近的安全审核的一部分,发现了这些缺陷,该审核还在2020年1月底之前增加了对FreeRDP 2.0.0的支持。 值得指出的是,开源RDP客户端FreeRDP有自己的特色。远程执行代码缺陷的份额,该缺陷于2.0.0-rc4版本发布于去年年初。 东方联盟研究人员表示:“知道FreeRDP中的漏洞仅在2.0.0-rc4版本上进行了修补,这意味着2020年1月之前发布的所有版本都在使用易受攻击的FreeRDP版本。” 以下是发现的所有缺陷的简要摘要: 信息泄露漏洞(CVE-2020-9497)— 开发人员在自定义RDP通道的自定义实现中发现了两个单独的漏洞,该RDP通道用于处理来自服务器的音频数据包(“ rdpsnd”)。这两个漏洞中的第一个漏洞使攻击者可以制作一条恶意rdpsnd消息,该消息可能导致读取的内容类似于Heartbleed。同一通道中的第二个错误是数据泄漏,该泄漏将越界数据传输到连接的客户端。 第三个信息泄露错误是上述缺陷的一种变体,它存在于另一个称为“ guacai”的通道中,该通道负责音频输入,并且默认情况下处于禁用状态。 FreeRDP中的越界读取,为了找到可以利用以利用上述数据泄漏的内存损坏漏洞,Check Point表示他们发现了另外两个利用设计缺陷的越界读取实例。 FreeRDP。 内存损坏漏洞(CVE-2020-9498),此缺陷存在于rdpsnd和rdpdr(设备重定向)通道上的抽象层(“ guac_common_svc.c”)中,它是由内存安全冲突引起的,导致悬空指针,使攻击者可以通过结合两个缺陷来实现代码执行。 释放后使用漏洞是内存损坏错误,通常在应用程序尝试使用不再分配给它的内存空间时发生。这通常会导致程序崩溃,但有时也可能导致其他意想不到的后果,例如可能被恶意行为者利用的代码执行。 通过使用漏洞CVE-2020-9497和CVE-2020-9498,“ 当远程用户请求连接到(受感染的)计算机时,恶意公司计算机(我们的RDP‘服务器‘)可以控制guacd进程 ”。说过。 修复漏洞,升级方法 更令人担忧的是,安全人员发现有可能仅通过单个guacd进程就可以控制网关中所有连接的控制,该进程在Guacamole服务器上运行以处理与公司网络的远程连接。 除了控制网关之外,此特权提升还使攻击者可以窃听所有传入的会话,记录所使用的凭据,甚至可以启动新的会话来控制组织的其他计算机。 总结说:“在COVID-19大流行的艰难时期,虽然有必要从家里过渡到远程工作,但我们不能忽略这种远程连接的安全隐患。当大多数组织都在远程工作时,我们强烈建议每个人都确保所有服务器都是最新的,并且对用于家庭工作的任何技术进行了全面修补,以阻止此类攻击尝试。” (欢迎转载分享) Apache新严重缺陷,远程桌面易受黑客攻击 标签:自己的 程序崩溃 个人 默认 进程 下载 导致 inux 成功 原文地址:https://www.cnblogs.com/hacker520/p/13229466.html

上一篇:js 时间格式化