Kubernetes二进制线网部署(实例!!!)

2021-04-25 02:26

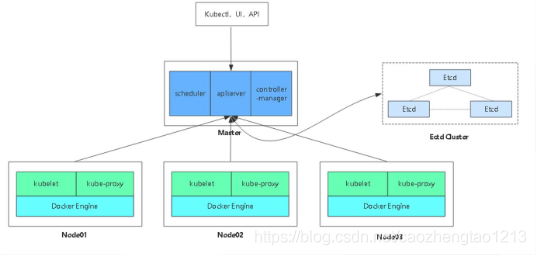

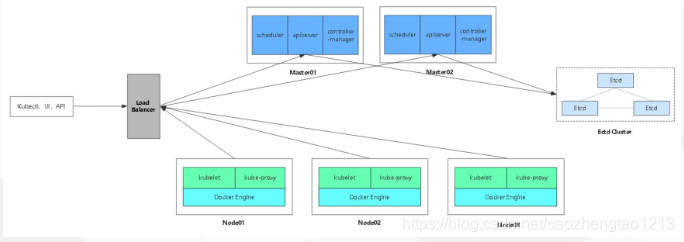

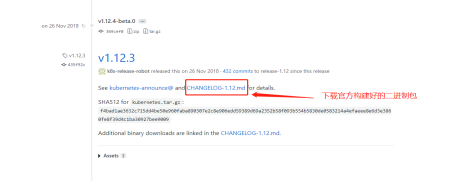

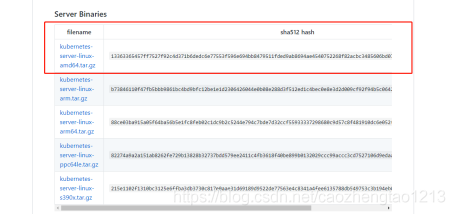

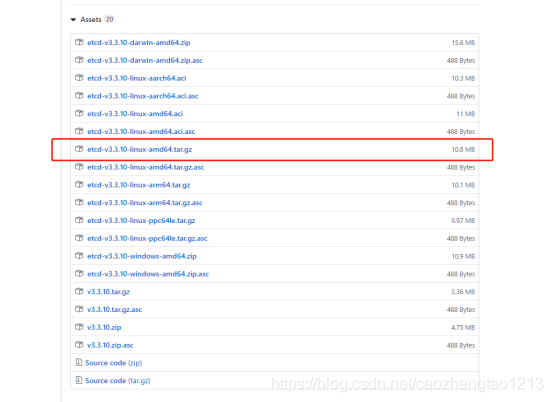

标签:组成 code 平台 存储 修改名称 curl lan release 日常 1.官方提供的三种部署方式 minikube Minikube是一个工具,可以在本地快速运行-一个单点的Kubernetes,仅用子尝试Kubemnetes或日常开发的用户使用。部署地址: htps://kubernetese io/docs/setup/minikube/ kubeadm Kubeadm也是一个工具,揭供kubeadm init和ukubeadm join,用于快速部署Kubermnetes集群,部署地址:htpst/:/ubee/es.cs/do/s/cference/scetup tos/kubedm/kubeadm/ 二进制包 推荐,从官方下载发打版的二进制包,手动部署每个组件,组成Kubermetes集群。 下载地址:htpts//github.com/kubemetes/kuberetes/teleases 单Master集群架构图 etcd是CoreOS团队于2013年6月发起的开源项目,它的目标是构建一个高可用的分布式键值(key-value)数据库。etcd内部采用raft协议作为一致性算法,etcd基于Go语言实现。 etcd作为服务发现系统,有以下的特点: 简单:安装配置简单,而且提供了HTTP API进行交互,使用也很简单 一个强一致性、高可用的服务存储目录。 一种注册服务和健康服务健康状况的机制。 二进制包下载地址 https://github.com/etcd-io/etcd/releases k8s官网地址,点击获取噢! ETCD 二进制包地址,点击即可获取噢! Kubernetes二进制线网部署(实例!!!) 标签:组成 code 平台 存储 修改名称 curl lan release 日常 原文地址:https://blog.51cto.com/14449521/2468337

2.Kubernetes 平台环境规划

3.自签SSL证书

4.Etcd数 据库集群部署

5.Node安装Docker

6.Flannel容 器集群网络部署

7.部署Master组件

8.部署Node组件

9.部署一个测试示例

10.部署Web UI (Dashboard )

11.部署集群内部DNS解析服务(CoreDNS)

官方提供的三种部署方式

Kubernetes平台环境规划

自签SSL证书

组件

使用的证书

etcd

capem, server.pem, server-key.pem

flannel

ca.pem,server.pem, server-key.pem

kube-apiserver

ca.pem. server.pem. server-key.pem

kubelet

ca.pem, ca-key.pem

kube-proxy

ca.pem, kube-proxy pem, kube-proxy-key.pem

kubectl

ca.pem, admin.pem, admin-key.pem

Etcd数据库集群部署

etcd简介

安全:支持SSL证书验证

快速:根据官方提供的benchmark数据,单实例支持每秒2k+读操作

可靠:采用raft算法,实现分布式系统数据的可用性和一致性Etcd三大支柱

基于Ralf算法的etcd天生就是这样一个强一致性、高可用的服务存储目录。

用户可以在etcd中注册服务,并且对注册的服务配置key TTL,定时保持服务的心跳以达到监控健康状态的效果。

通过在etcd指定的主题下注册的服务业能在对应的主题下查找到。为了确保连接,我们可以在每个服务机器上都部署一个proxy模式的etcd,这样就可以确保访问etcd集群的服务都能够互相连接。Etcd部署方式

/opt/etcd/bin/etcdctl --a-file=ca.pem -crt-file=server.pem --key-file= server-key.pem --endpoints=*https://192.168.0.x:2379.https://192.168.0.x:2379,https://192.168.0x:2379" cluster-healthNode安装Docker

实例演示

环境部署

主机

需要安装的软件

master(192.168.142.129/24)

kube-apiserver、kube-controller-manager、kube-scheduler、etcd

node01(192.168.142.130/24)

kubelet、kube-proxy、docker、flannel、etcd

node02(192.168.142.131/24)

kubelet、kube-proxy、docker 、flannel 、etcd

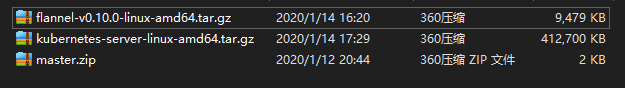

将上述的压缩包复制到centos7的下面即将创建的k8s目录中

在master端的操作

mkdir k8s

cd k8s/

mkdir etcd-cert

mv etcd-cert.sh etcd-cert

vim cfssl.sh

curl -L https:#pkg.cfssl.org/R1.2/cfssl_linux-amd64 -o /usr/local/bin/cfssl

curl -L https:#pkg.cfssl.org/R1.2/cfssljson_linux-amd64 -o /usr/local/bin/cfssljson

curl -L https:#pkg.cfssl.org/R1.2/cfssl-certinfo_linux-amd64 -o /usr/local/bin/cfssl-certinfo

chmod +x /usr/local/bin/cfssl /usr/local/bin/cfssljson /usr/local/bin/cfssl-certinfo

bash cfssl.shcfssl 生成证书工具

cfssljson 通过传入json文件生成证书

cfssl-certinfo 查看证书信息cd etcd-cert/

cat > ca-config.json

cat > ca-csr.json

cfssl gencert -initca ca-csr.json | cfssljson -bare ca -

cat > server-csr.json

cfssl gencert -ca=ca.pem -ca-key=ca-key.pem -config=ca-config.json -profile=www server-csr.json | cfssljson -bare server

tar zxvf etcd-v3.3.10-linux-amd64.tar.gz

mkdir /opt/etcd/{cfg,bin,ssl} -p

mv etcd-v3.3.10-linux-amd64/etcd etcd-v3.3.10-linux-amd64/etcdctl /opt/etcd/bin/

cp etcd-cert/*.pem /opt/etcd/ssl/

bash etcd.sh etcd01 192.168.142.129 etcd02=https:#192.168.142.130:2380,etcd03=https:#192.168.142.131:2380

ps -ef | grep etcd

scp -r /opt/etcd/ root@192.168.142.130:/opt/

scp -r /opt/etcd/ root@192.168.142.131:/opt/

scp /usr/lib/systemd/system/etcd.service root@192.168.142.130:/usr/lib/systemd/system/

scp /usr/lib/systemd/system/etcd.service root@192.168.142.131:/usr/lib/systemd/system/

在node01节点的操作

vim /opt/etcd/cfg/etcd

#[Member]

ETCD_NAME="etcd02"

ETCD_DATA_DIR="/var/lib/etcd/default.etcd"

ETCD_LISTEN_PEER_URLS="https:#192.168.142.130:2380"

ETCD_LISTEN_CLIENT_URLS="https:#192.168.142.130:2379"

#[Clustering]

ETCD_INITIAL_ADVERTISE_PEER_URLS="https:#192.168.142.130:2380"

ETCD_ADVERTISE_CLIENT_URLS="https:#192.168.142.130:2379"

ETCD_INITIAL_CLUSTER="etcd01=https:#192.168.142.129:2380,etcd02=https:#192.168.142.130:2380,etcd03=https:#192.168.142.131:2380"

ETCD_INITIAL_CLUSTER_TOKEN="etcd-cluster"

ETCD_INITIAL_CLUSTER_STATE="new"

systemctl start etcd

systemctl status etcd

在node02节点的操作

vim /opt/etcd/cfg/etcd

#[Member]

ETCD_NAME="etcd03"

ETCD_DATA_DIR="/var/lib/etcd/default.etcd"

ETCD_LISTEN_PEER_URLS="https:#192.168.142.131:2380"

ETCD_LISTEN_CLIENT_URLS="https:#192.168.142.131:2379"

#[Clustering]

ETCD_INITIAL_ADVERTISE_PEER_URLS="https:#192.168.142.131:2380"

ETCD_ADVERTISE_CLIENT_URLS="https:#192.168.142.131:2379"

ETCD_INITIAL_CLUSTER="etcd01=https:#192.168.142.129:2380,etcd02=https:#192.168.142.130:2380,etcd03=https:#192.168.142.131:2380"

ETCD_INITIAL_CLUSTER_TOKEN="etcd-cluster"

ETCD_INITIAL_CLUSTER_STATE="new"

systemctl start etcd

systemctl status etcd

在master端检查群集状态

/opt/etcd/bin/etcdctl --ca-file=ca.pem --cert-file=server.pem --key-file=server-key.pem --endpoints="https:#192.168.142.129:2379,https:#192.168.142.130:2379,https:#192.168.142.131:2379" cluster-healthmember 3eae9a550e2e3ec is healthy: got healthy result from https:#192.168.142.129:2379

member 26cd4dcf17bc5cbd is healthy: got healthy result from https:#192.168.142.130:2379

member 2fcd2df8a9411750 is healthy: got healthy result from https:#192.168.142.131:2379

cluster is healthy未完待续...

上一篇:jQuery