***测试 对头像上传漏洞检测与修复

2020-12-17 14:35

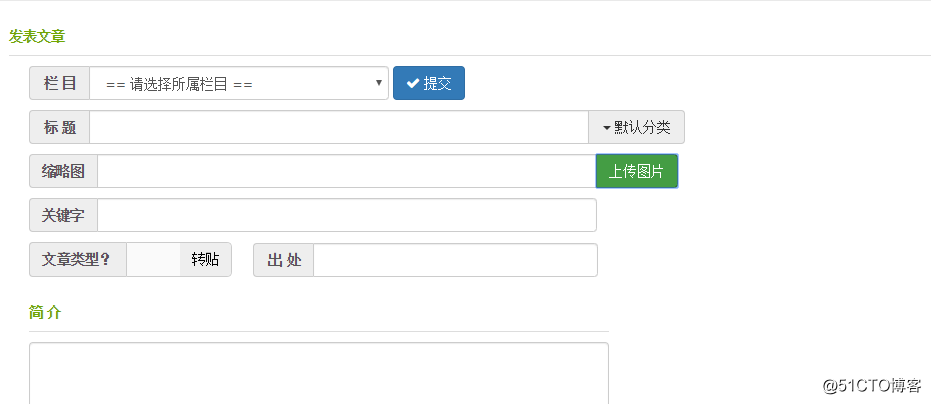

标签:文件解析 解析漏洞 扩展名 数据库 后缀 关于 上传漏洞 哪些 下载 分类专栏: 网站安全漏洞检测 网站***测试 网站被黑 文章标签: ***测试 网站安全测试 网站漏洞检测 网站安全防护 网站漏洞扫描 那什么是文件上传漏洞?我们SINE安全来给大家讲解一下:简单来说,文件上传就是可以上传一些文件到网站以及APP里,大部分的网站都只允许上传图片格式文件,以及文档类的文件,之所以要做***测试就是要检测该上传功能是否存在漏洞,程序源代码里有没有对POST过来的上传数据进行安全效验,以及文件后缀名的检查,有些客户网站并没有做安全效验,导致可以直接上传webshell(也叫网站***后门)到网站中。 当文件上传功能出现漏洞就可以直接执行网站***文件,该webshell可以对网站代码进行操作,上传,下载,编辑,以及数据库操作,执行恶意的远程代码到服务器中,都是可以的,相当于网站的管理员权限了,该漏洞的危害性较大。可能会导致用户的数据泄露,以及数据库被篡改。 根据我们SINE安全多年的***测试经验来看,客户网站存在文件上传漏洞的地方总结如下: 1.会员上传头像功能 2.上传文档功能 3.提交意见反馈+截图上传 4.添加文章的图片上传 5.留言功能上传图片 存在的上传漏洞类型:文件扩展名绕过漏洞,以及文件解析漏洞,content-type绕过漏洞,文件名大小写绕过上传漏洞,文件头绕过漏洞,JS前端绕过上传漏洞,我们SINE安全***测试这么多客户当中,出现JS前端绕过漏洞频率最多,很多程序员在设计代码过程中,只对JS前端的访问用户做了安全效验,并没有对网站后端做安全效验,导致可以直接修改后缀名进行上传脚本文件。我们来举例看下: 首先该上传功能在前台网站当中是公开的,任何一个注册的会员都可以上传,在更换头像这里,可以自定义选择图片进行上传,我们通过抓包截图post的数据包,并修改数据库里的filename值,将扩展名修改为jsp,php就可以直接上传到网站中。 关于***测试中文件上传漏洞的修复办法是:对文件上传的格式做白名单设置,值允许上传jpg,png,gif,等的图片格式文件,如果后缀名不是以上三种,直接返回上传失败,再一个对文件代码做安全效验,不仅仅是在JS里做判断,还要在后端做安全效验,对上传的目录地址进行锁定,指定上传的目录地址,对图片的文件夹目录做无执行脚本权限,防止运行JSP,PHP,ASP等脚本的webshell文件。如果您对网站目前是否存在上传漏洞,可以找专业的***测试公司,国内SINE安全,启明星辰,绿盟都是比较不错的安全公司,网站前期上线之前一定要做***测试,全方位的检测网站存在哪些漏洞,提前修复,促使后期网站平台的发展有序进行,不会因为漏洞而导致业务终止。 ***测试 对头像上传漏洞检测与修复 标签:文件解析 解析漏洞 扩展名 数据库 后缀 关于 上传漏洞 哪些 下载 原文地址:https://blog.51cto.com/14149641/2557896

版权

很多客户网站以及APP在上线运营之前都会对网站进行***测试,提前检测网站是否存在漏洞,以及安全隐患,避免因为网站出现漏洞而导致重大的经济损失,客户找到我们SINE安全做***测试服务的时候,我们都会对文件上传功能进行全面的安全测试,包括文件上传是否可以绕过文件格式,上传一些脚本文件像php,jsp,war,aspx等等,绕过上传目录,直接上传到根目录下等等的一些漏洞检测。

上一篇:网站安全***测试 对帝国CMS代码的后台功能性安全测试

下一篇:CS0016: 未能写入输出文件“c:\Windows\Microsoft.NET\Framework\v4.0.30319\Temporary ASP.NET Files....

文章标题:***测试 对头像上传漏洞检测与修复

文章链接:http://soscw.com/index.php/essay/36874.html