【逗老师带你学IT】Windows Server NPS服务构建基于AD域控的radius认证

2020-12-18 06:33

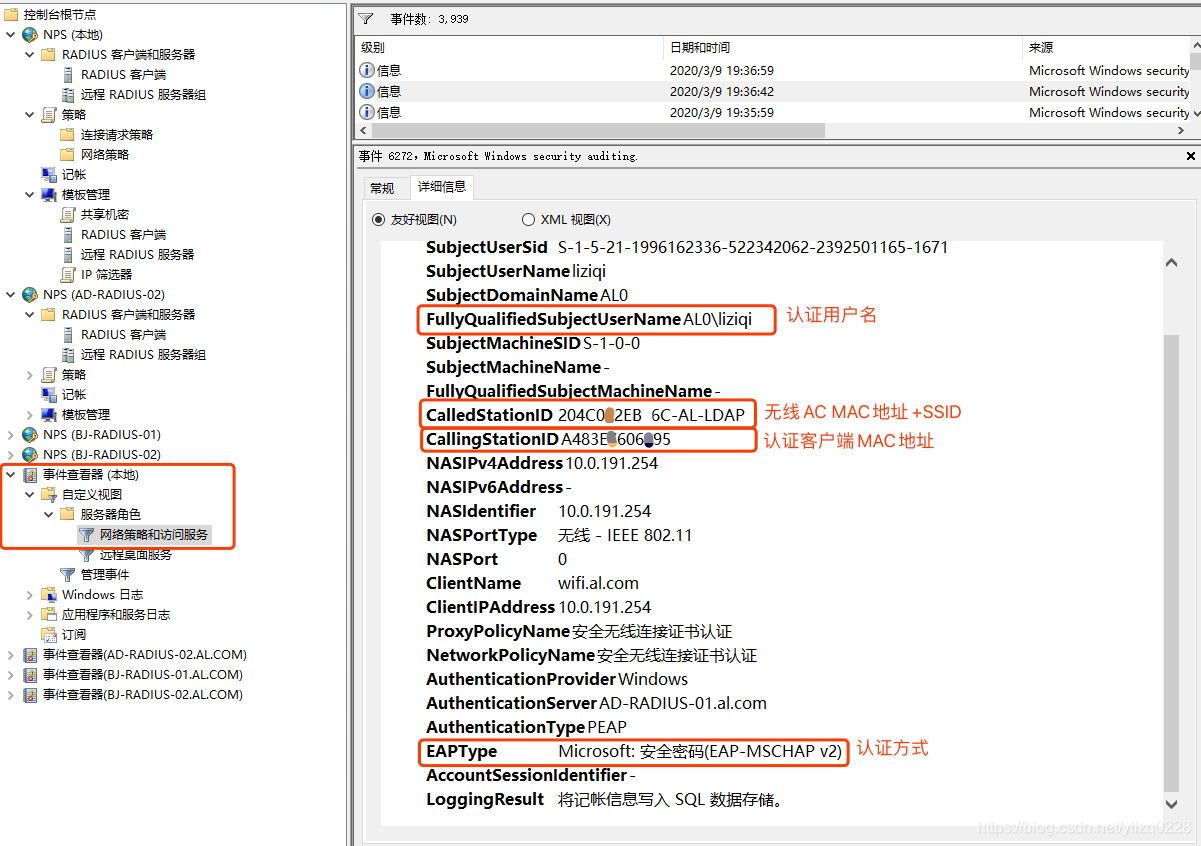

标签:图形 radius 路径 加密 tps macbook mini type 选中 1、无缝集成微软身份认证,域证书认证,PEAP Windows登录凭据身份认证。 按照常规操作加域,使用域账号登录NPS服务器操作系统。 申请计算机证书 假设我们网内使用WPA2企业级(enterprise)无线认证或者802.1X有线认证 不知道选啥的,随便选,待会还可以改 您一定要知悉,只有添加的客户端才可以使用RADIUS服务器进行认证。因此您的无线AC或者交换机在使用前,请务必先添加RADIUS客户端 默认会有一条“所有用户使用Windows身份认证”作为兜底策略。 如果网内需要进行RADIUS认证的设备很多,而你又很烦每次添加RADIUS客户端的时候都手动输入 博主这里没有啥太多的设备,找个Aruba的无线AC演示一下 客户端需要提前申请域内的 在没有用户证书和计算机证书的情况下,可以勾选“使用我的Windows用户账户”进行认证 比如手机、未加域的Windows电脑或者MacBook计算机连接的时候,需要手动输入用户名和密码 WIndows事件查看器>自定义视图>服务器角色>网络策略和访问服务 证书认证日志 下一期,讲NPS的记账和审计 【逗老师带你学IT】Windows Server NPS服务构建基于AD域控的radius认证 标签:图形 radius 路径 加密 tps macbook mini type 选中 原文地址:https://blog.51cto.com/1737585/2549130

本文介绍使用Windows NPS服务构建radius认证服务器

NPS相比较使用linux freeradius构建认证服务器主要有以下优点:

2、无缝集成微软AD域控认证

3、图形化配置,比较形象和直观

4、集成SQL Server记账数据库,后期审计更轻松。一、Windows Server Network Policy Service(NPS)安装

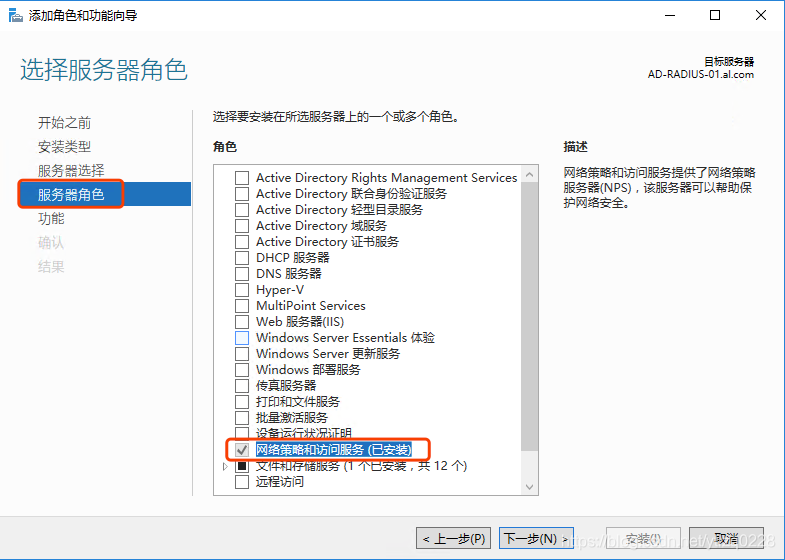

1、添加角色和功能

2、安装网络策略和访问服务

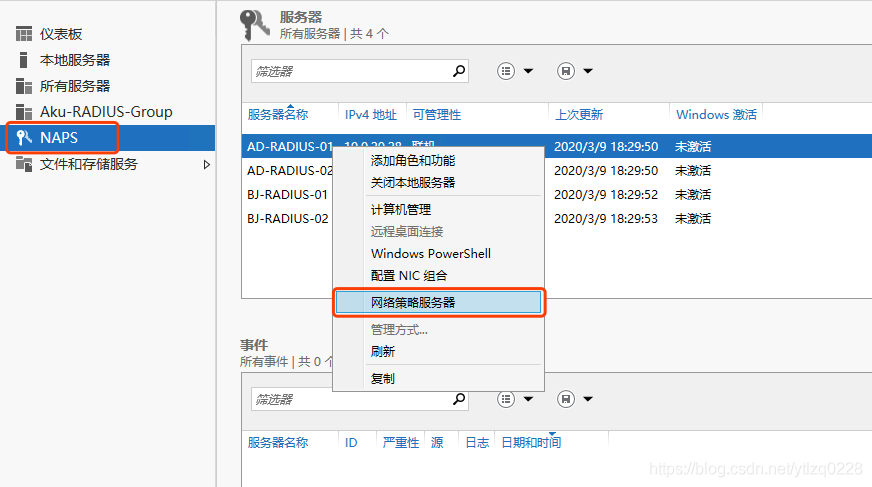

安装完成后,点选NAPS在服务器列表中选中需要管理的服务器,右键单击,打开网络策略服务器控制台

二、Windows NPS配置

1、NPS服务器加域

建议可以为NPS角色服务器建立一个单独的域账号,网内所有NPS服务器使用专用域账号登录。

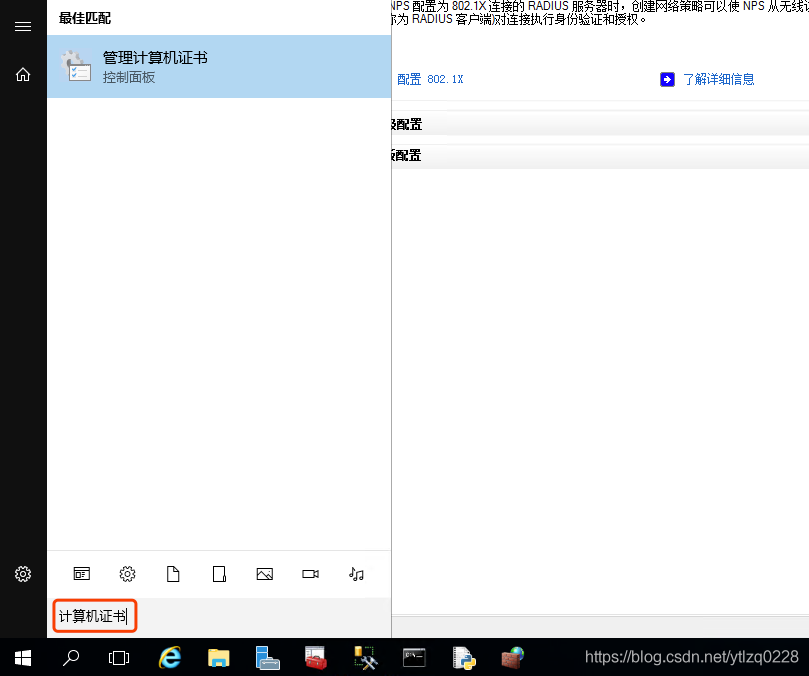

强烈不建议用Administrator登录!2、NPS服务器申请AD证书

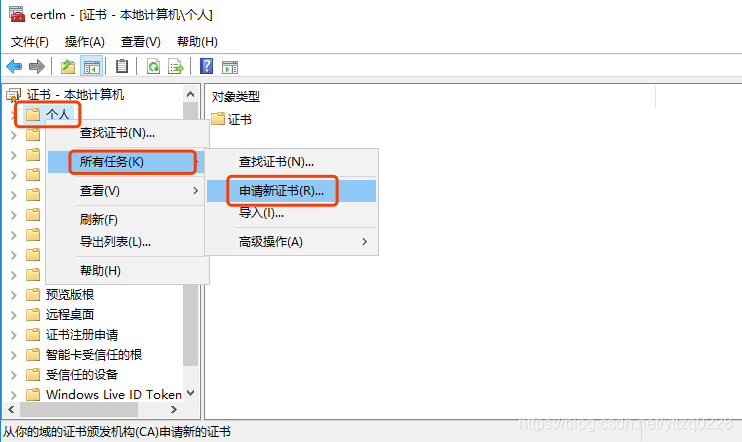

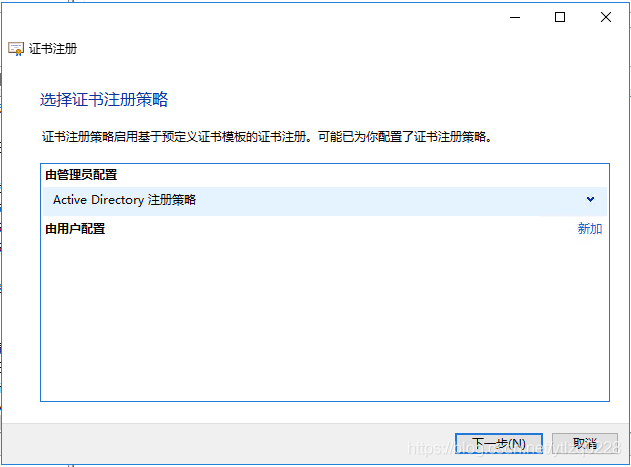

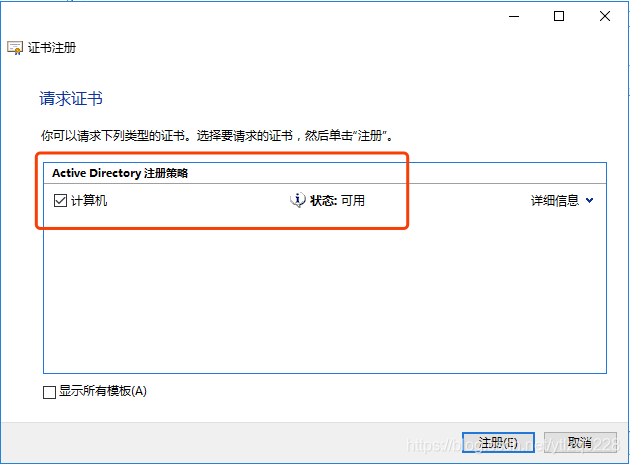

在个人上右键单击,所有任务,申请新证书

申请新的计算机证书

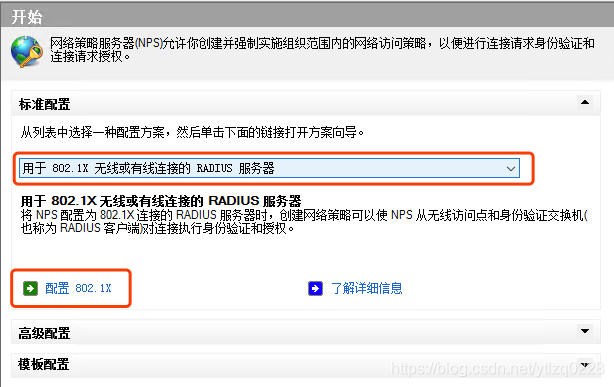

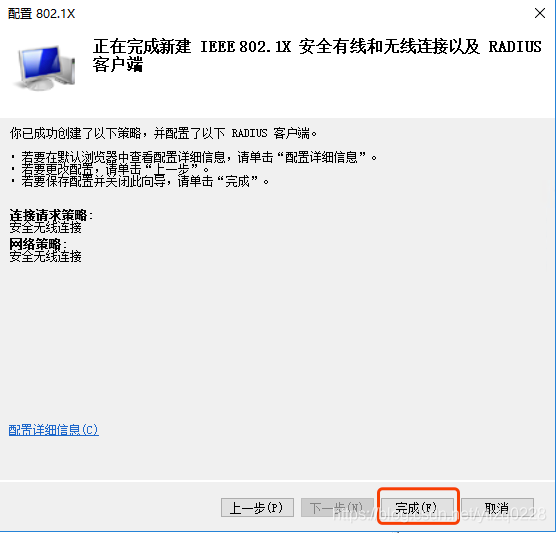

3、基于向导创建NPS初始化配置

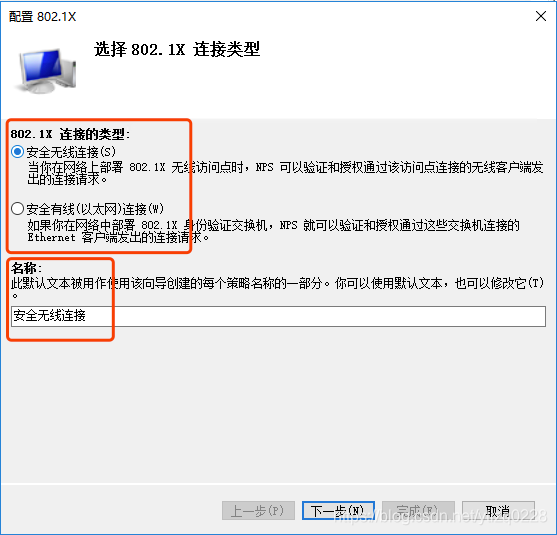

选择认证类型,是为无线认证还是为有线认证

如果,后期有线和无线的认证策略完全一致,这里暂时选啥都可以,后期可以修改匹配策略。

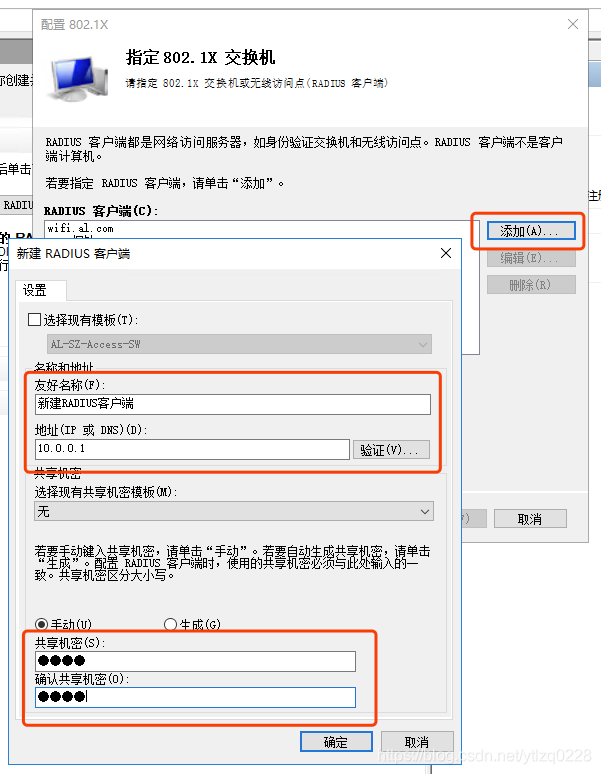

新建RADIUS认证客户端或者选择已有的NAS客户端

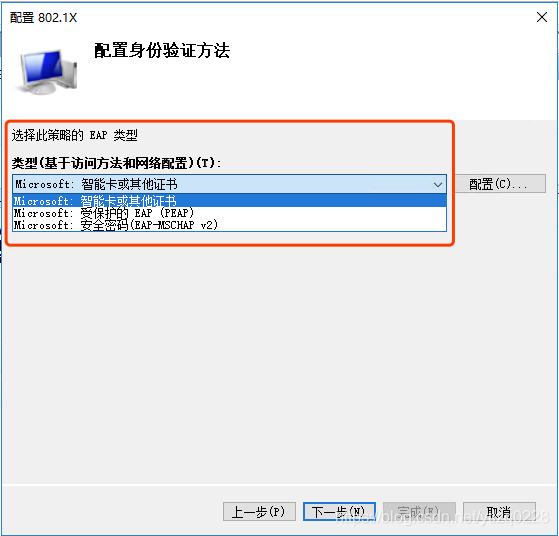

选择你想使用的客户端认证方式

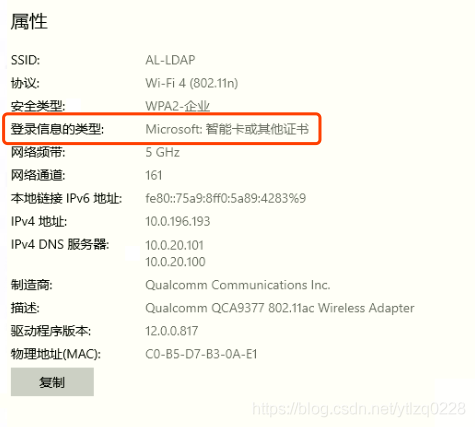

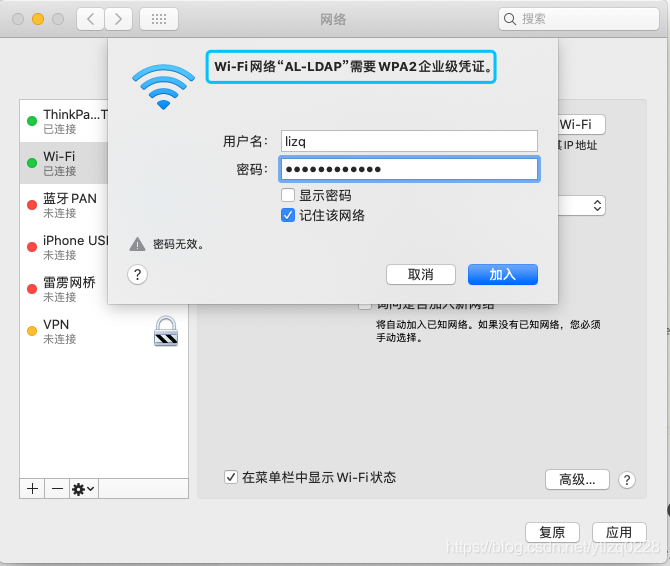

Microsoft:智能卡或其他证书:使用Windows计算机加域后申请的用户证书或者计算机证书进行认证Microsoft:受保护的EAP(PEAP):调用Windows登录凭据进行认证,无需手动输入用户名和密码 Microsoft:安全密码(EAP-MSCHAP v2):用户手动输入用户名和密码进行认证

选取允许认证的用户组,可以选择本地用户组或者域内用户组Domain Users即允许所有域账户进行认证Domain Computers即允许所有域内计算机以计算机凭据或计算机证书身份进行认证

点完成

4、修改NPS配置文件细节

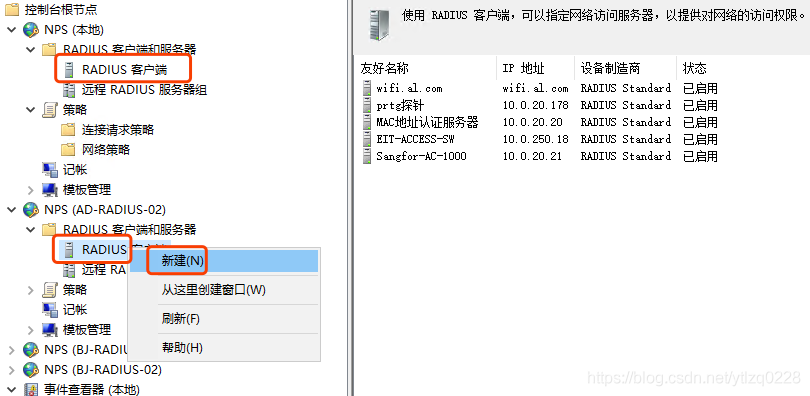

4.1 添加RADIUS客户端

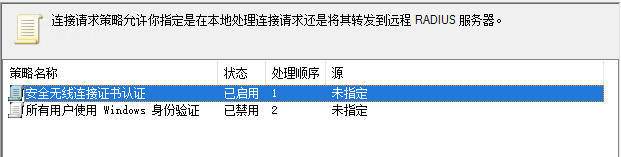

4.2 连接请求策略

果

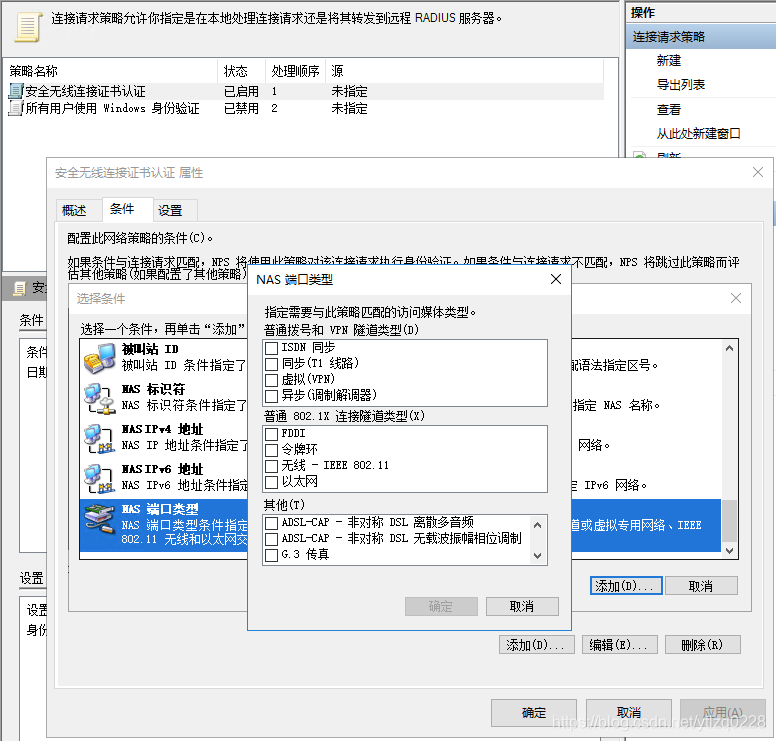

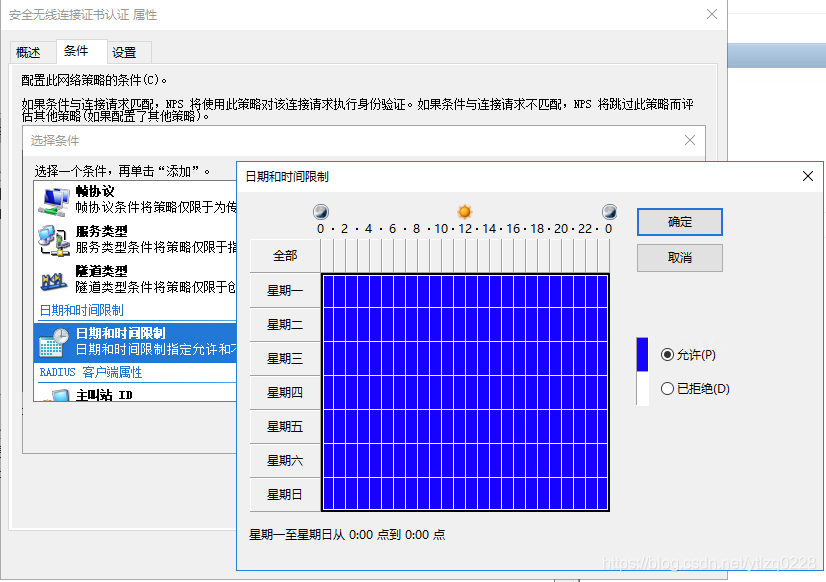

前面说过,如果你想让LAN 802.1X或无线WPA2 Enterprise使用同一条策略,可以修改我们刚刚创建的策略。将其中的NAS端口类型删除。再添加一个时间策略为7*24小时。这样所有的RADIUS请求都会匹配第一条策略。

如过无线和有线需要匹配不同的用户认证策略,或者还有其他灵活的匹配项,可以添加相应的匹配条件。

策略很灵活,打开你的脑洞,会有很多种不同的应用场景。

添加日期和时间限制,可以保证这条策略永远被匹配到。

4.3 网络策略

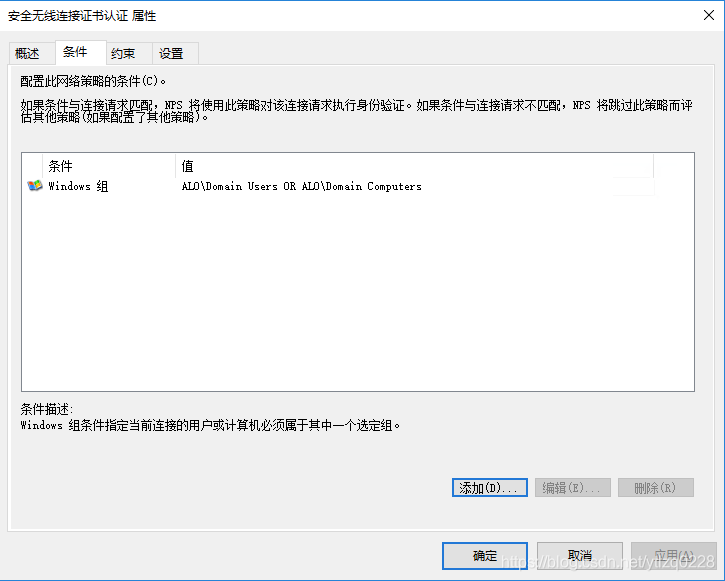

条件选项卡中删除客户端类型,仅保留需要验证用户组,或者其他你想添加的条件策略。

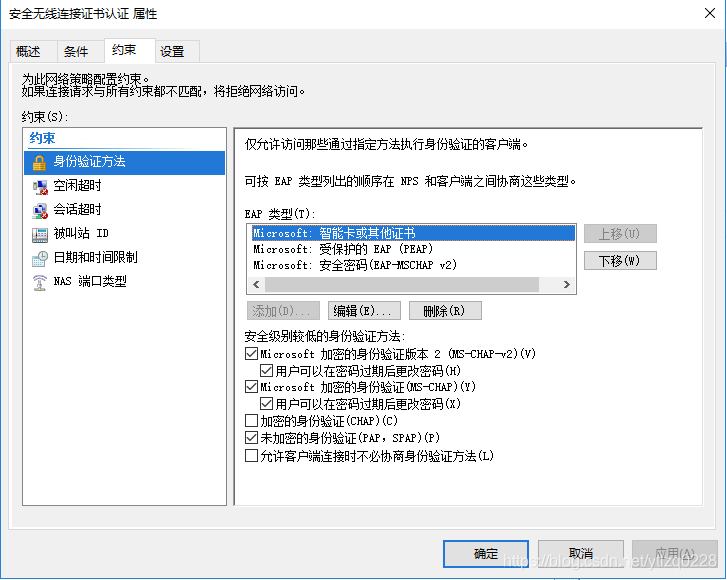

在约束选项卡中,可以配置你想使用的认证方式,不知道怎么选则,并且不怕安全问题的同学可以都勾上

再解释一下几种常见的认证方式

Microsoft:智能卡或其他证书:使用Windows计算机加域后申请的用户证书或者计算机证书进行认证Microsoft:受保护的EAP(PEAP):调用Windows登录凭据进行认证,无需手动输入用户名和密码 Microsoft:安全密码(EAP-MSCHAP v2):用户手动输入用户名和密码进行认证,沿途通过MSCHAP challenge方式加密验证密码未加密的身份验证:用户手动输入用户名和密码进行认证,RADIUS报文中直接携带明文的用户名和密码。4.4 模板管理

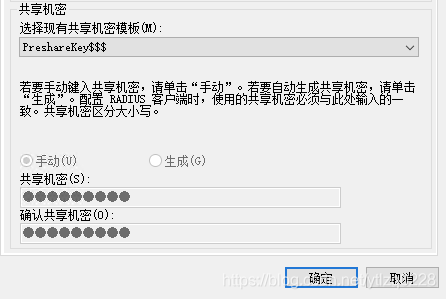

共享机密等信息,可以建立相应的模板,今后直接调用。

三、举例、无线AC配置

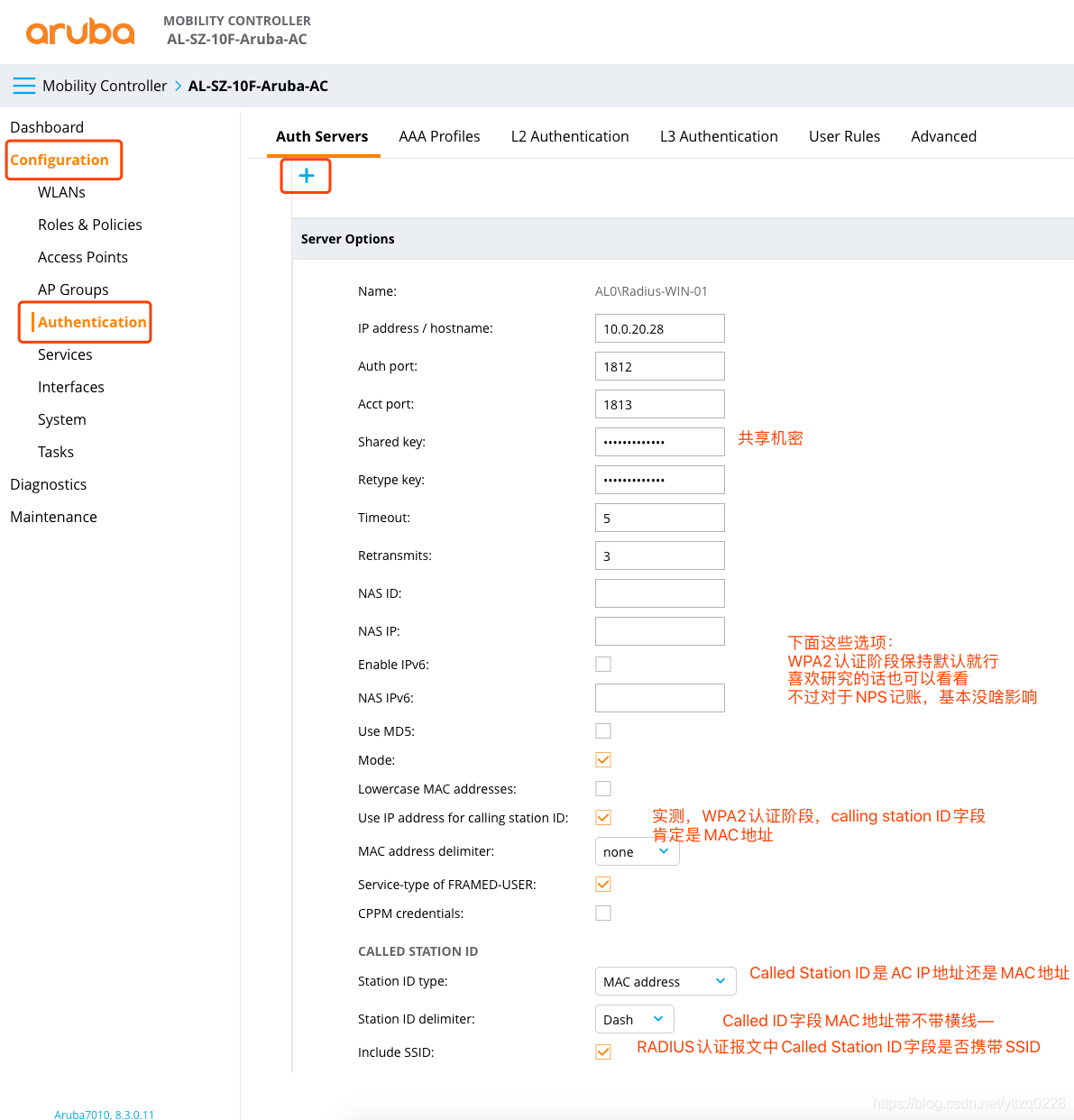

1、添加认证服务器

H3C、CISCO、HUAWEI等厂商的有线无线认证,大同小异,大同小异

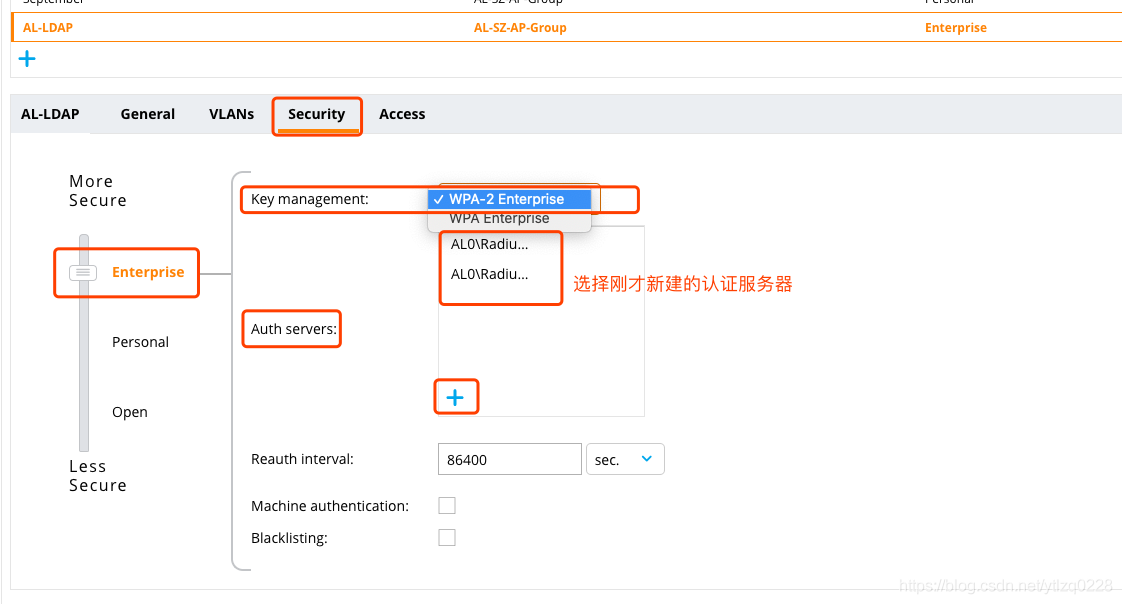

2、调用认证服务器

3、客户端连接测试

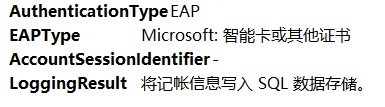

3.1 Microsoft:智能卡或其他证书

用户证书或者计算机证书

连接的时候,啥都不用管,直接点击连接无线就自动调用证书连接了

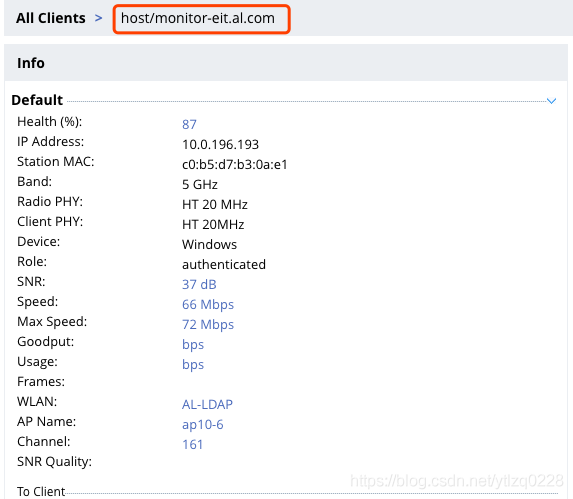

无线AC可以看到以host/证书登录的用户,或者以用户证书登录的用户

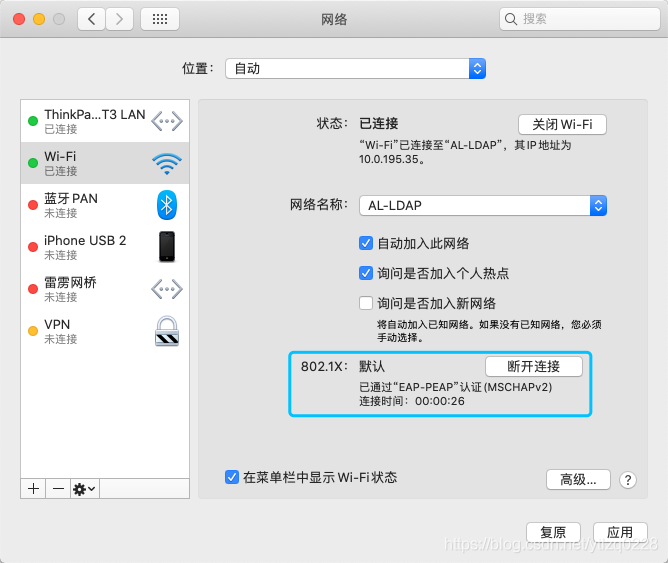

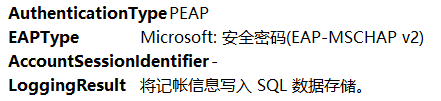

3.2 Microsoft:受保护的EAP(PEAP)

认证后可以看到PEAP方式的认证信息

3.3 Microsoft:安全密码(EAP-MSCHAP v2)

认证成功后可以看到通过MSCHAP v2进行认证

四、日志

1、日志路径

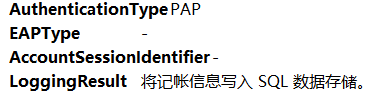

2、不同认证方式的日志类型

调用Windows登录凭据或者手动输入用户名和密码

PAP无加密认证方式

搞定!

相关链接:

Microsoft | Network Policy Server (NPS)

https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-top

Microsoft | Configure Network Policies

https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-np-configure

文章标题:【逗老师带你学IT】Windows Server NPS服务构建基于AD域控的radius认证

文章链接:http://soscw.com/index.php/essay/37026.html