封神台靶场:第五章:进击!拿到Web最高权限!【配套课时:绕过防护上传木马实战演练】

2020-12-22 12:29

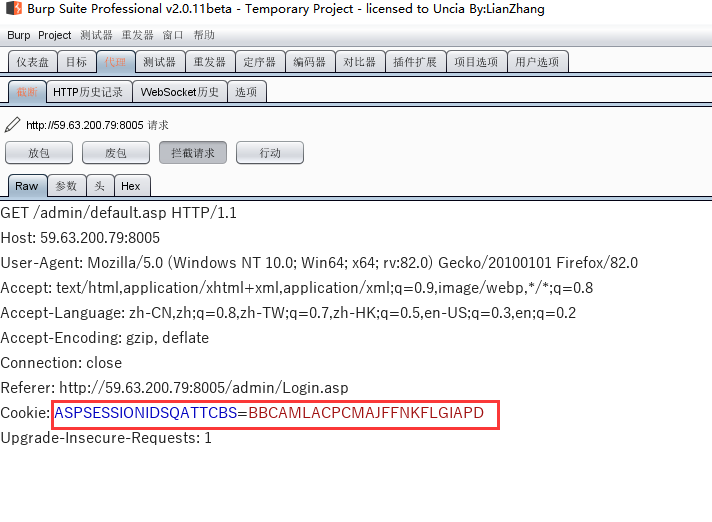

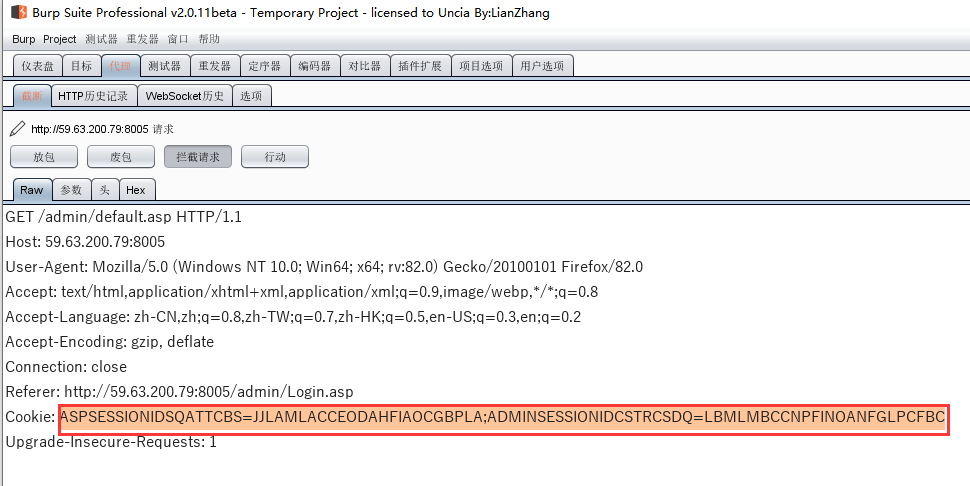

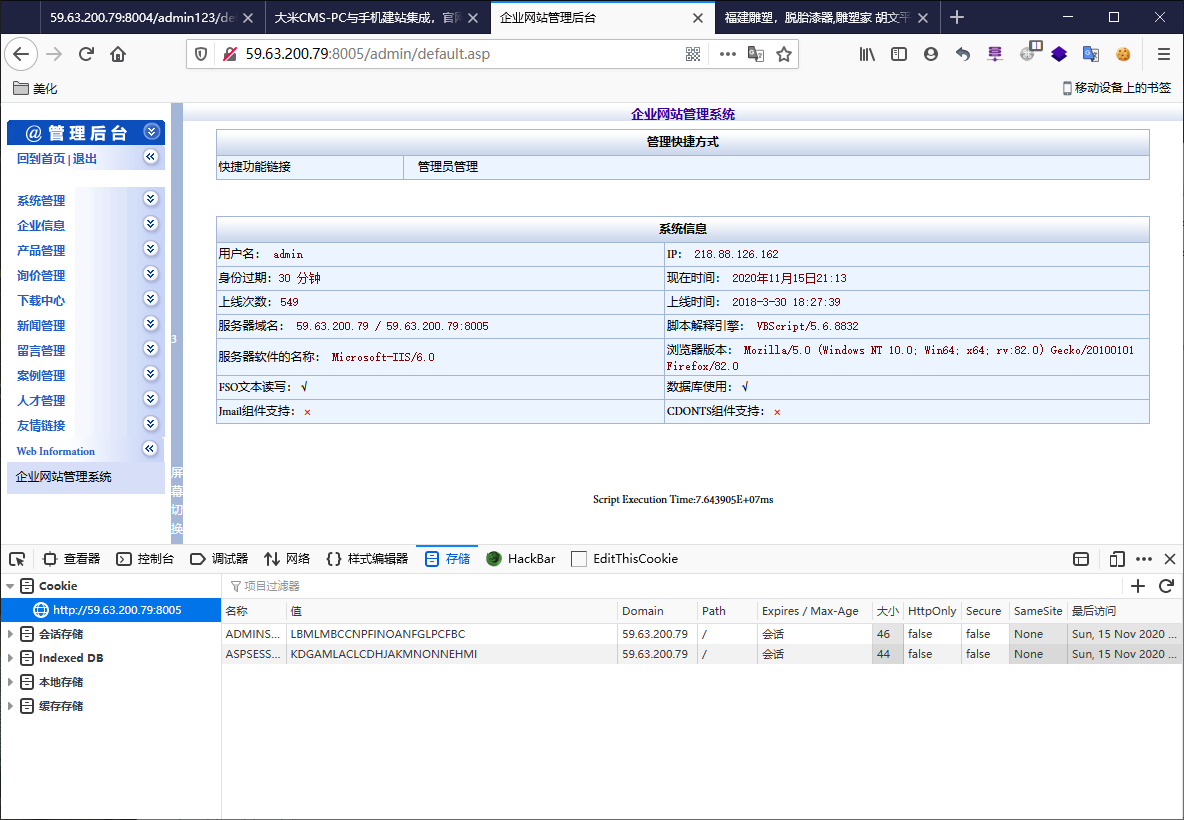

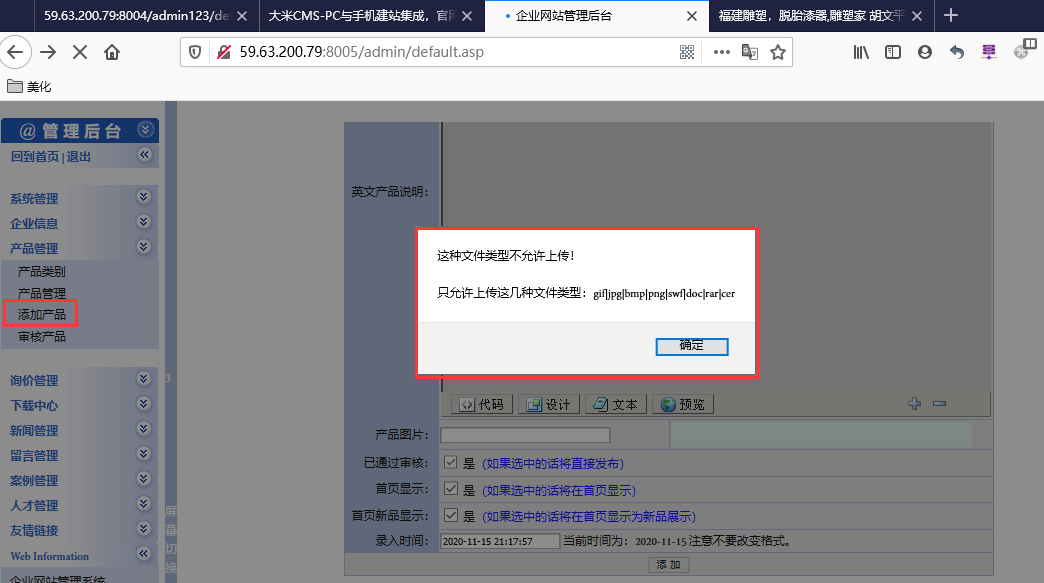

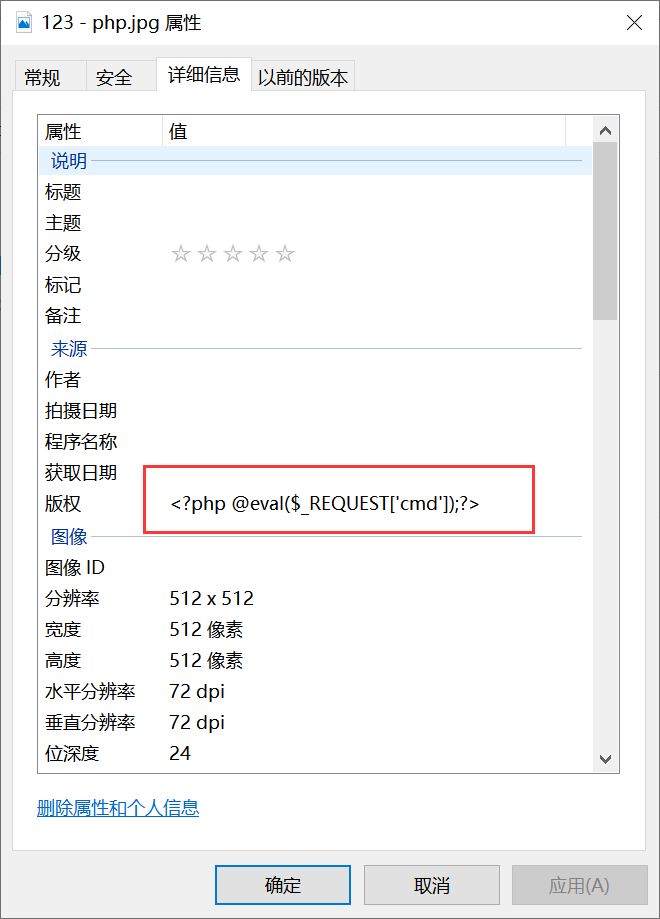

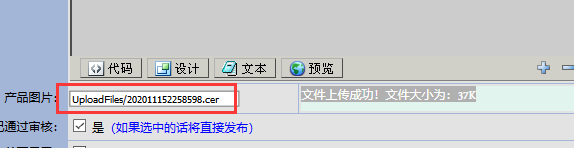

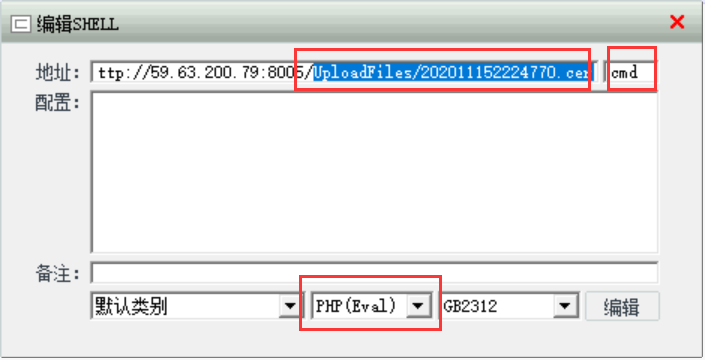

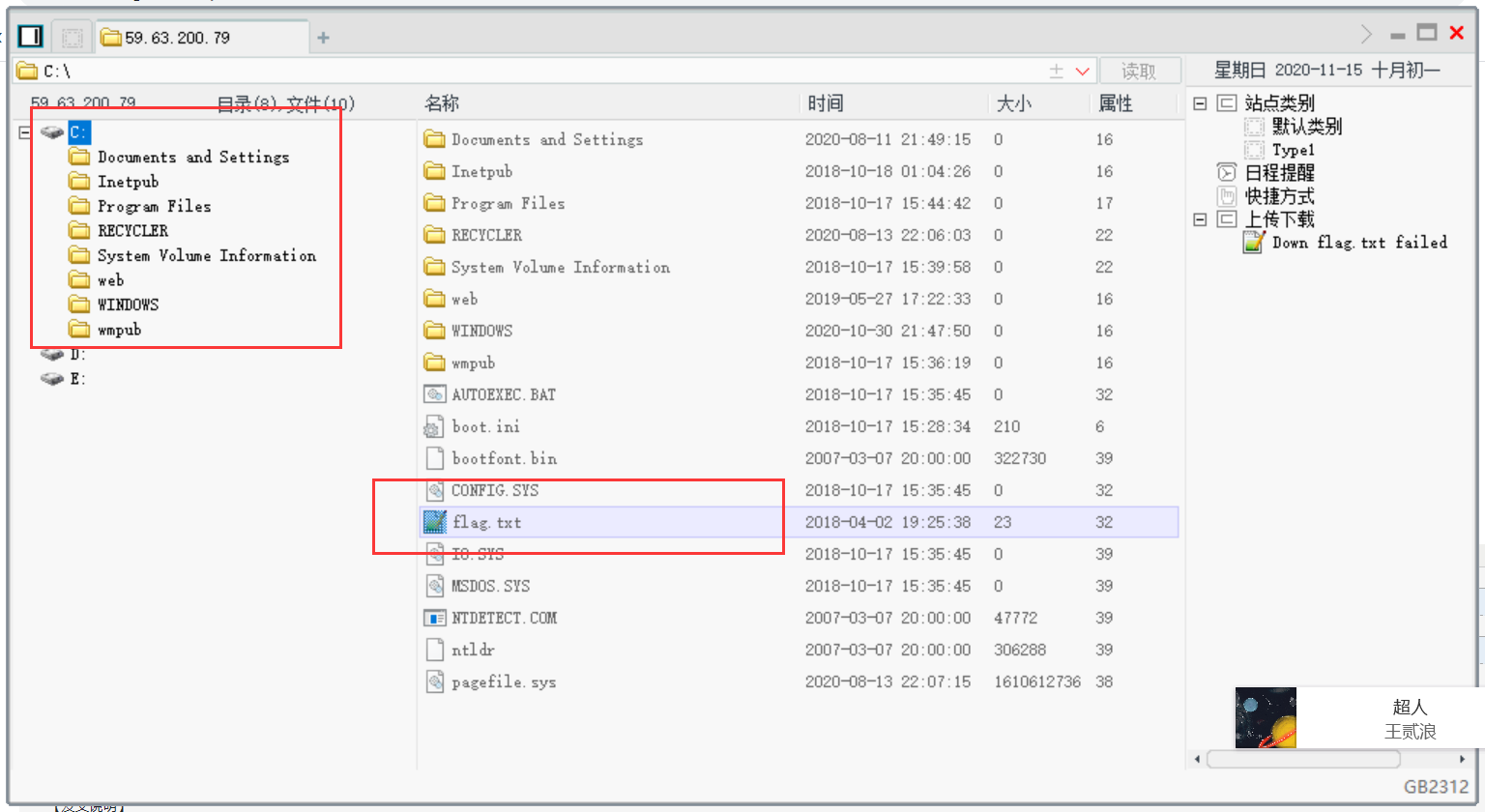

标签:菜刀 密码 文件内容 靶场 cst 一句话 抓包 地址 下载 尤里通过XSS终于得到了管理员Cookie,在修改了cookie后尤里直接绕过了登录密码, 根据提示--------------直接抓包 上一关获取了管理员Cookie 将原有的Cookie进行替换 登录成功 通过对后台页面研究发现,此处可能有机会上传一句话木马,且上传类型限制为白名单 看见cer。我直接就想到了上传cer文件木马,说干就干 直接上传一句话木马重命名的cer文件出现这个情况,我猜后台应该对文件内容有所过滤。 随便找一张jpg图片(正常的),选择属性--->双击--->写入一句话木马 在将这张jpg图片进行重命名为cer文件 将cer文件上传,上传成功 连接成功后,在C盘下有flag,由于一句话木马权限不够,将flag下载到桌面 封神台靶场:第五章:进击!拿到Web最高权限!【配套课时:绕过防护上传木马实战演练】 标签:菜刀 密码 文件内容 靶场 cst 一句话 抓包 地址 下载 原文地址:https://www.cnblogs.com/Xshun-z/p/13982644.html

看到了后台功能!然后要做的,就是找一个上传点,上传自己的外壳了!靶场地址

http://59.63.200.79:8005/admin/Login.asp

1、登录后台

ASPSESSIONIDSQATTCBS=JJLAMLACCEODAHFIAOCGBPLA; flag=zkz{xsser-g00d},ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

去除flag部分,如下

ASPSESSIONIDSQATTCBS=JJLAMLACCEODAHFIAOCGBPLA;ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

2、上传Shell

3、菜刀连接

文章标题:封神台靶场:第五章:进击!拿到Web最高权限!【配套课时:绕过防护上传木马实战演练】

文章链接:http://soscw.com/index.php/essay/37574.html