将https的ssl证书导入F5,以获取客户端真实IP

2020-12-27 23:29

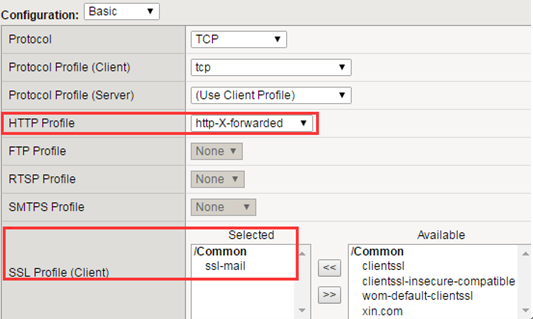

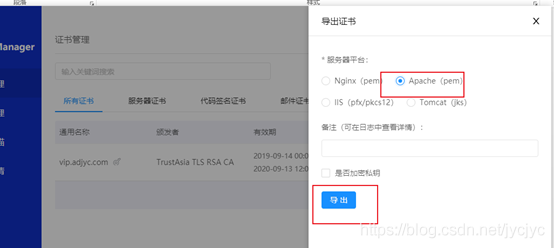

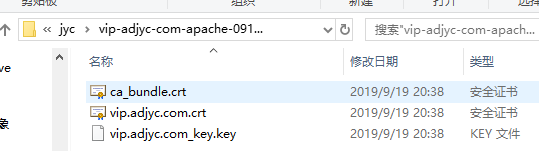

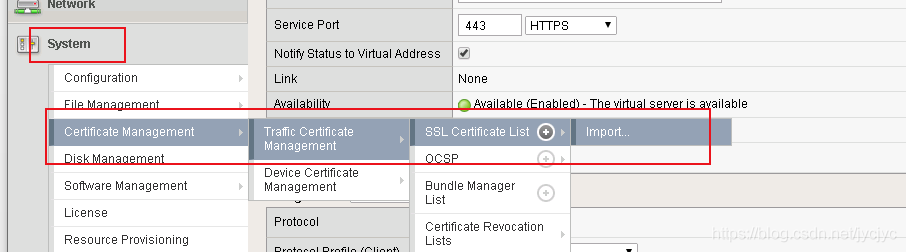

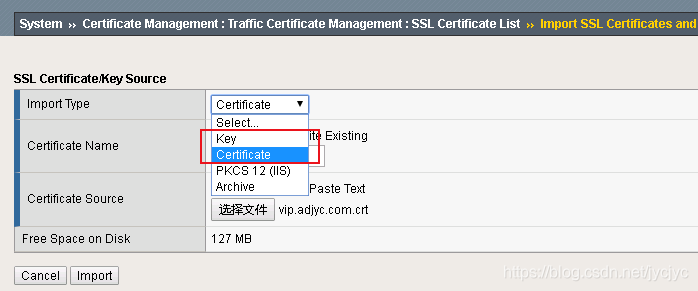

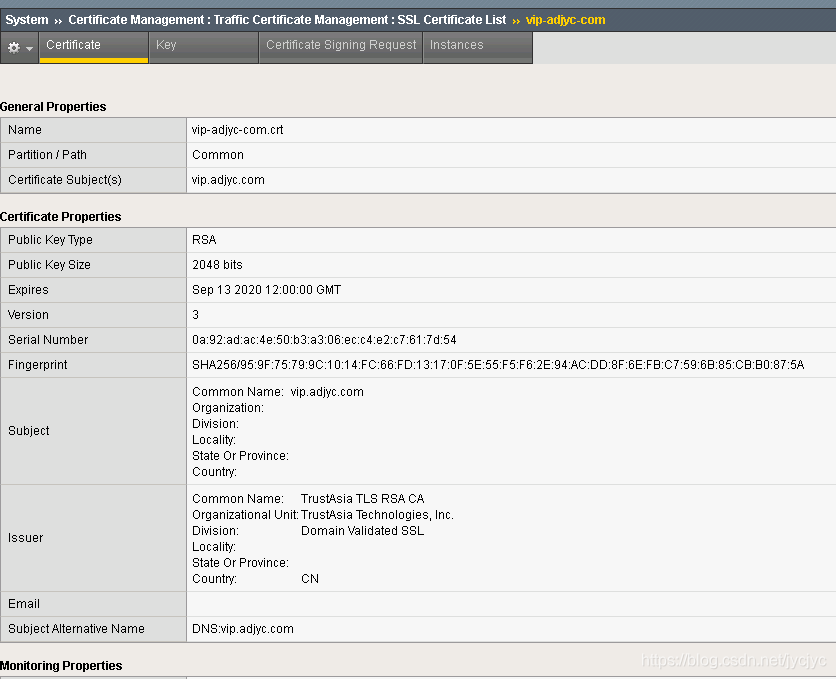

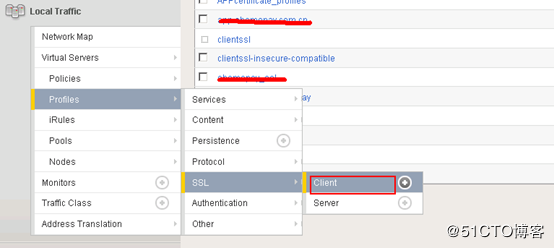

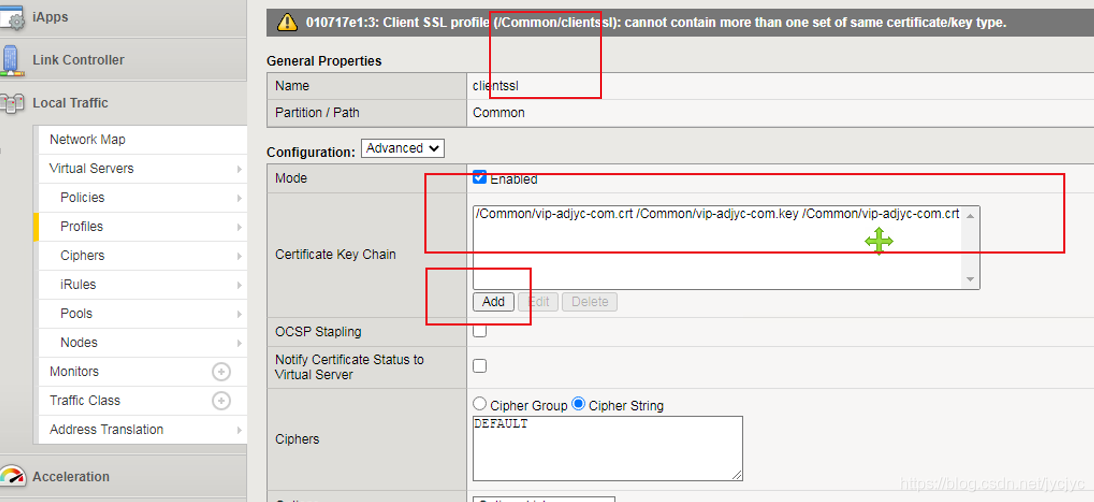

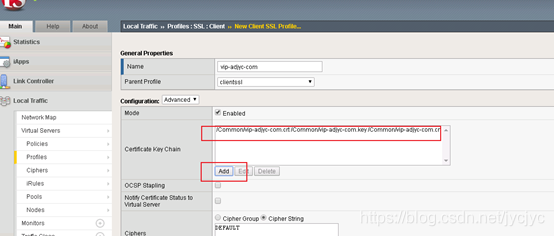

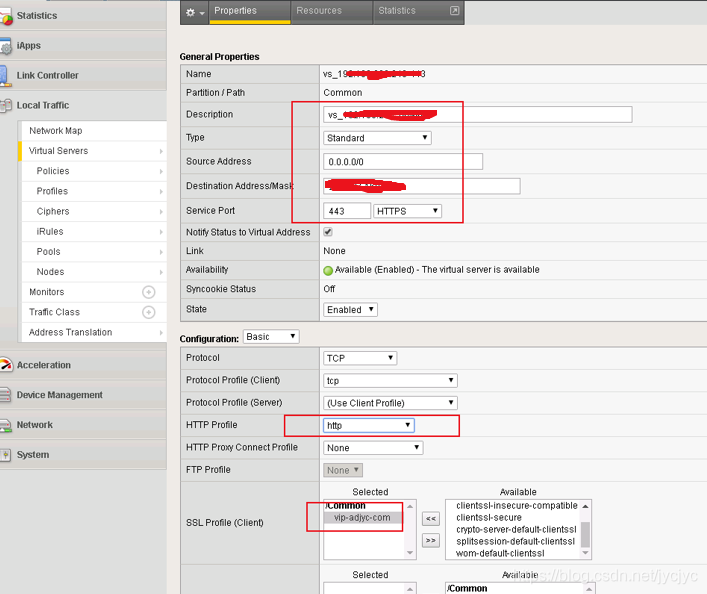

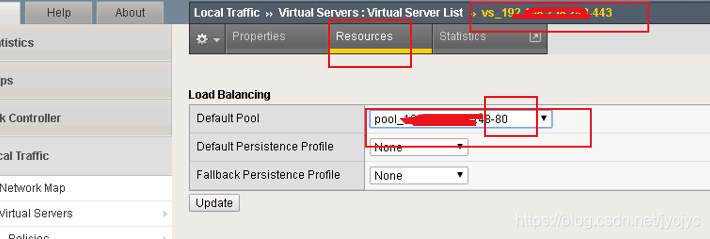

标签:通道 获取 过程 color tfs 访问 lob 策略 key文件 总体思路 ================================================================================== https访问的处理: 由于HTTPS应用到达F5的数据都是密文,F5只能看到网络层的地址,4—7层的内容无法看到,所以F5也无法像http应用一样将客户端地址插入到X_forward_for字段; 目前HTTPS应用的加解密工作都是由服务器自身完成的,为了保证F5能够看到4—7层的数据,需要将加解密工作交给F5来做: 1)根证书和KEY文件导入F5设备,F5代替服务器同用户端建立SSL通道; 2)F5将加密数据解密后通过X_forward_for功能插入用户端源IP 3)业务部门将服务器上的443端口更改为80端口即取消证书加解密工作 此过程在原有服务器上进行证书撤销操作,会影响到应用中断,建议重新搭建2台提供相同业务的80端口服务器; 4)F5设备上配置一个测试VS关联新搭建的80服务器及SSL策略,验证F5是否可以成功发布HTTPS业务、HTTPS业务插入源地址等功能。即新建测试的vip,访问端口为443,关联SSL加解密策略,后端关联80的POOL。 VS中 =================================================================== 为了使f5能够获取https后端的真实IP,必须要将ssl证书导入到f5,服务器上的证书没办法自解密。 得到三个如下文件: 在f5中导入: 输入Key Name,点击“浏览”,选中文件,点击“import”。 选择重复导入certificate,名字都取一样的:vip-adjyc-com即可。 一次选择Key,文件后缀.key,两次选择Certificate,文件后缀为.crt 证书已经成功导入F5中。 引用证书。 默认的clientssl需要添加新证书,删掉原来的default.crt 创建vs-443端口,关联80的pool,http profile选择http(x-forwarded-for),ssl profile client选择vip-adjyc-com 通过以上操作,服务器证书已经成功导入到F5设备中,并且成功引用到VS中,可以正常使用了。 服务器上的https配置就可以删除了。只需要f5的ssl即可。 将https的ssl证书导入F5,以获取客户端真实IP 标签:通道 获取 过程 color tfs 访问 lob 策略 key文件 原文地址:https://www.cnblogs.com/xiaomai-rhce/p/13852017.html

导出apache形式的证书:

上一篇:HTTP慢速攻击

文章标题:将https的ssl证书导入F5,以获取客户端真实IP

文章链接:http://soscw.com/index.php/essay/38700.html