修复windows Server 2012远程代码执行漏洞(ms15_034)

2021-01-17 09:12

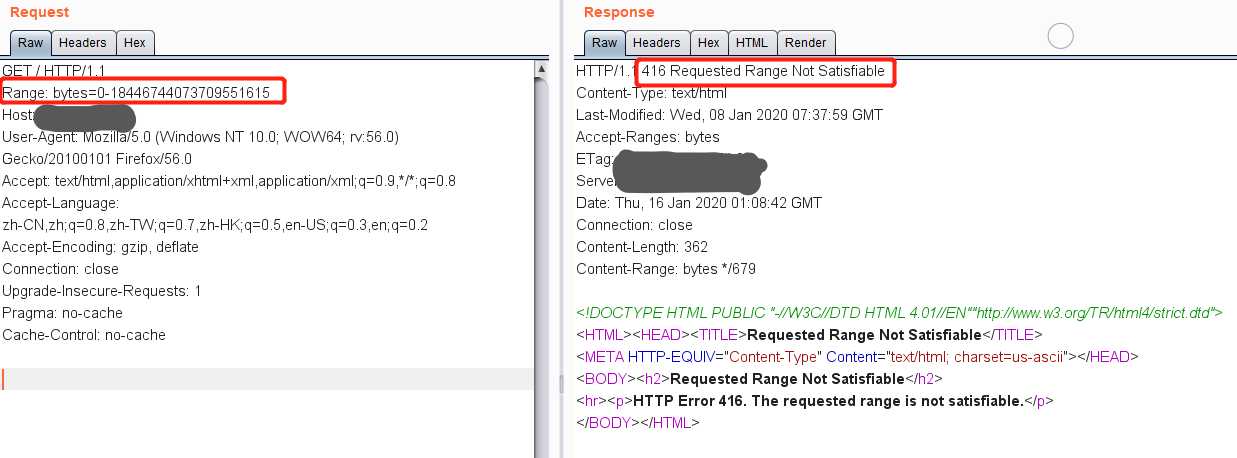

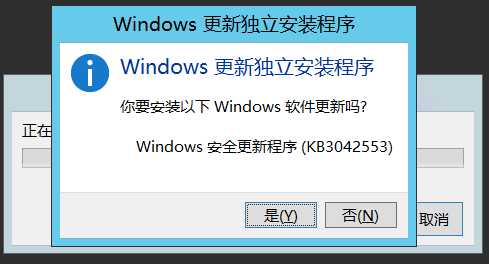

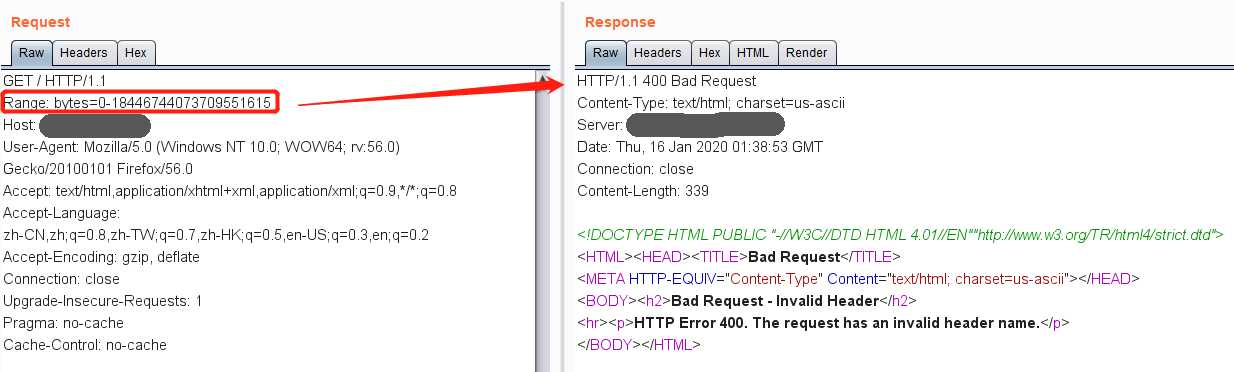

标签:计算 str width security image 响应 nbsp www catalog 查阅资料: 漏洞详情请参考:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2015/ms15-034 鸣谢:https://blog.csdn.net/weixin_30919571/article/details/99306168 验证: 使用Range设置请求的字节,构造数据溢出 微软给的建议是安装补丁:KB3042553 如果操作系统长时间未进行升级会导致显示:此更新不适用于您的计算机 需要按照如下顺序安装前置补丁,KB3021910、KB2919355、KB3042553 备注:KB2919355是一组补丁,选择其中的KB2919355即可。 补丁安装: 1、安装KB3021910无提示重启。 2、安装完成之后提示重启。 3、重启之后,安装KB3042553,正常安装不再提示,“此更新不适用于您的计算机”,安装完毕提示重启,重启服务器。 修复结果: 安装补丁之后,再次使用Range验证,响应是Bad Request。说明此攻击无效,已经修复漏洞。 收获: Window的许多补丁需要安装前置补丁,按照顺序安装补丁,否则提示“此更新不适用于您的计算机”。 简易策略:使用Windows更新,自动安装依次安装补丁。缺点:补丁的不确定性;优点:简易。 思路:使用Windows更新,更新之后,查看安装了哪些补丁,是否存在需要的补丁,或删除不需要的补丁。 修复windows Server 2012远程代码执行漏洞(ms15_034) 标签:计算 str width security image 响应 nbsp www catalog 原文地址:https://www.cnblogs.com/smartmsl/p/12199623.htmlRange: bytes=0-18446744073709551615 // 向服务器请求18446744073709551616字节数据,导致数据溢出

http://www.catalog.update.microsoft.com/Search.aspx?q=KB3021910 // KB3021910

http://www.catalog.update.microsoft.com/Search.aspx?q=KB2919355 // KB2919355

http://www.catalog.update.microsoft.com/Search.aspx?q=KB3042553 // KB3042553

文章标题:修复windows Server 2012远程代码执行漏洞(ms15_034)

文章链接:http://soscw.com/index.php/essay/43122.html