在Windows Server 2019中配置多元密码策略

2021-01-23 13:14

标签:相同 alt 生效 安全组 工具 container info ntp jpg 长久以来,微软活动目录中的账户只能配置同一个密码策略。上到管理员账户,下到普通用户的密码策略都是一样的。而且密码策略只能在域级别配置生效。OU级别的密码策略只会对该OU中计算机的本地账户生效。通常认为,管理员的账户密码策略应该更为严格和复杂,而普通用户的账户密码策略相对来说并没有那么重要。终于在Windows Server 2008的时候微软引入了多元密码策略Fine-Grained Password Policies(FGPP)来使得密码策略配置更为灵活有效。不过在刚推出的时候FGPP的配置需要依赖于adsiedt这个工具,并没有直观的配置界面。从2012开始就有更人性化的配置方法了。 在Windows Server 2019中配置多元密码策略 标签:相同 alt 生效 安全组 工具 container info ntp jpg 原文地址:https://www.cnblogs.com/qishine/p/12072527.html

https://www.cnblogs.com/qishine/p/12072527.html

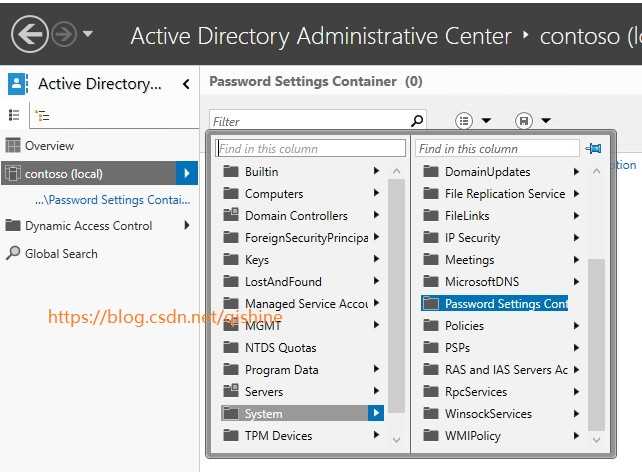

配置FGPP的先决条件还是一样的,域功能级别必须在Windows 2008及以上。我们可以使用Active Directory Administrative Center(ADAC)很容易的来配置FGPP。在域名下找到System--Password Settings Container。

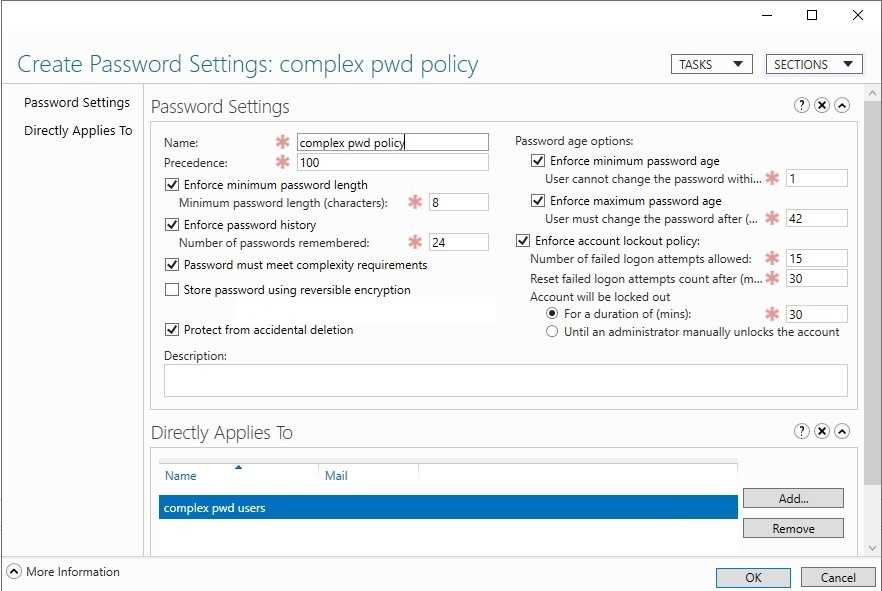

在中间空白部分新建一条密码设置。

所有的设置和传统组策略里配置的都一样,并没有更多的项目。然后再添加用户或者组之后点击确定。这条FGPP就算配置完了。FGPP可以应用于用户也可以应用于安全组。

如果有多条FGPP应用于用户或者组,优先级是这样的。

1.应用于用户的FGPP

2.应用于安全组的FGPP

3.域级别的组策略。

同一应用顺序中有多条FGPP的,优先级Precedence小的生效。有多条FGPP具有相同优先级Precedence的,FGPP的GUID小的生效。

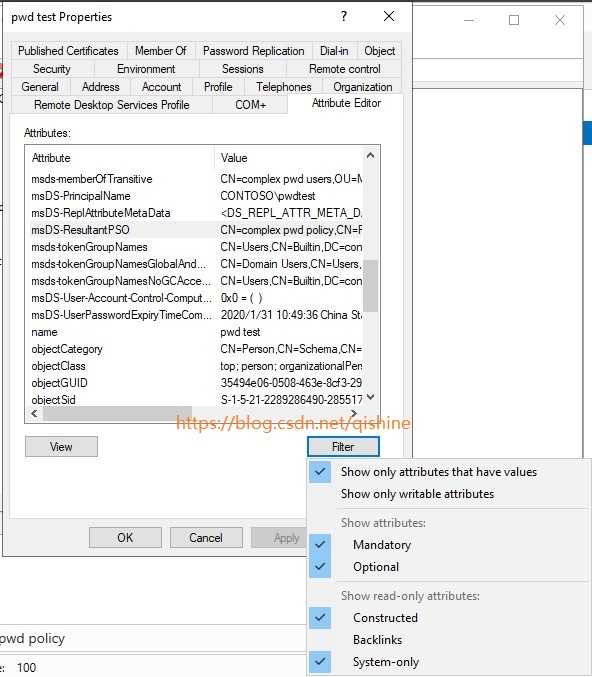

如果需要确定哪个FGPP对用户生效,可以查看用户属性中的msDS-ResultantPSO这个属性。需要注意的是,需要在ADUC中开启高级功能,并直接点到用户(查找出来的结果不行)才能看到attribute editor这个选项卡。然后要选中右下角Filter中的Constructed才能看到msDS-ResultantPSO这个属性,其中写了生效的PSO的具体DN。

文章标题:在Windows Server 2019中配置多元密码策略

文章链接:http://soscw.com/index.php/essay/45899.html