用阿里云ecs部署kubernetes/K8S的坑

2021-01-27 17:14

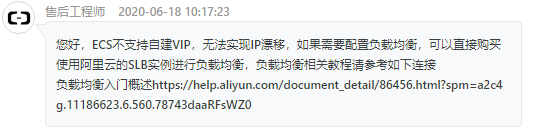

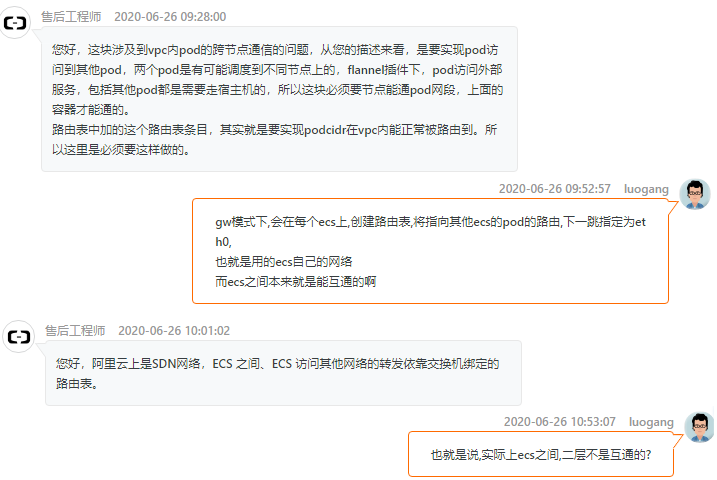

标签:过程 lazy 场景 部署 ast 路由 部署过程 增加 阿里云 本来计划用keepalived配合nginx做VIP漂移,用以反代多台master的apiserver的6443端口,结果部署了vip后,该VIP在其他ecs上访问不到,以为是自己的问题搞了好久搞不定,经工单咨询阿里云工程师,明确告知ecs不支持vip 截图如下: 所以只能只用SLB来实现了,但是slb也有坑,详见解决办法 后端node节点不多,且都在同一个vpc下面,计划直接用flannel的host-gw模式来实现容器跨节点通信 选择原因如下: 兴冲冲的开始拿两台ecs部署验证,部署过程很简单,路由条目也自动添加了,但是就是不能互相ping通,又是一顿自我检查没找出原因,工单求助阿里 主要截图如下 阿里云同一vpc下的ecs,二层不互通 按工程师的要求,在阿里云的路由表中添加了到各容器网段的路由指向后,pod间通信成功,但是问题在于 基于上诉问题,最终放弃了改方案 gw模式走不通后,只好用flannel的vxlan模式,虽说有性能损耗,但通过压测工具实测,也没有网传的30%-40%的损耗,大概在5%-10%区间,能接受 至此在阿里云ecs部署k8s的两大坑就踩完了 用阿里云ecs部署kubernetes/K8S的坑 标签:过程 lazy 场景 部署 ast 路由 部署过程 增加 阿里云 原文地址:https://www.cnblogs.com/noah-luo/p/13218837.html1 阿里云ecs不支持keepalived vip

1.1 场景描述

1.2 解决办法和结论

(nginx和apiserver不能是同一个机器)2 阿里云ecs不支持flannel的gw模式

2.1 场景描述

2.2 结论和解决办法

2.2.1 结论:

2.2.2 办法1:添加路由

2.2.3 办法2:vxlan模式

文章标题:用阿里云ecs部署kubernetes/K8S的坑

文章链接:http://soscw.com/index.php/essay/47845.html