腾讯Wiz课程第三讲,文件上传漏洞的分析

2021-02-04 17:15

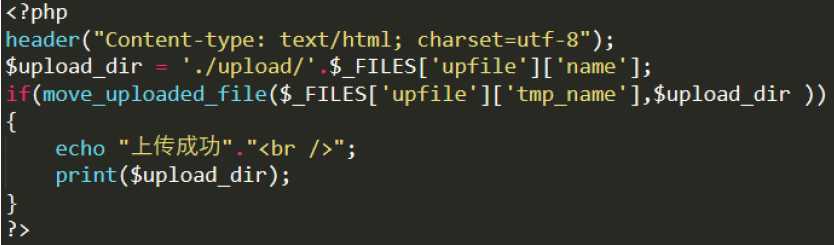

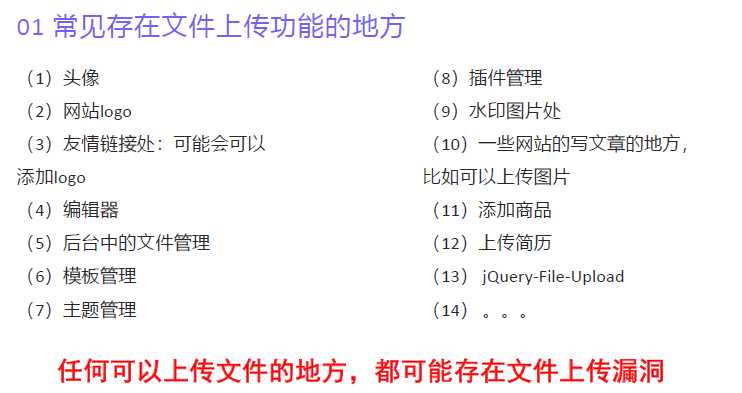

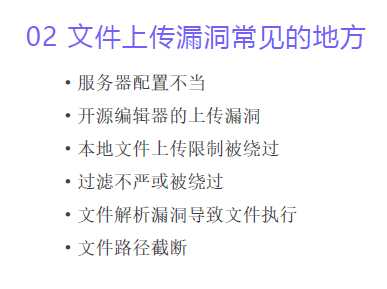

标签:登陆 shell 页面 解决 引用 没有 就是 介绍 cookies 究竟为什么会有文件上传的漏洞呢?? Web应用程序在处理用户上传的文件上传操作的时候。如果上传文件的路径、文件名、扩展名都是用户可控的数据,然后木马脚本就会在web服务器上面搞事情。 其实文件上传本身没有问题。有问题是在文件上传之后,服务器的处理方式、解释文件如果出现了问题,就会导致错误,就是漏洞的来源。 造成恶意文件上传的原因有以下几点: (1)文件上传时候审查不严。格式有问题,就可以直接搞事情。 (2)文件上传之后修改文件名的时候处理不当。修改文件后缀,然后来搞事情。 (3)使用了第三方插件的引用。引用有上传功能的第三方插件,插件本身可能就有漏洞。 文件上传之后的倒置常见安全问题: (1)上传文件是web脚本语言,然后服务器解释并执行了用户上传的脚本,倒置代码的执行。 (2)上传的文件是flash车裂文件crossdomain.xml(这里还是太菜了不理解),黑客利用flash (3)上传的文件是病毒或者木马。 (4)上传文件是钓鱼图片或者包含了脚本的图片,会被执行。 (5)上传文件是WebShell时,攻击者会通过这些网页后门执行命令并控制服务器。 什么是WebShell??(发现老师的PDF上面都是抄百度的) 安全防范: burpsuite的介绍: Burp 或 Burp Suite 是一个用于测试 Web 应用程序安全性的图形化工具。该工具使用Java编写,由PortSwigger Web Security开发。 burp proxy 的介绍: burp proxy抓包方法: (明天更新) 腾讯Wiz课程第三讲,文件上传漏洞的分析 标签:登陆 shell 页面 解决 引用 没有 就是 介绍 cookies 原文地址:https://www.cnblogs.com/ZripenYe/p/13138217.html

上一篇:css3文字边框样式设置

下一篇:如何用css实现抛物线

文章标题:腾讯Wiz课程第三讲,文件上传漏洞的分析

文章链接:http://soscw.com/index.php/essay/50988.html