2019-2020-2 20175234 赵诗玥 《网络对抗技术》 Exp9 Web安全基础

2021-02-18 13:18

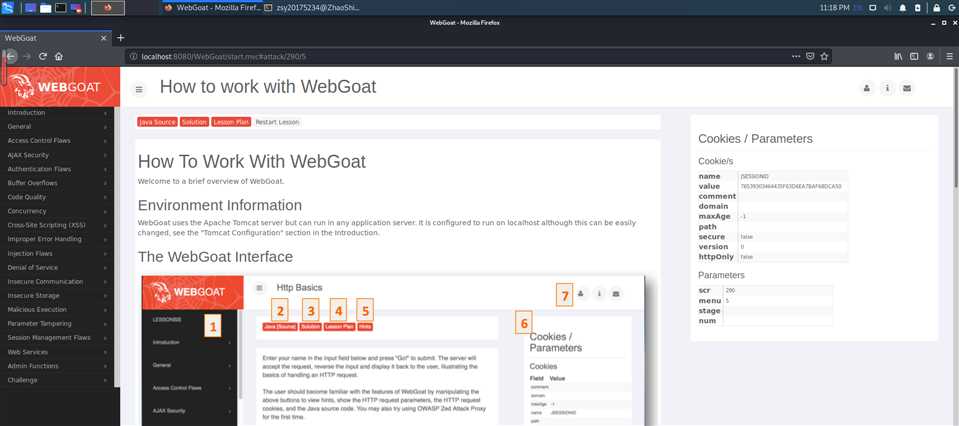

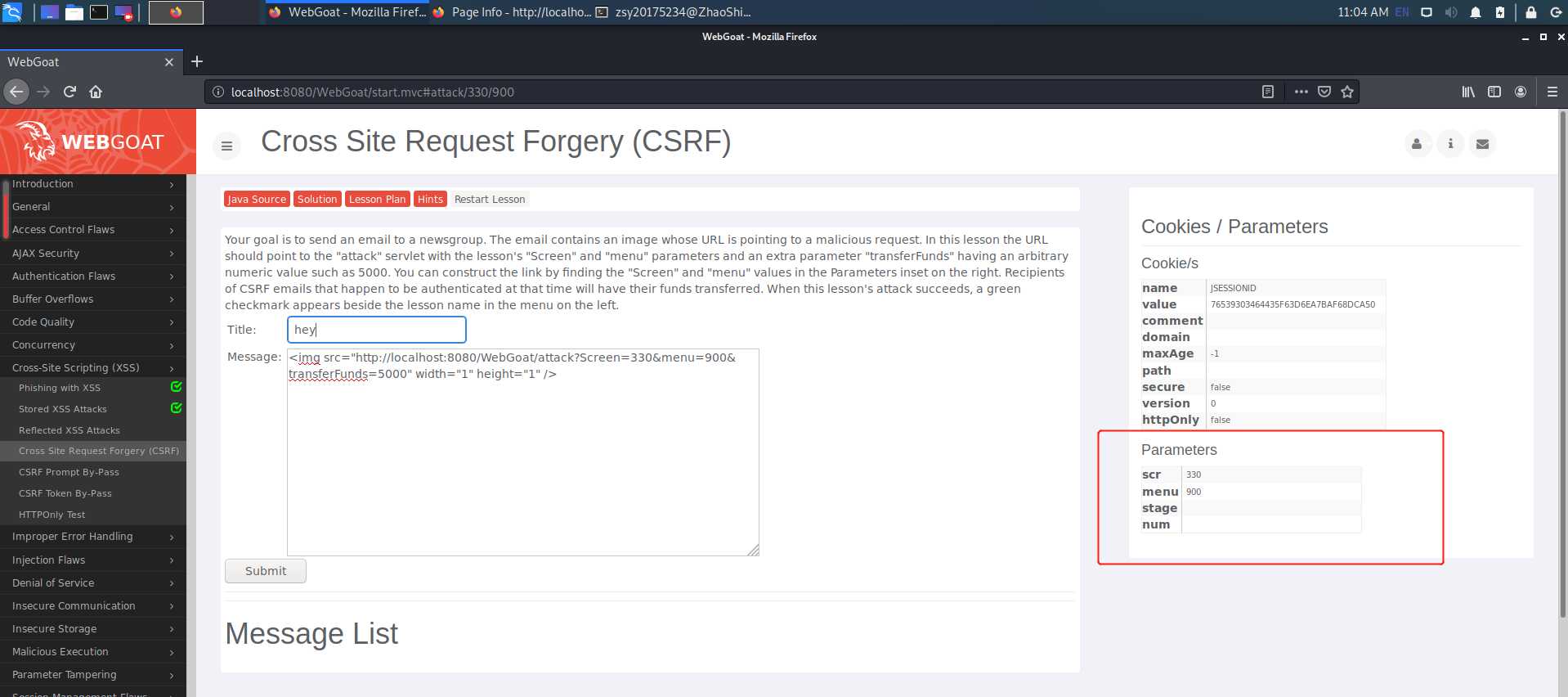

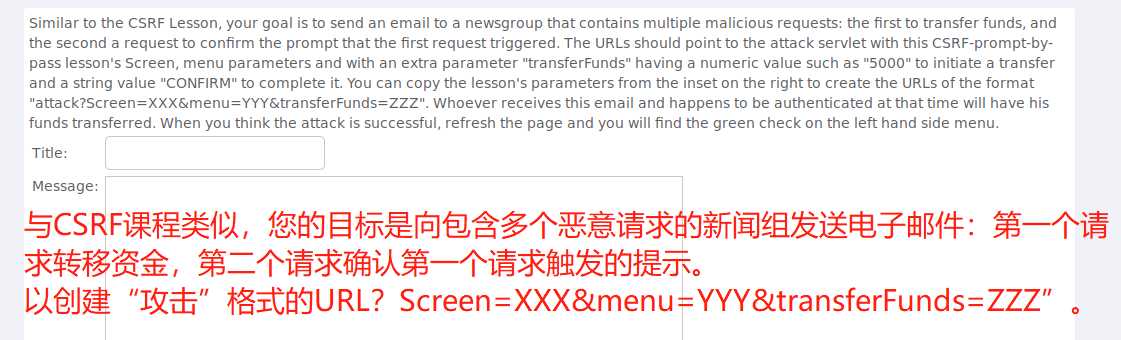

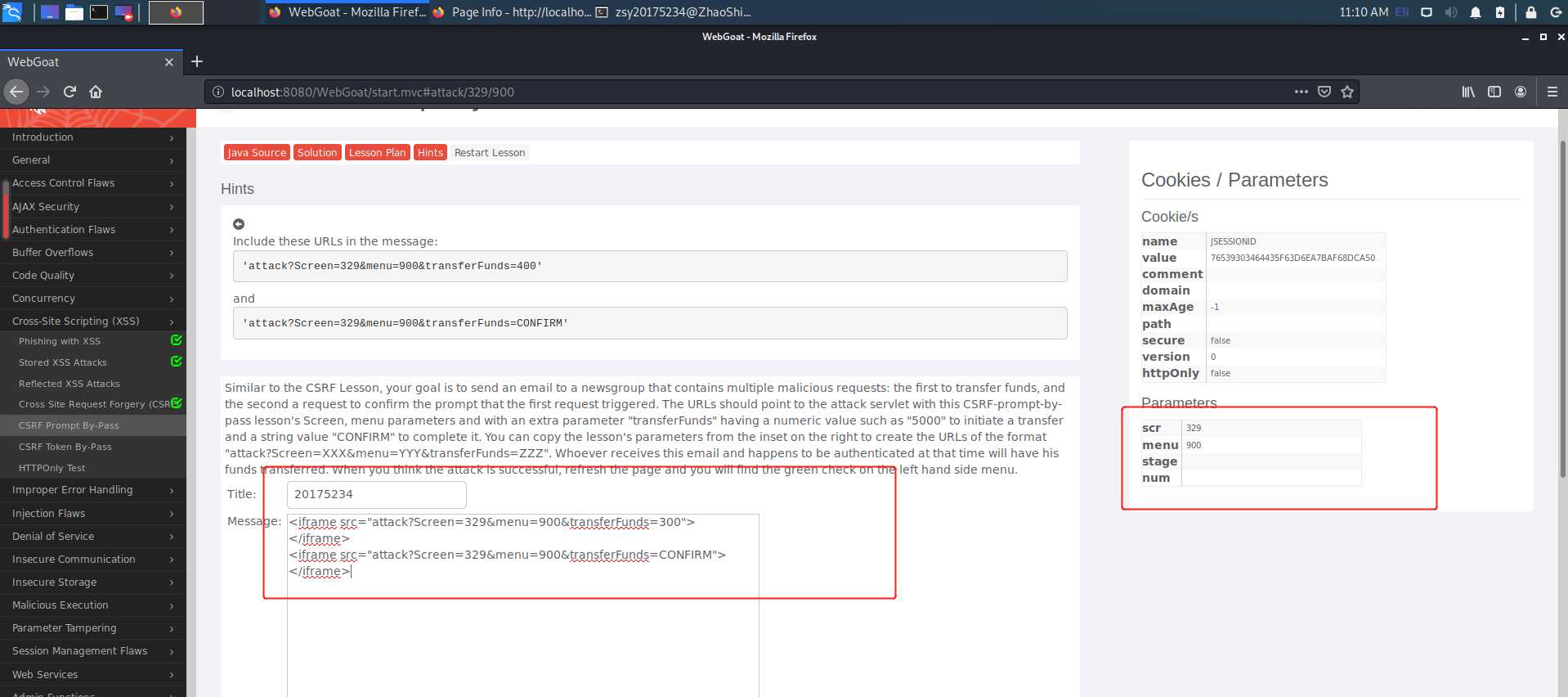

标签:value info jsp 应用平台 disco 搜索框 攻击 转移 handle 本实践的目标理解常用网络攻击技术的基本原理,做不少于7个题目,共3.5分。包括(SQL,XSS,CSRF)。Webgoat实践下相关实验。 ????本次实验是在WebGoat这一平台上实现的,我们通过Webgoat了解了web应用可能中存在的各种安全漏洞。整个实验过程比较顺利,Webgoat的教程也比较清晰明了,只是英文太多看的头疼,但是实践成功时,成就感满满。 WebGoat是OWASP组织研制出的用于进行web漏洞实验的应用平台,用来说明web应用中存在的安全漏洞。WebGoat运行在带有java虚拟机的平台之上,当前提供的训练课程有30多个,其中包括:跨站点脚本攻击(XSS)、访问控制、线程安全、操作隐藏字段、操纵参数、弱会话cookie、SQL盲注、数字型SQL注入、字符串型SQL注入、web服务、Open Authentication失效、危险的HTML注释等等。WebGoat提供了一系列web安全学习的教程,某些课程也给出了视频演示,指导用户利用这些漏洞进行攻击。 下载 在含有该文件的目录下,命令行输入 在浏览器中输入 可以使guest或者webgoat登录,但是登陆上以后发现跟别人的界面不太一样,查了下别人的博客发现是“编译后的java程序与Linux上的java Se版本不一致而产生的错误”,需要下载jdk1.8,参考博客 以root用户再次运行 如果一开始就是查看元素的源代码,就很容易找到sql语句,加个 修改完 跨站请求伪造是一种让受害者加载一个包含网页的图片的一种攻击手段。当受害者的浏览器试图呈现此页面时,它将使用指定的参数向www.mybank.com的“me”端点发出请求。浏览器将请求链接以获得图像,即使它实际上是一个资金转移功能。提交请求时,浏览器将添加与站点相关的所有cookie。因此,如果用户对站点进行了身份验证,并且拥有永久或当前会话cookie,那么站点将无法将其与合法的用户请求区分开来。通过这种方式,攻击者可以让受害者执行他们不打算执行的操作,比如“购买物品”,或者脆弱网站提供的任何其他功能。 阅读题目 实践 2019-2020-2 20175234 赵诗玥 《网络对抗技术》 Exp9 Web安全基础 标签:value info jsp 应用平台 disco 搜索框 攻击 转移 handle 原文地址:https://www.cnblogs.com/ysz-123/p/12919895.html

实验内容

实验后问题回答

实验总结与体会

实践过程记录

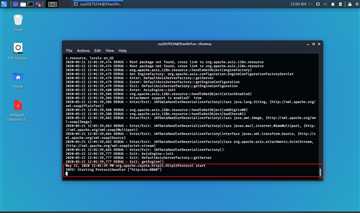

开启Webgoat

webgoat-container-7.0.1-war-exec.jar文件java -jar webgoat-container-7.0.1-war-exec.jar运行Webgoat,出现Starting ProtocolHandler证明开启成功

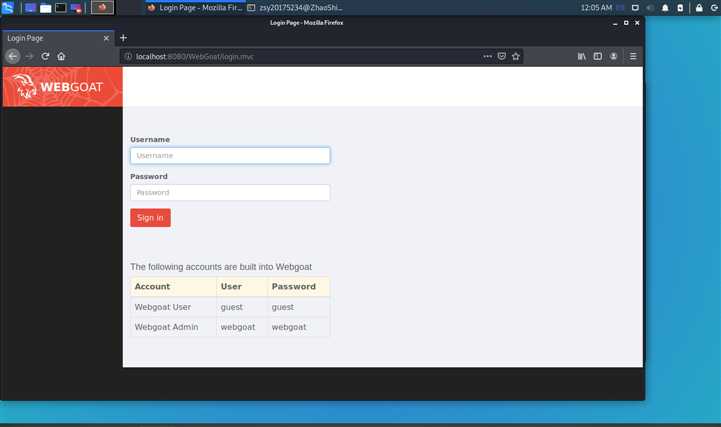

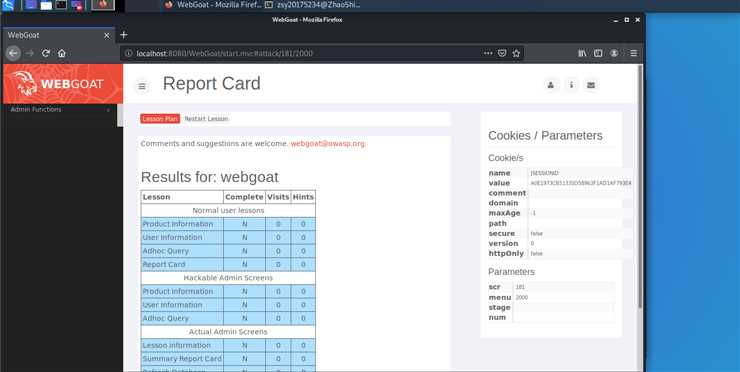

http://localhost:8080/WebGoat进入WebGoat登录界面

java -jar webgoat-container-7.0.1-war-exec.jar,并打开网页,终于成功啦

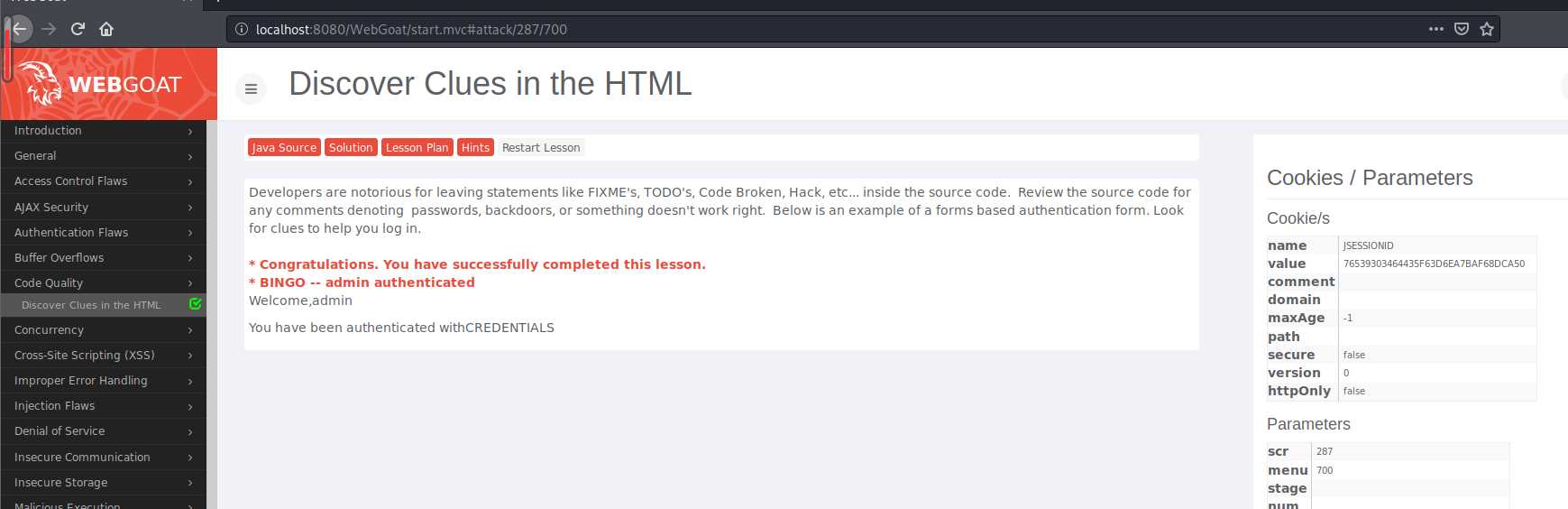

Code Quality

Discover Clues in the HTML

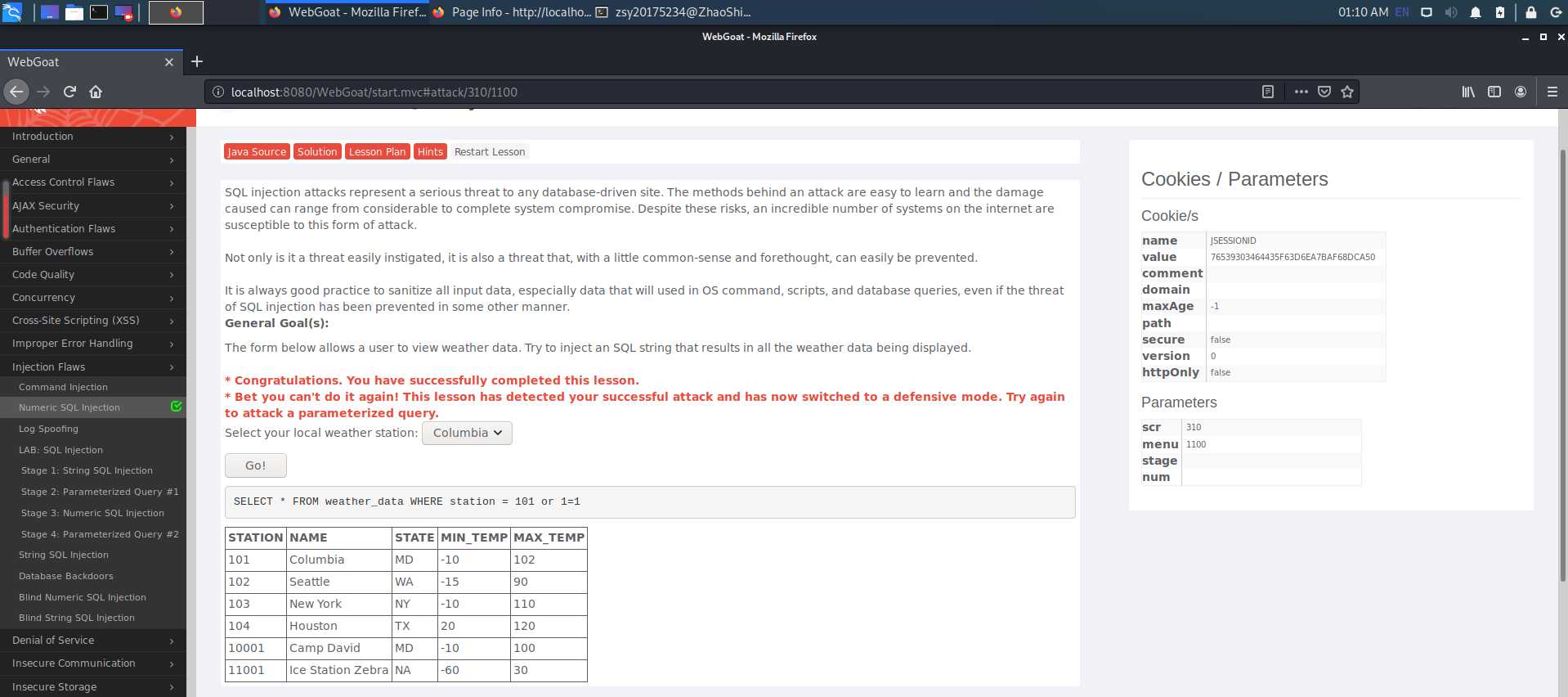

SQL注入攻击

Numeric SQL Injection

or 1=1

Go一下

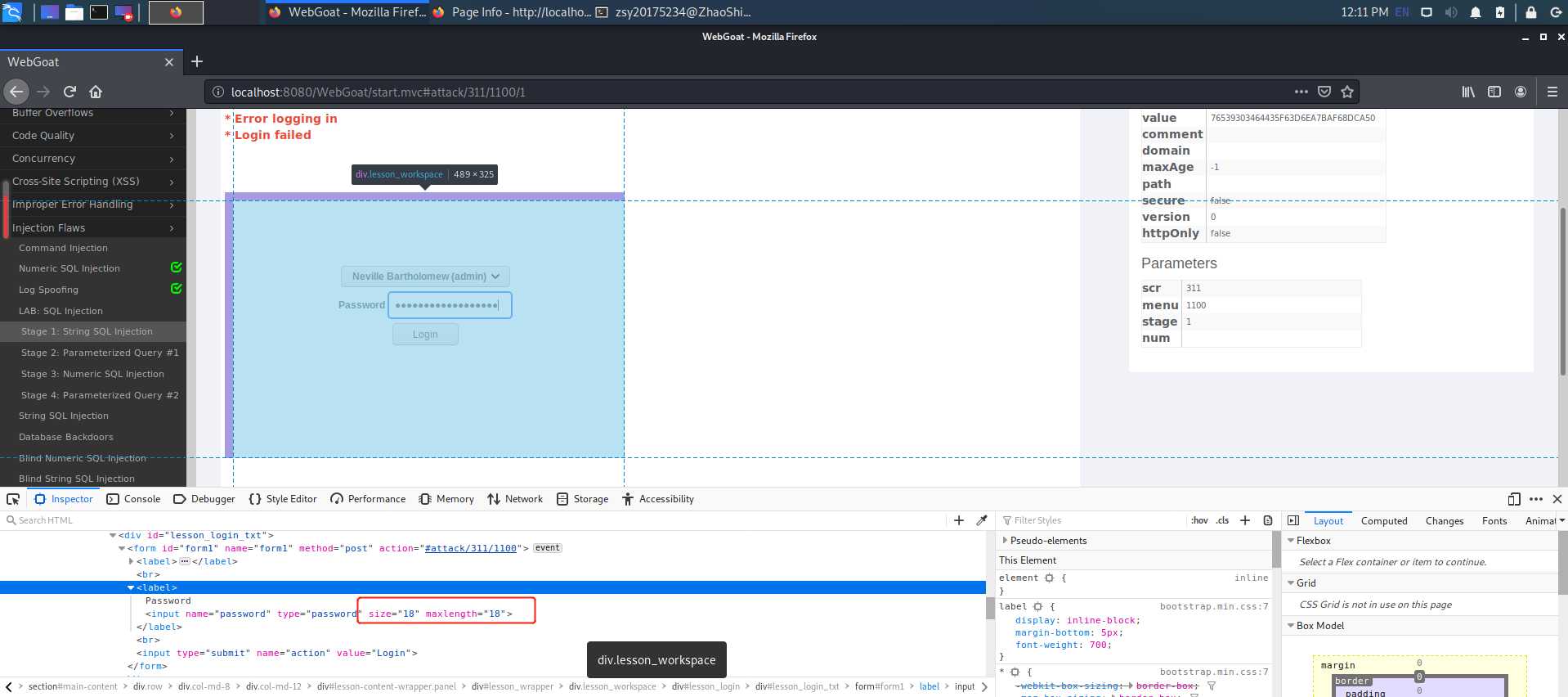

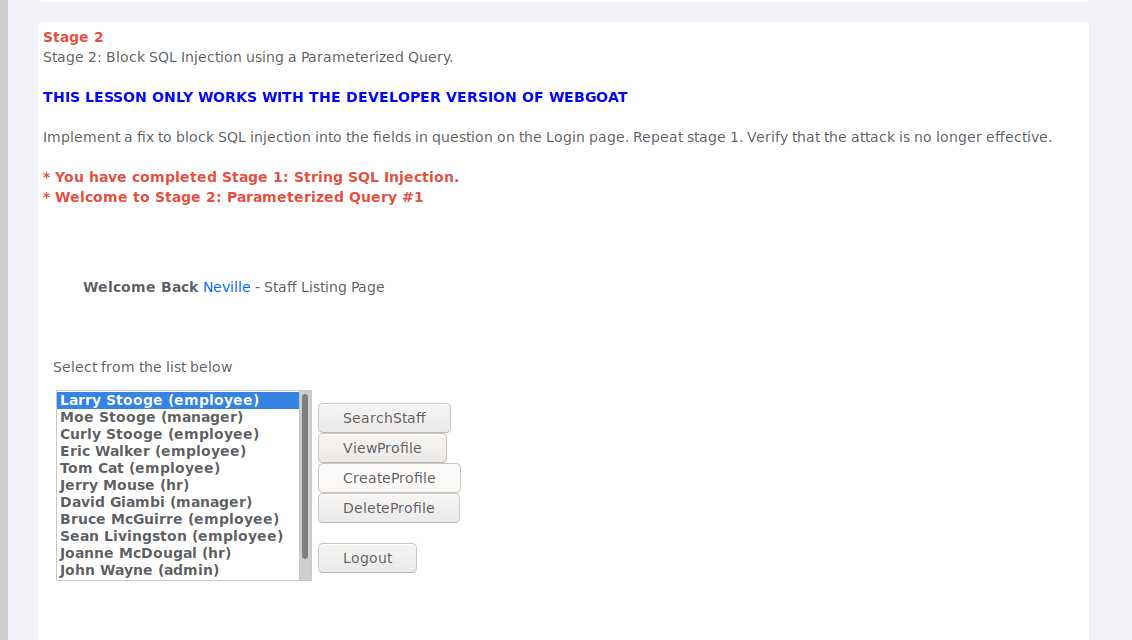

Stage 1: String SQL Injection

5234‘ or ‘1‘ = ‘1

XSS攻击

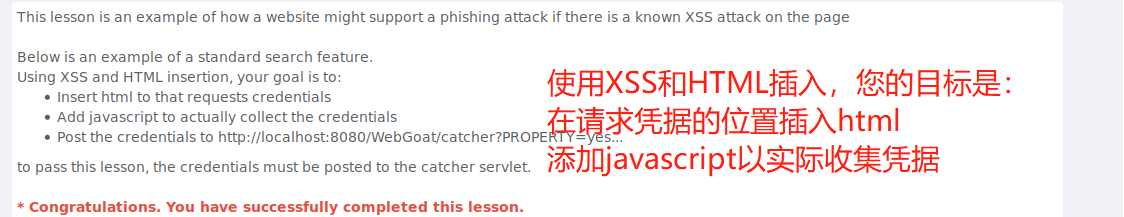

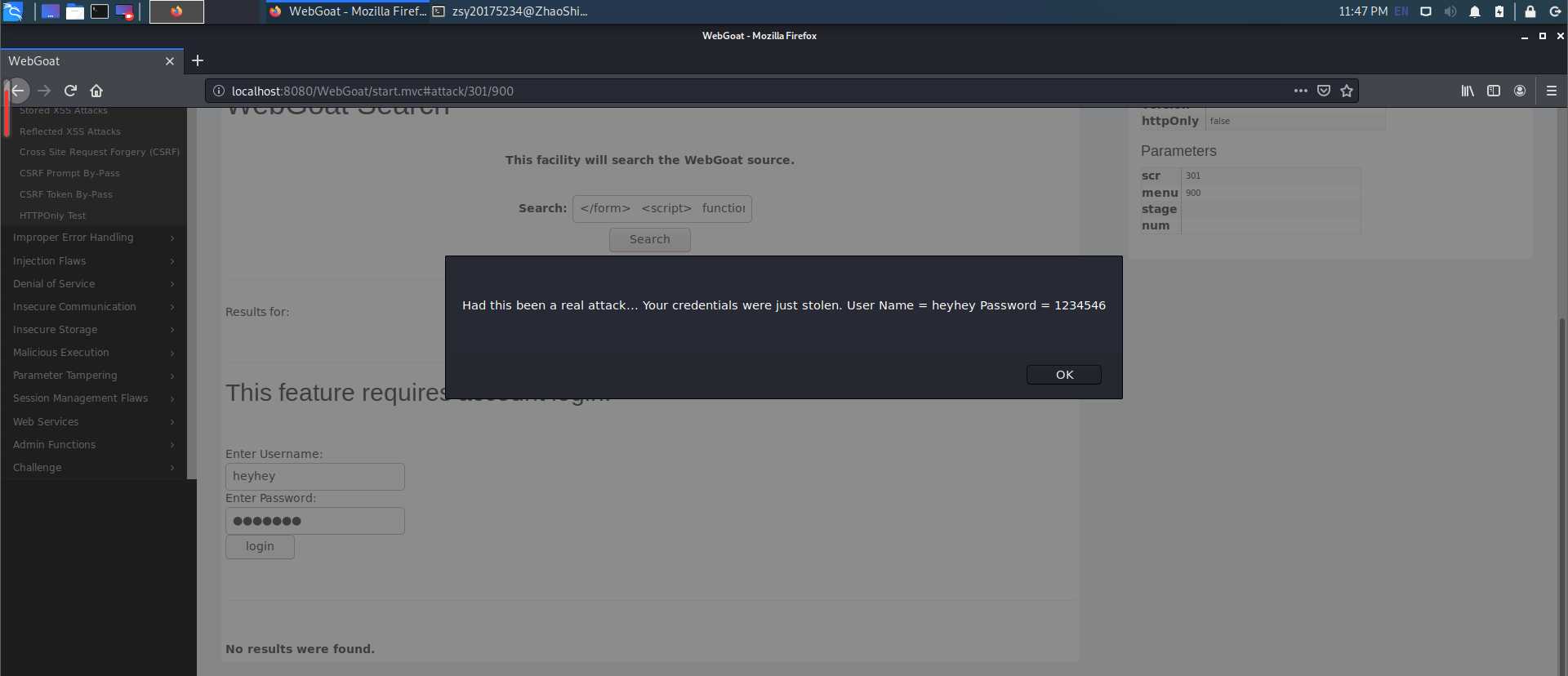

Phishing with XSS

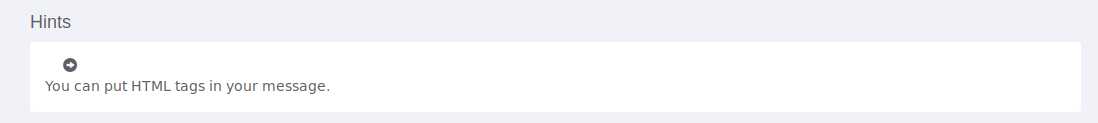

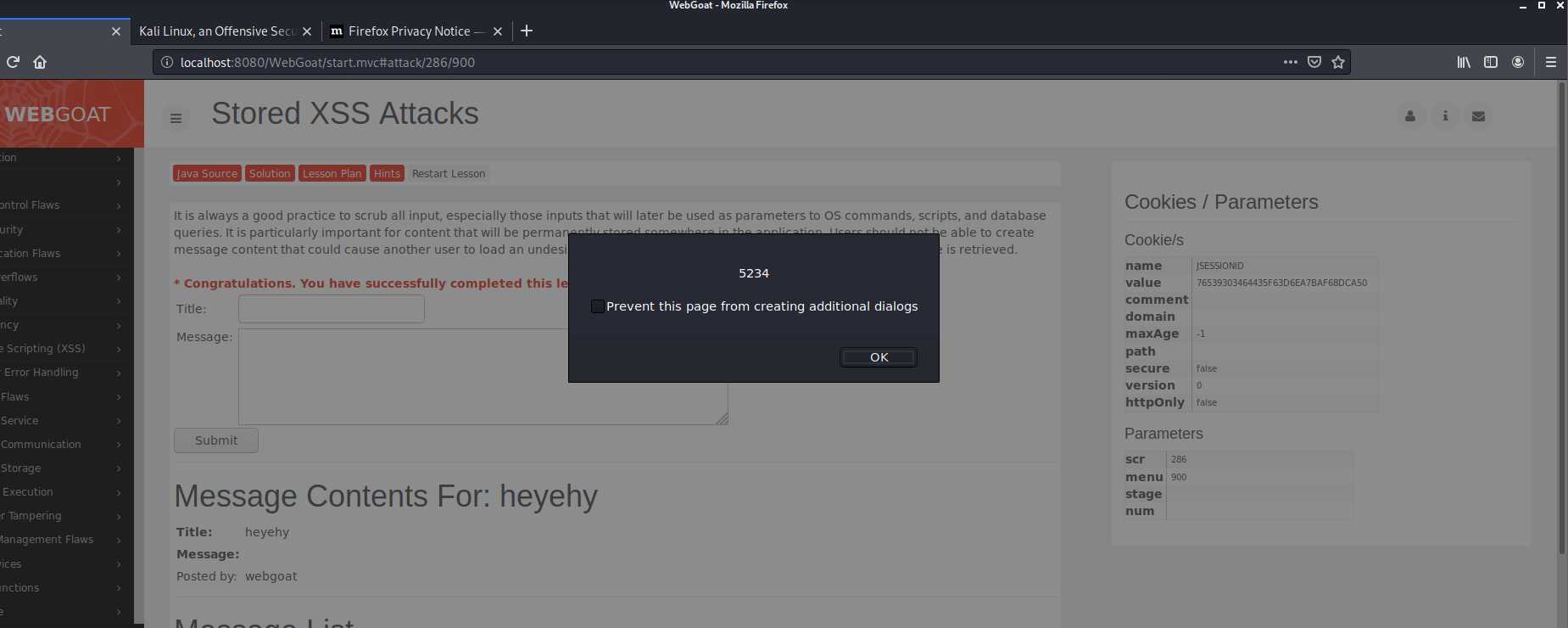

Stored XSS Attacks

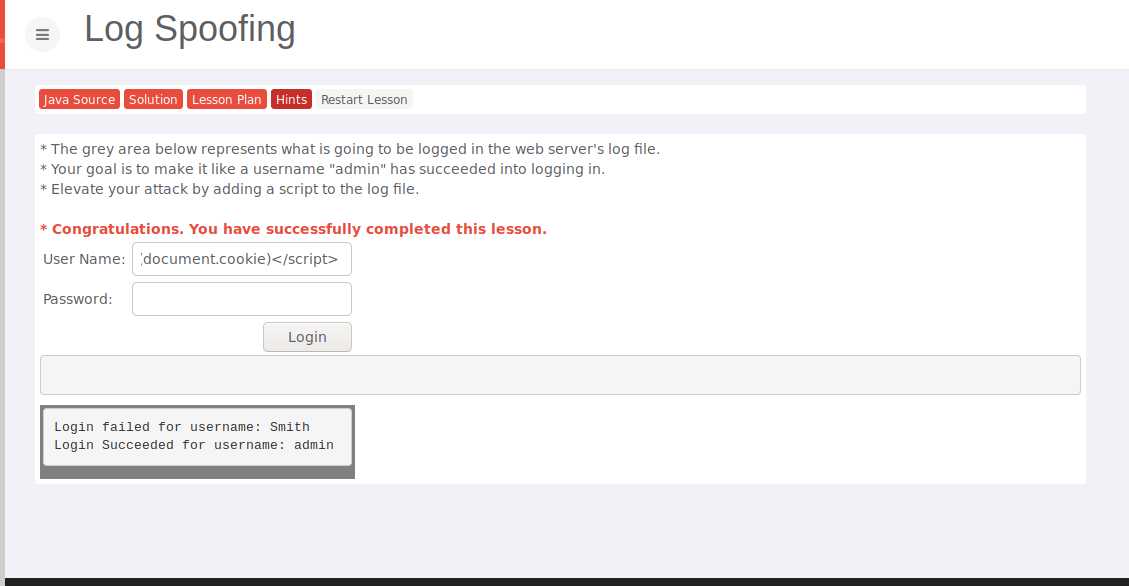

Log Spoofing

CSRF攻击

Cross Site Request Forgery

CSRF Prompt By-Pass

END

上一篇:浏览器输入url,缓存策略相关

文章标题:2019-2020-2 20175234 赵诗玥 《网络对抗技术》 Exp9 Web安全基础

文章链接:http://soscw.com/index.php/essay/57062.html