等保测评2.0:Windows安全审计

2021-03-02 00:25

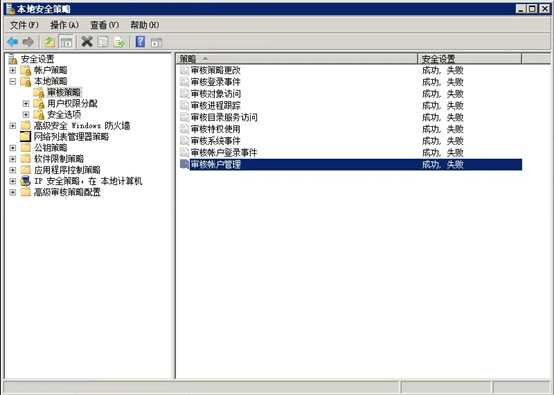

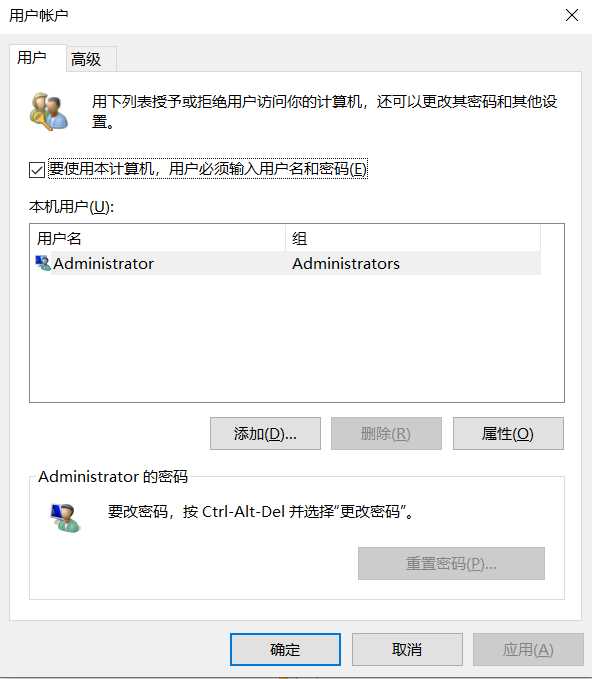

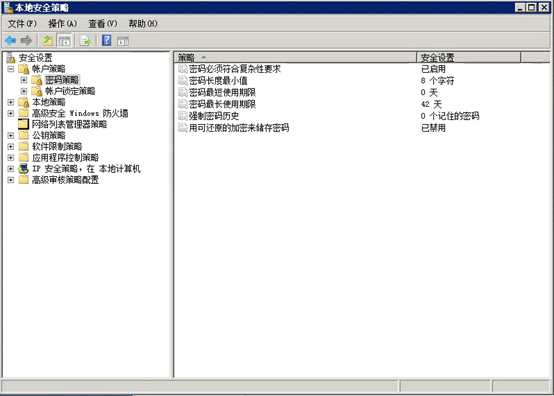

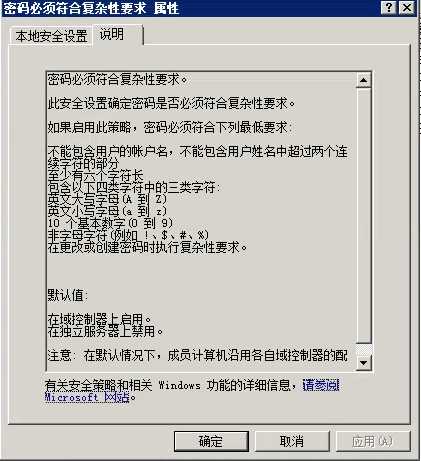

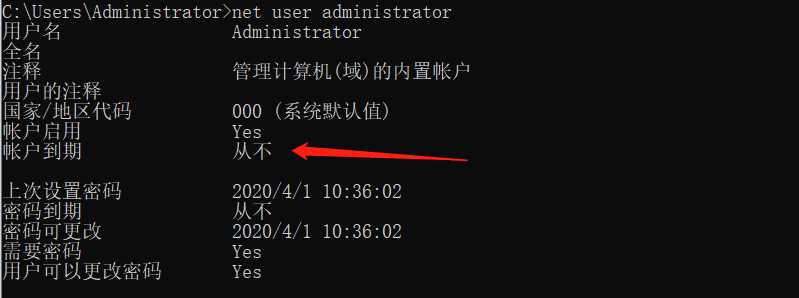

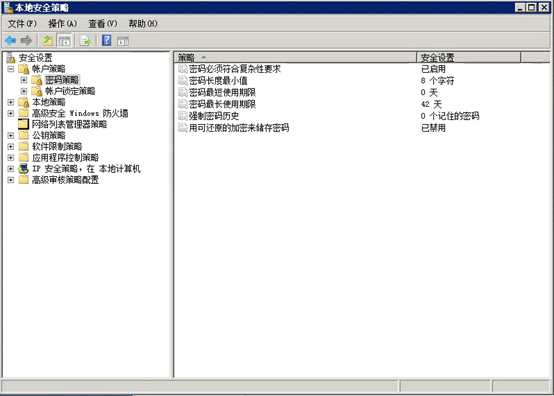

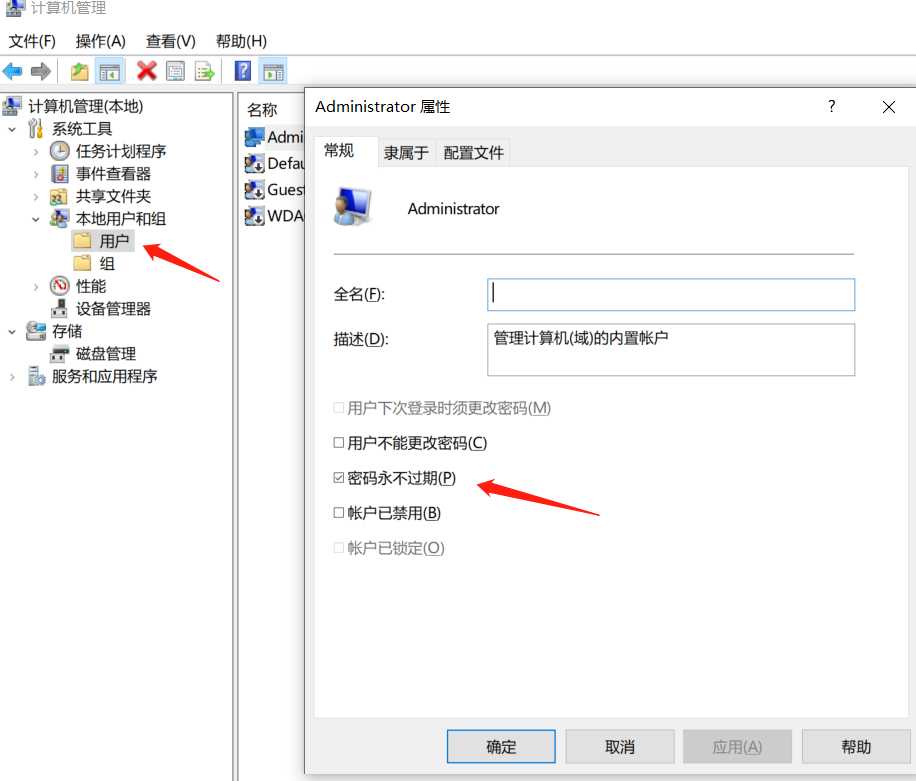

标签:更改 最小 安全审计 其他 过期 设置密码 审核 测评 inf 方案: 在管理工具打开本地安全策略,打开路径:安全设置\本地策略\审核策略,将全部审核策略配置为:成功,失败。包括审核策略更改、审核对象访问、审核进程跟踪、审核目录服务访问、审核账户登陆事件、审核特权使用、审核系统事件、审核账户管理、审核登陆事件共九项。 身份标识功能(用户名)就不用说了,属于windows自带功能。而对用户进行鉴别也就是登录时需要你输入用户名、口令的行为,不是强制开启的,可以在某种程度上取消掉。 针对本地登录,使用Win+R组合键打开运行框,在里面内输入netplwiz,则会出现用户账户页面,如下所示: 在本机用户列表中,选择其中某一个用户,比如Administrator后,再去掉“要使用本计算机,用户必须输入用户名和密码“选项的选择后。则表示,下次开机登录时,将会跳过对用户进行鉴别的过程,直接以我们所选择的用户Administrator的身份登入电脑。 但有一点,并不是所有情况下对用户进行鉴别的过程都被跳过了,如切换账号、睡眠、锁定、注销这几种情况后重新登录的,仍然要输入用户口令。所以这里的选项仅仅能跳过开机时对用户的身份鉴别过程。 另外,如果某用户是空口令,那么自然也没法达到该要求,这就不用多说了。 针对“远程登录”(比如远程桌面或其他第三方远程管理软件),则一般是要看对方是否勾选了“记住密码”此类选项。 即用户名或用户ID不能重复,windows自动实现,默认符合。 windows是否进行了口令复杂度策略的设置,强制要求口令具有一定的复杂度,也即在windows的密码策略中进行了设置: 打开控制面板->管理工具->本地安全策略->账户策略->密码策略 主要关心的是“密码必须符合复杂性要求”、“密码长度最小值”、“强制密码历史”这三个选项。 “密码必须符合复杂性要求”,其具体内容如下: 和口令复杂度一样,一个方面是看实际的口令更换周期。 这里可以通过访谈相关人员或者直接核查配置,推荐第二种方法。对于简单的、不复杂的问题还是自己查配置较好 对于口令更换周期,在cmd中使用如下命令即可得知上一次口令更换时间: 也就是上图中的“上次设置密码”的值,一般90天内有过更换即可。 另一方面就是查看windows的密码策略: 即上图的“密码最长使用期限”,一般设置值小于等于90天即可。 至于“密码最短使用期限”,指的是多少天内不能更改密码,与测评要求基本没啥关系,不用管。 不过对于口令更换策略而言,还有个地方需要先去看看,也就是在计算机管理-本地用户和组-用户中: 如果这里勾选了“密码永不过期”,那么windows的密码策略中的“密码最长使用期限”也就失效了。 等保测评2.0:Windows安全审计 标签:更改 最小 安全审计 其他 过期 设置密码 审核 测评 inf 原文地址:https://www.cnblogs.com/qianyuliang/p/13079891.html1、应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计

2、应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换

应对登录的用户进行身份标识和鉴别

身份标识具有唯一性

身份鉴别信息具有复杂度要求

要求并定期更换

上一篇:html5canvas

文章标题:等保测评2.0:Windows安全审计

文章链接:http://soscw.com/index.php/essay/58784.html