基于Windows2012 NPS的Radius 动态VLAN

2021-04-19 23:27

标签:Radius Vlan 802.1X 动态VLAN 14、 对交换机的端口配置VLAN\启用PAE认证 15、 配置完成! 基于Windows2012 NPS的Radius 动态VLAN 标签:Radius Vlan 802.1X 动态VLAN 原文地址:http://blog.51cto.com/hubuxcg/2091547

NPS的初始配置部分,请参考前在的文章,这里只介绍和VLAN配置相关的。

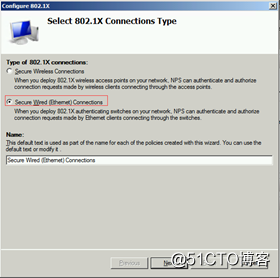

1、 在NPS的策略中,添加连接策略,选择安全有线(以太网)连接

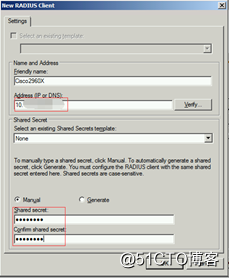

2、 添加需要调用RAIDS的网络设备名称、IP地址和认证密码,后面配置网络设置时需要。

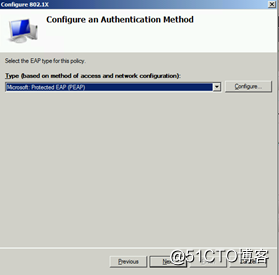

3、 选择认证方式:PEAP

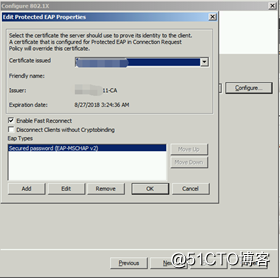

4、 选择已有的证书

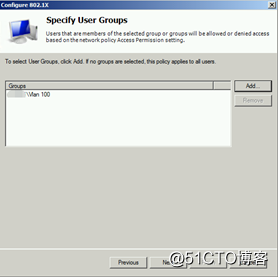

5、 添加用户,这里需要换用户配置VLAN的,所以我们选择已配置好的组:VLAN100

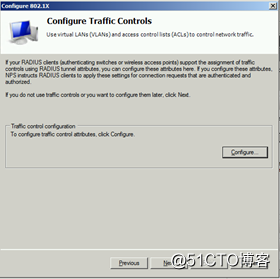

6、 配置传输控制,打开配置:

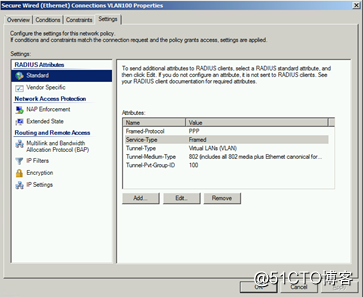

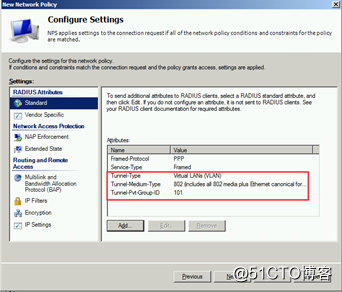

7、 Tunnel-type:VLAN

8、 Tunnel-Medium-type:802

9、 Tunnel-Pvt-Group-ID:100(交换机上的VLAN ID )

10、 以上三项配置完成点完成。

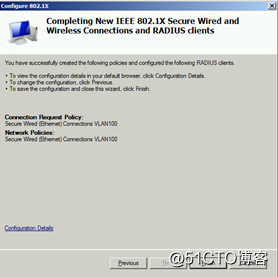

11、 配置完成后的结果如下:

12、 重复以上操作,依次添加需要配置的用户组\VLAN对应配置:

13、 确认退出,到此Windows端的Radius配置完成,下面是Cisco交换机的认证配置:在交换机上启用Radius\配置Raidus服务器信息:

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

radius-server host 192.168.1.2 key 123456

radius-server vsa send authentication

switchport mode access

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

文章标题:基于Windows2012 NPS的Radius 动态VLAN

文章链接:http://soscw.com/index.php/essay/76870.html