2019 EIS高校安全运维赛 misc webshell

2021-04-20 16:28

标签:ima set read mes error 图片 fst exception flag 第一种思路: 在线美化后,得到php代码的内容: 在第4行读到key,肯定要找密文了,在第6行读到涉及到AES128加密 5、再base64解密一哈 2019 EIS高校安全运维赛 misc webshell 标签:ima set read mes error 图片 fst exception flag 原文地址:https://www.cnblogs.com/wrnan/p/12257124.htmlwebshell

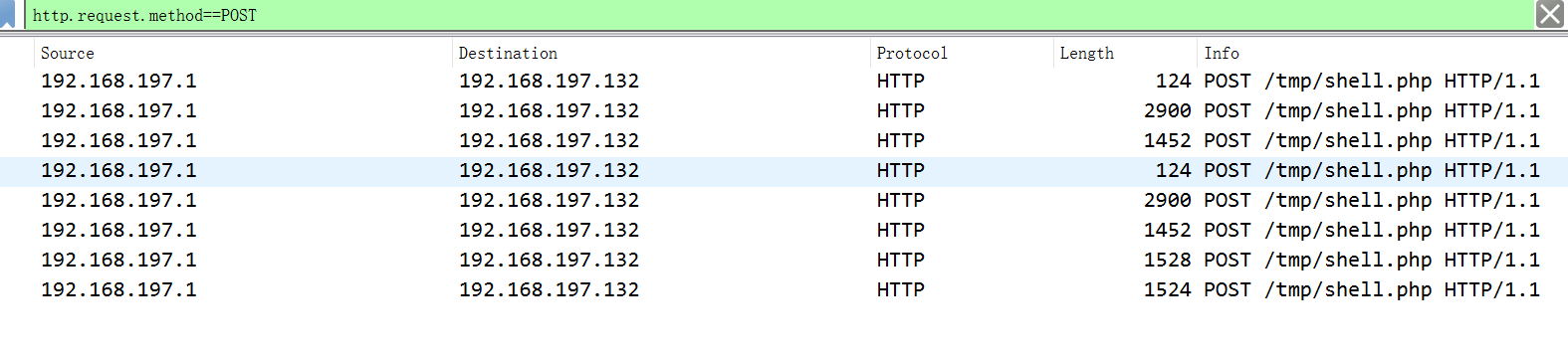

1、菜刀都是http协议,发的包都是POST包,所以在显示过滤器下命令:http.request.method==POST

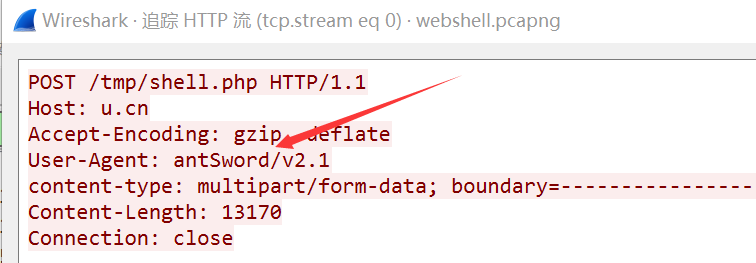

2、右键,追踪tcp流,发现是蚁剑流量

3、先对http请求的后面那部分进行chr解码,这里是chr16模式,找一个脚本# -*- encoding: utf-8 -*-

import re

with open("shell.php", "r") as f:

code = f.read()

code = code[6:-2]

code = re.sub("chr", "chr", code, flags=re.IGNORECASE)

code = code.replace(".", "+")

print(eval(code))&1");

print ($ret!=0)?"ret={$ret}":"";

;

}

catch(Exception $e) {

echo "ERROR://".$e->getMessage();

}

;

asoutput();

die();

4、追踪http流,用脚本AES解密最后一个包(三个都解了一下,发现最后一个能解出base64)

第二种思路:

文件->导出对象->http,save all,13kb大小的是chr解密,解出的php代码有AES的key,也提示了AES,2kb大小的是aes的密文。

文章标题:2019 EIS高校安全运维赛 misc webshell

文章链接:http://soscw.com/index.php/essay/77211.html